Una campagna che distribuisce il malware AsyncRAT a obiettivi selezionati è stata attiva negli USA per almeno gli ultimi 11 mesi, utilizzando centinaia di campioni di loader unici e più di 100 domini. AsyncRAT è uno strumento di accesso remoto (RAT) open-source per Windows, disponibile pubblicamente dal 2019, con funzioni per l’esecuzione di comandi remoti, keylogging, esfiltrazione di dati e rilascio di payload aggiuntivi.

Il tool è stato ampiamente utilizzato dai criminali informatici negli anni, sia nella sua forma originale sia in forma modificata, per stabilire un punto d’appoggio sul bersaglio, rubare file e dati e distribuire malware aggiuntivo.

I ricercatori di sicurezza di AT&T Alien Labs hanno notato “un picco nelle email di phishing, mirate a individui specifici in determinate aziende” e hanno iniziato a indagare. “Le vittime e le loro aziende sono state attentamente selezionate per ampliare l’impatto della campagna. Alcuni degli obiettivi identificati gestiscono infrastrutture chiave negli Stati Uniti.”

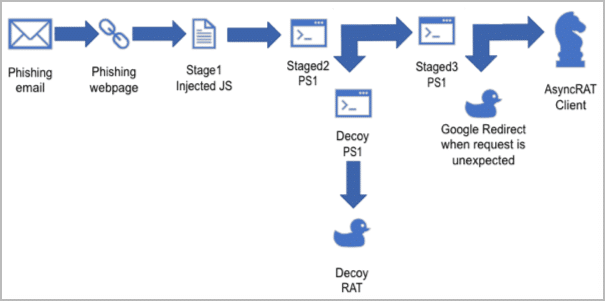

Gli attacchi iniziano con un’email malevola che contiene un allegato GIF che porta a un file SVG, il quale scarica script JavaScript e PowerShell offuscati. Dopo aver superato alcuni controlli anti-sandbox, il loader comunica con il server di comando e controllo (C2) e determina se la vittima è idonea per l’infezione AsyncRAT.

Il sistema anti-sandbox impiegato dal loader coinvolge una serie di verifiche eseguite tramite comandi PowerShell che recuperano dettagli delle informazioni di sistema e calcolano un punteggio che indica se è in esecuzione in una macchina virtuale.

AT&T Alien Labs ha determinato che l’attore della minaccia ha utilizzato 300 campioni unici del loader negli ultimi 11 mesi, ognuno con lievi modifiche nella struttura del codice, offuscamento e nomi e valori delle variabili. Un’altra osservazione dei ricercatori è l’uso di un algoritmo di generazione di domini (DGA) che genera nuovi domini C2 ogni domenica.

I ricercatori non hanno attribuito gli attacchi a un avversario specifico, ma notano che questi “attori della minaccia apprezzano la discrezione”, come indicato dallo sforzo per offuscare i campioni.