Sommario

Una nuova vulnerabilità, soprannominata “ALBeast”, è stata scoperta nel servizio Amazon Web Services’ (AWS) Application Load Balancer (ALB) mentre dai log è possibile monitorare e registrare l’attività delle API grazie ad AWS CloudTrail. Questa falla potrebbe potenzialmente esporre fino a 15.000 applicazioni utilizzando ALB per l’autenticazione, permettendo a malintenzionati di aggirare i controlli di accesso e compromettere le applicazioni.

Dettagli della Vulnerabilità

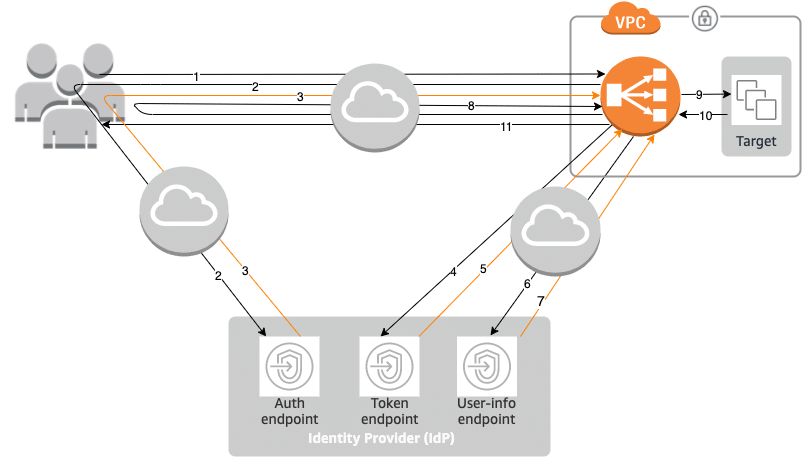

La vulnerabilità, identificata dalla società di cybersecurity israeliana Miggo, consente agli attaccanti di accedere direttamente alle applicazioni compromesse, soprattutto se esposte a Internet. ALB è progettato per instradare il traffico HTTP e HTTPS verso le applicazioni target basandosi sulla natura delle richieste, e consente anche di “scaricare” le funzionalità di autenticazione delle applicazioni direttamente su ALB.

Il problema principale risiede nella capacità degli attaccanti di creare la propria istanza ALB con l’autenticazione configurata, firmando un token sotto il loro controllo e modificando la configurazione dell’ALB per forzare l’accesso all’applicazione target con un token firmato come se fosse stato generato dal sistema della vittima.

Mitigazioni e risposte

Dopo una segnalazione responsabile ad aprile 2024, Amazon ha aggiornato la documentazione relativa alla funzionalità di autenticazione, aggiungendo nuovo codice per convalidare il firmatario. Ora, AWS richiede agli utenti di verificare la firma prima di eseguire qualsiasi autorizzazione basata sulle dichiarazioni e di assicurarsi che il campo del firmatario nel token JWT contenga l’ARN dell’Application Load Balancer atteso.

Inoltre, Amazon consiglia come pratica di sicurezza di restringere il traffico dei target affinché ricevano solo traffico dal proprio ALB configurando i gruppi di sicurezza dei target per fare riferimento all’ID del gruppo di sicurezza del load balancer.

Rilevare la compromissione degli Account AWS dai Log di CloudTrail

Con l’infrastruttura cloud che diventa la spina dorsale delle imprese moderne, garantire la sicurezza di questi ambienti è fondamentale. AWS (Amazon Web Services) rimane uno dei servizi cloud più utilizzati, e per i professionisti della sicurezza è essenziale sapere dove cercare segni di compromissione. Uno strumento chiave per monitorare e registrare l’attività delle API all’interno di un account AWS per prevenire vulnerabilità come AlBeast è AWS CloudTrail. Questo servizio offre un registro completo delle azioni eseguite, simile a un log di audit, e risulta cruciale nel rilevamento di accessi non autorizzati, come quelli effettuati tramite chiavi API rubate.

Indicatori Chiave di Compromissione

- Incremento Improvviso nelle Richieste API: Un aumento inaspettato delle richieste API è uno dei primi segni di una possibile violazione della sicurezza. Un attaccante con chiavi API rubate potrebbe avviare un gran numero di richieste in un breve lasso di tempo per sondare l’account o tentare di sfruttare determinati servizi.

- Uso Non Autorizzato dell’Account Root: L’uso dell’account root per le operazioni quotidiane è fortemente sconsigliato da AWS a causa del suo elevato livello di privilegi. Qualsiasi accesso a questo account, soprattutto se con chiavi API, rappresenta un segnale d’allarme.

- Attività Anomala di IAM: La creazione sospetta di nuove chiavi di accesso o schemi di assunzione di ruoli inconsueti possono indicare che un attaccante sta cercando di stabilire un accesso persistente all’account compromesso.

Protezione contro la Compromissione

- Applicare il Principio del Minimo Privilegio: Limitare i privilegi degli utenti e dei ruoli IAM per ridurre il potenziale danno che un attaccante potrebbe causare in caso di compromissione.

- Implementare l’Autenticazione Multi-Fattore (MFA): Richiedere l’MFA per tutti gli utenti IAM, in particolare quelli con privilegi amministrativi, aggiunge un ulteriore livello di sicurezza.

- Monitoraggio e Rotazione Regolare delle Chiavi di Accesso: Ruotare regolarmente le chiavi di accesso e assicurarsi che siano utilizzate solo dagli utenti che ne hanno effettivamente bisogno.

La vulnerabilità “ALBeast” sottolinea la necessità di una vigilanza continua e di pratiche di sicurezza solide quando si utilizzano servizi cloud come AWS. Gli sviluppatori e gli amministratori di sistema sono fortemente incoraggiati a implementare le misure di sicurezza raccomandate per prevenire accessi non autorizzati e proteggere le loro applicazioni dalle potenziali minacce. Oltre alle vulnerabilità come ALBeast, il mantenimento della sicurezza in un ambiente AWS dipende da un monitoraggio costante e dalla rapida individuazione delle anomalie all’interno dei log di CloudTrail. Comprendendo i modelli tipici di utilizzo legittimo e rimanendo vigili sui comportamenti anomali, i professionisti della sicurezza possono rilevare e rispondere tempestivamente a compromissioni potenziali, come quelle che coinvolgono chiavi API rubate. Adottare un approccio proattivo alla sicurezza è essenziale per proteggere i dati sensibili e garantire l’integrità della propria infrastruttura AWS.