Sommario

Rapid7 ha recentemente osservato una campagna di malvertising che induce gli utenti a scaricare installatori malevoli per software popolari come Google Chrome e Microsoft Teams che vengono utilizzati per distribuire una backdoor identificata come Oyster, nota anche come Broomstick. Una volta eseguita, questa backdoor esegue comandi di enumerazione e distribuisce ulteriori payload.

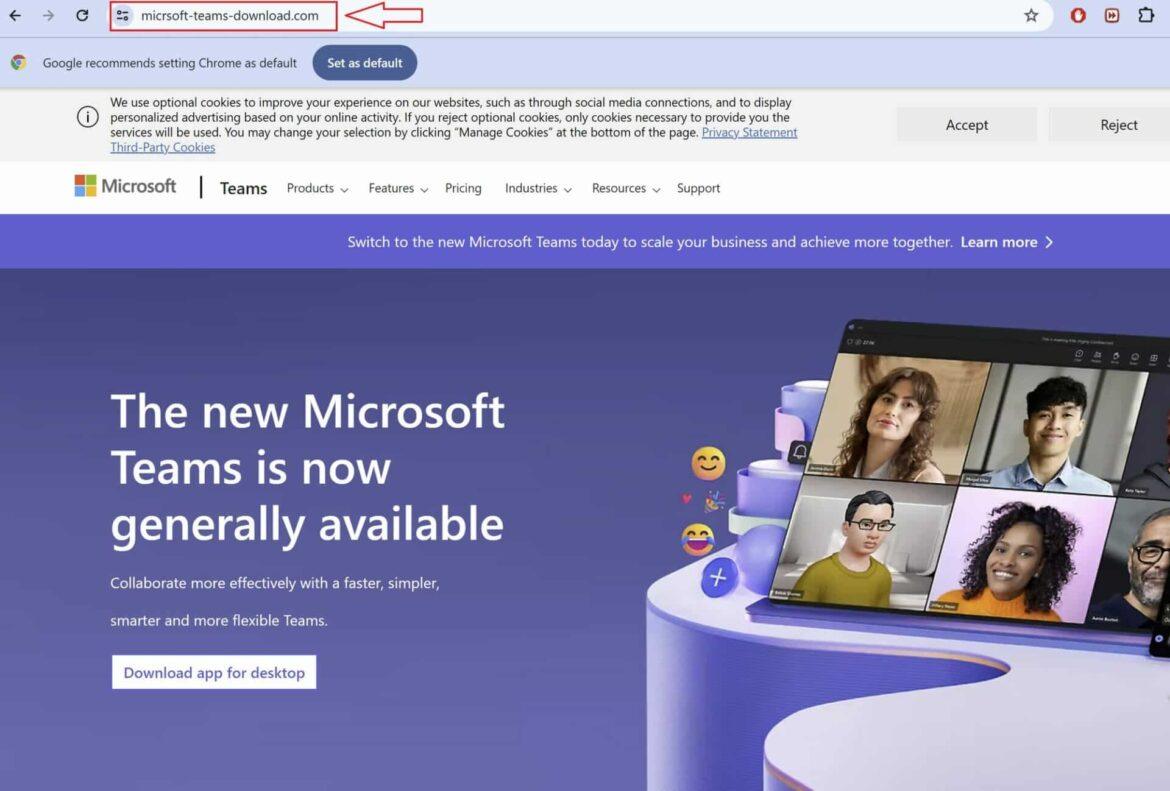

Accesso Iniziale

In tre incidenti separati, Rapid7 ha osservato utenti scaricare presunti installatori di Microsoft Teams da siti web con domini simili a quelli legittimi (typo-squatting). Gli utenti venivano indirizzati a questi siti tramite motori di ricerca come Google e Bing, credendo di scaricare software legittimo. Ad esempio, un utente ha navigato all’URL hxxps://micrsoft-teams-download[.]com/, scaricando il file MSTeamsSetup_c_l_.exe, firmato con un certificato Authenticode emesso a “Shanxi Yanghua HOME Furnishings Ltd”.

Analisi Tecnica

L’analisi del file MSTeamsSetup_c_l_.exe ha rivelato che conteneva due binari nella sezione delle risorse, che venivano caricati nella cartella Temp durante l’esecuzione. I due binari erano CleanUp30.dll e un legittimo installer di Microsoft Teams. CleanUp30.dll viene eseguito tramite rundll32.exe, creando una task pianificata ClearMngs per eseguire CleanUp30.dll ogni tre ore.

Funzionalità di Oyster/Broomstick

Oyster, noto anche come Broomstick o CleanUpLoader, è stato osservato per la prima volta nel settembre 2023. Il loader Oyster Installer mascherava il dropper della backdoor Oyster Main, responsabile della raccolta di informazioni sull’host compromesso, della comunicazione con i server C2 e dell’esecuzione remota del codice.

Decodifica dei C2

L’analisi del CleanUp30.dll ha mostrato l’uso di una funzione di decodifica unica per recuperare gli indirizzi dei server C2, utilizzando una mappa di byte hardcoded per obfuscate i dati. Rapid7 ha creato uno script Python per decodificare queste stringhe, rivelando i domini C2 utilizzati per le comunicazioni malevoli.

Attività Successive

In uno degli incidenti osservati, un PowerShell script è stato eseguito per creare un file di collegamento .lnk (DiskCleanUp.lnk) nella cartella di avvio, garantendo l’esecuzione di CleanUp.dll ad ogni accesso dell’utente. Inoltre, sono stati osservati comandi di enumerazione per raccogliere informazioni dettagliate sul sistema compromesso.

Rilevamento e prevenzione

Per proteggersi da questa campagna di malvertising, è importante verificare l’autenticità delle fonti di download e utilizzare soluzioni di sicurezza che rilevano comportamenti sospetti come l’uso di RunDLL32 per lanciare script o la creazione di task pianificate non autorizzate.

La campagna di malvertising che distribuisce la backdoor Oyster rappresenta una minaccia significativa per le organizzazioni, utilizzando tecniche di inganno e obfuscation avanzate. È essenziale per le organizzazioni rimanere vigili e adottare misure preventive per proteggere i propri sistemi da queste minacce.