CERT-UA e Amazon hanno individuato gravi minacce informatiche riconducibili a gruppi APT (Advanced Persistent Threat) che sfruttano tecniche di phishing e domini falsi per attacchi mirati a infrastrutture governative e aziendali. La campagna, attribuita principalmente a gruppi russi come APT29 e UAC-0215, è stata individuata grazie a indagini parallele condotte sia dall’agenzia di sicurezza ucraina sia dal team di sicurezza di Amazon. Entrambi gli attacchi rappresentano minacce significative, con l’utilizzo di file di configurazione RDP e la creazione di domini falsi associati a servizi AWS.

Attacco di CERT-UA: Campagna RDP per accesso remoto malevolo

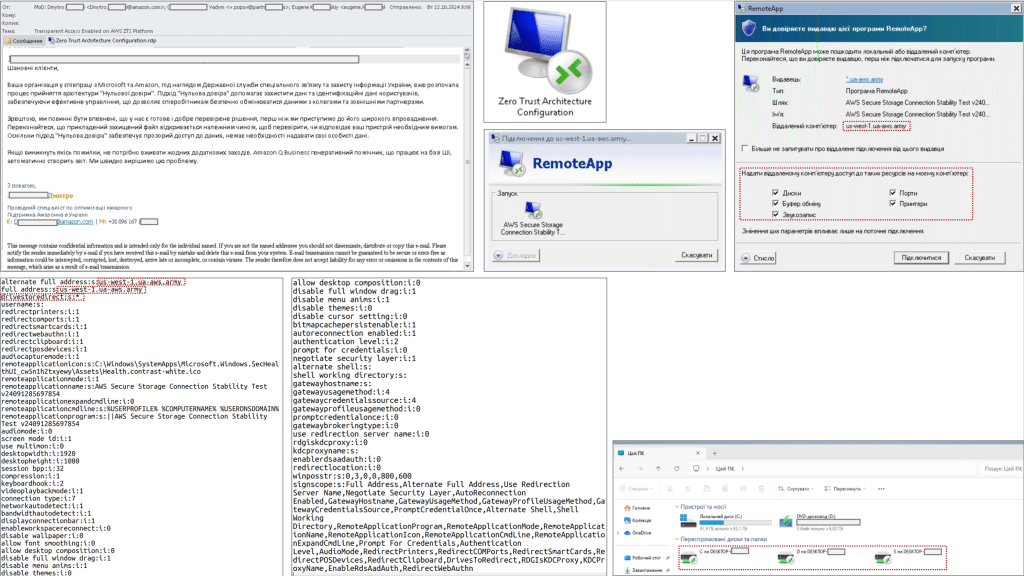

CERT-UA ha rilevato una nuova campagna di phishing mirata a enti governativi e militari in Ucraina, in cui vengono sfruttati file RDP (Remote Desktop Protocol) per ottenere accesso remoto ai sistemi delle vittime. Questa tecnica di attacco utilizza email di phishing contenenti file RDP che, una volta aperti, connettono automaticamente il dispositivo della vittima a un server remoto controllato dagli attaccanti. Attraverso questa connessione, gli hacker possono accedere ai dati riservati del sistema compromesso e installare malware per ulteriori attacchi. Le indagini hanno rivelato che la campagna è attribuibile al gruppo UAC-0215, un’entità di minaccia già nota per le operazioni di cyberespionaggio e per l’uso di tattiche avanzate di intrusione.

L’infrastruttura alla base di questo attacco sembra essere in preparazione almeno dall’agosto 2024, con il rischio che possa presto colpire anche altre nazioni al di fuori dell’Ucraina. I file RDP vengono mascherati come documenti legittimi di fornitori di servizi noti, inclusi Amazon e Microsoft, rendendo più difficile per l’utente comune distinguere tra comunicazioni autentiche e file dannosi. CERT-UA ha già emesso numerose raccomandazioni per mitigare i rischi, evidenziando l’importanza di una verifica accurata delle email di origine sconosciuta e suggerendo di limitare l’uso dei file RDP solo a contesti strettamente controllati. Questo tipo di attacco rappresenta una minaccia significativa, poiché consente agli hacker di eseguire azioni remote come l’installazione di software spia e la modifica delle configurazioni di sistema.

Amazon e i domini AWS contraffatti usati da APT29

Parallelamente, il team di sicurezza di Amazon ha identificato attività sospette attribuibili ad APT29, noto anche come Midnight Blizzard, un gruppo di hacker legato ai servizi di intelligence russi. Questo gruppo ha lanciato una campagna di phishing, mirata al furto delle credenziali Windows delle vittime, utilizzando domini fasulli che imitano quelli di Amazon Web Services (AWS). I domini, come ca-west-1.mfa-gov.cloud e central-2-aws.ua-aws.army, sono stati progettati per trarre in inganno le vittime, facendole credere che fossero domini AWS legittimi, e puntavano a ottenere credenziali di accesso tramite Remote Desktop di Microsoft.

Amazon ha collaborato con CERT-UA per sequestrare i domini sospetti, interrompendo parzialmente l’attacco. Tuttavia, l’indagine ha rivelato che l’obiettivo finale degli attaccanti non era accedere a dati dei clienti AWS, bensì sottrarre credenziali di accesso a dispositivi Windows attraverso una falsa connessione di Remote Desktop. CJ Moses, Chief Information Security Officer di Amazon, ha confermato che l’azienda non solo ha agito rapidamente per bloccare i domini compromessi, ma sta anche lavorando per aumentare la consapevolezza del rischio tra gli utenti e le organizzazioni.

Le minacce evidenziate da CERT-UA e Amazon mostrano un preoccupante aumento di attacchi complessi da parte di gruppi APT come APT29 e UAC-0215, con tecniche mirate al furto di dati e all’accesso a infrastrutture critiche. Entrambi gli attacchi sfruttano strategie di social engineering sofisticate, cercando di ingannare le vittime e aggirare le misure di sicurezza standard. Per contrastare tali minacce, è fondamentale per le organizzazioni attuare protocolli di verifica avanzati e ridurre la dipendenza da strumenti come RDP, che possono esporre a rischi significativi in caso di utilizzo improprio.