Sommario

Il gruppo APT Cloud Atlas, noto dal 2014, ha intensificato le sue attività nel 2024 utilizzando un nuovo strumento malevolo chiamato VBCloud. Questo malware rappresenta un’evoluzione delle tecniche di attacco del gruppo, mirate principalmente a rubare dati sensibili attraverso phishing e sofisticate catene di infezione.

Cosa leggerai?

Modalità di infezione e utilizzo del VBCloud

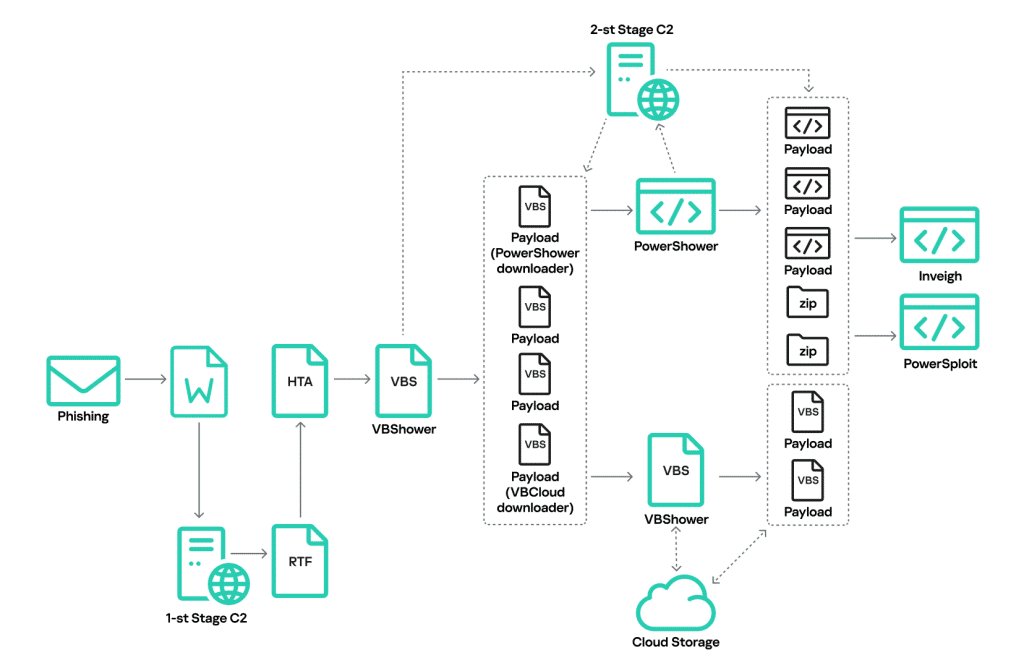

Gli attacchi iniziano con e-mail di phishing che includono documenti dannosi sfruttando vulnerabilità nel formula editor di Microsoft Word (CVE-2018-0802). Una volta aperto, il documento scarica un file HTML Application (HTA) da un server di comando e controllo (C2), eseguendo codice malevolo sul sistema della vittima.

VBCloud, distribuito attraverso il loader VBShower, è progettato per scaricare ed eseguire moduli aggiuntivi direttamente in memoria, senza lasciare tracce evidenti sui dischi. Questi moduli permettono al malware di:

- Esfiltrare file sensibili, come documenti Word, Excel, PDF e immagini.

- Raccogliere informazioni sul sistema, come l’architettura hardware e le credenziali di rete.

- Creare e cancellare file in cloud storage pubblici utilizzati come server C2.

Tecniche avanzate e impatti

VBCloud utilizza strumenti sofisticati, come script PowerShell, per garantire persistenza e flessibilità nell’attacco. Tra le funzionalità chiave:

- Raccolta dati su misura: il malware seleziona solo file recenti di dimensioni specifiche, riducendo il rischio di rilevamento.

- Esecuzione dinamica: i payload vengono caricati in memoria, evitando di lasciare segni evidenti sui file di sistema.

- Utilizzo di storage cloud: VBCloud sfrutta piattaforme come WebDav per inviare e ricevere dati, eliminando automaticamente i file dopo l’uso.

Queste tecniche consentono agli attaccanti di operare con un basso profilo, riducendo il rischio di individuazione e aumentando l’efficienza degli attacchi.

Strumenti e payload associati a VBCloud

VBCloud non opera da solo. Attraverso il suo loader VBShower, utilizza una combinazione di script PowerShell per eseguire diverse operazioni malevole. Tra i payload rilevati:

- Esfiltrazione di file sensibili: il malware cerca file con estensioni DOC, XLS, PDF e altri, salvandoli in archivi compressi che vengono caricati sui server C2.

- Analisi della rete locale: script specifici rilevano domini, utenti e processi attivi, fornendo agli attaccanti una mappa dettagliata della rete compromessa.

- Attacchi Kerberoasting: utilizzando strumenti PowerSploit, il malware esegue attacchi per rubare credenziali da controller di dominio.

Un altro strumento complementare, PowerShower, scarica ed esegue ulteriori script per compiti specifici, come la raccolta di informazioni di sistema o attacchi di tipo bruteforce sulle password.

Geografia degli attacchi e misure di mitigazione

Nel 2024, Cloud Atlas ha colpito principalmente in Russia (82% delle vittime), con attacchi isolati registrati in paesi come Canada, Vietnam e Turchia. L’uso prevalente di phishing come vettore di attacco sottolinea l’importanza di sensibilizzare gli utenti e implementare misure di sicurezza robuste.

Tra le strategie difensive consigliate:

- Aggiornamenti regolari: correggere le vulnerabilità note, come CVE-2018-0802, riduce significativamente il rischio di infezione.

- Monitoraggio dei file sospetti: verificare l’uso non autorizzato di storage cloud e script PowerShell insoliti.

- Formazione del personale: migliorare la consapevolezza dei rischi legati al phishing per prevenire accessi iniziali.

VBCloud e VBShower rappresentano una nuova generazione di strumenti malevoli, progettati per operare con discrezione e massimizzare l’efficacia degli attacchi e secondo Kaspersky, le organizzazioni devono rafforzare la propria resilienza adottando misure proattive contro queste minacce avanzate.