Sommario

Cisco Talos ha identificato un nuovo attore di minaccia denominato “CoralRaider”, presumibilmente di origine vietnamita e motivato finanziariamente. Operativo dal 2023, CoralRaider si concentra sul furto di credenziali, dati finanziari e account social, inclusi account aziendali e pubblicitari, in diversi paesi asiatici e del Sud-est asiatico.

Tattiche e payload

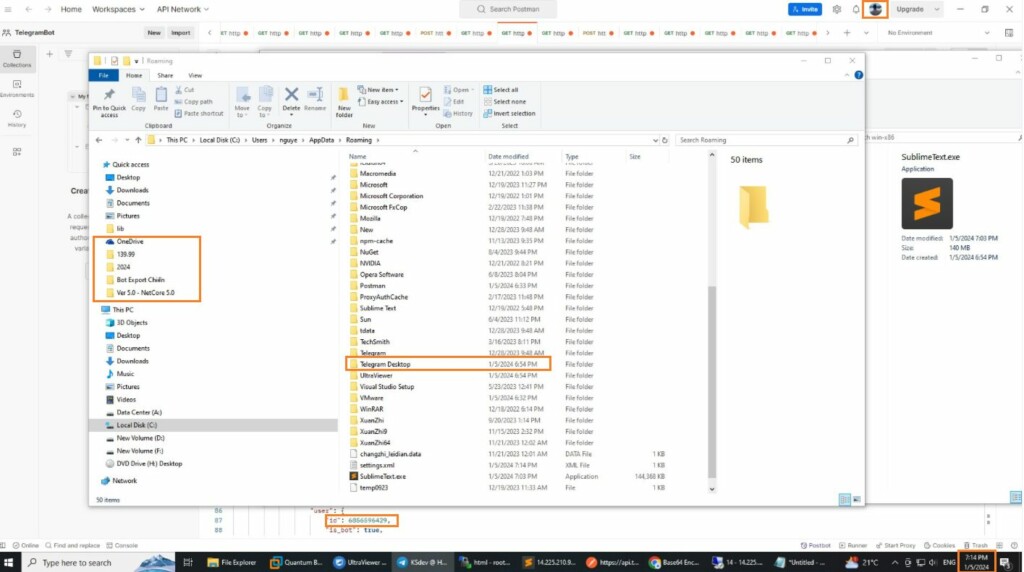

CoralRaider utilizza un’arma personalizzata di QuasarRAT chiamata RotBot e il malware XClient stealer nelle sue campagne. Impiega tecniche di dead drop per ospitare il file di configurazione C2 su un servizio legittimo e utilizza binari di terra meno comuni (LoLBins) come Windows Forfiles.exe e FoDHelper.exe.

Origine e analisi

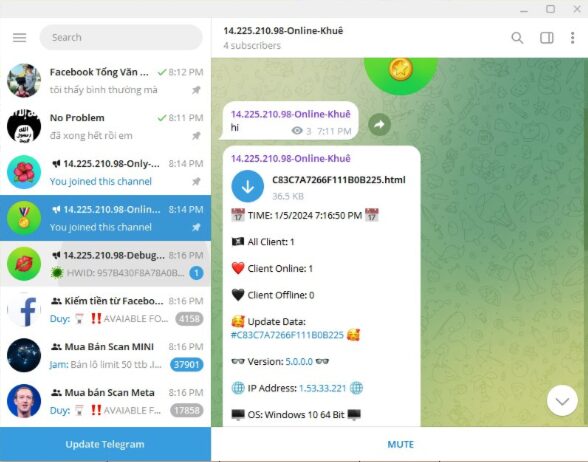

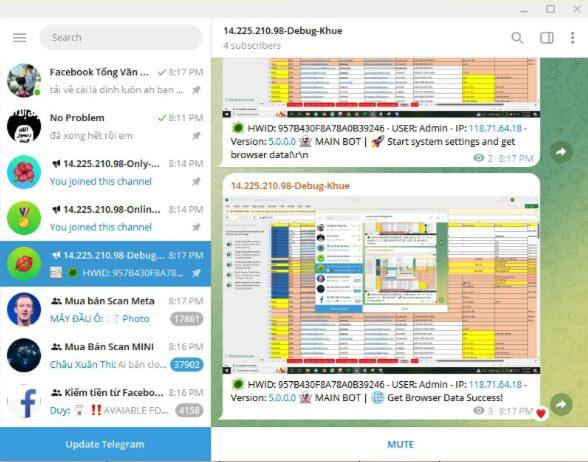

L’analisi di Talos suggerisce con alta confidenza che CoralRaider sia basato in Vietnam, dedotto dalla lingua utilizzata nei canali bot C2 di Telegram e da elementi come stringhe PDB e altri termini vietnamiti nei payload binari. Indirizzi IP associati sono stati rintracciati a Hanoi, Vietnam.

Tecnica di Comando e Controllo

CoralRaider utilizza bot di Telegram come canale C2 per esfiltrare i dati delle vittime. Le immagini analizzate dai desktop degli attaccanti hanno rivelato gruppi Telegram in vietnamita legati a mercati sotterranei dove vengono scambiati dati di vittime.

Impatto e Distribuzione

La campagna di CoralRaider prende di mira vittime in vari paesi asiatici, tra cui India, Cina, Corea del Sud, Bangladesh, Pakistan, Indonesia e Vietnam. Il vettore iniziale della campagna è il file di scelta rapida di Windows, ma la tecnica di consegna precisa rimane incerta.

Analisi del Payload

L’analisi del payload XClient stealer ha rivelato l’uso di parole vietnamite codificate duramente nelle funzioni di ruberia, indicando ulteriormente l’origine vietnamita dell’attore.

Il malware mira a rubare dati di navigazione, informazioni finanziarie, e dati da account social come Facebook, Instagram, TikTok e YouTube.

Implicazioni per la Sicurezza

La scoperta di CoralRaider da parte di Talos mette in luce una nuova minaccia significativa nel panorama della sicurezza informatica, sottolineando l’importanza della vigilanza e della protezione contro tali attori di minaccia sofisticati.