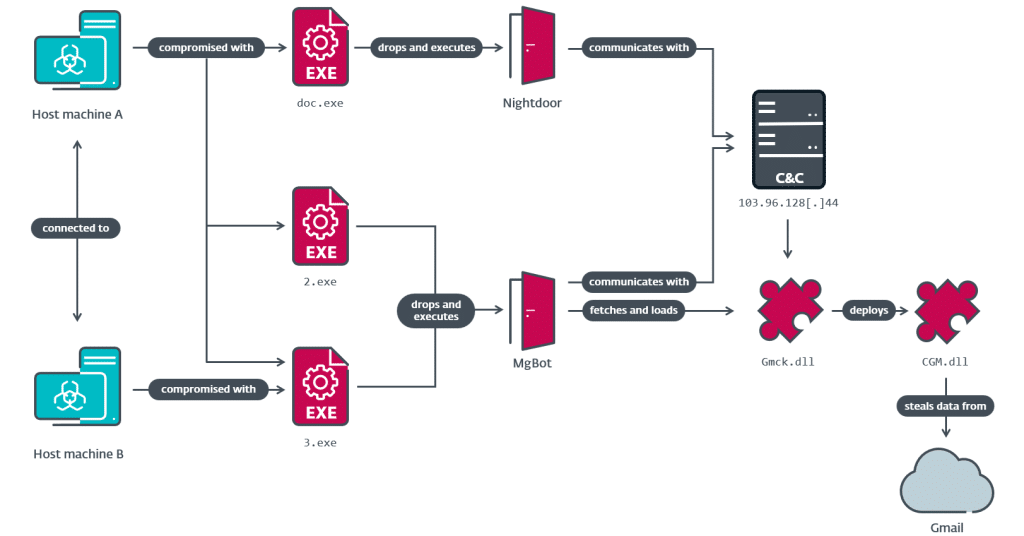

Il gruppo di spionaggio informatico Evasive Panda, noto per attacchi avanzati in Asia e con collegamenti alla Cina, ha recentemente utilizzato un nuovo toolset di malware denominato CloudScout per colpire obiettivi strategici come enti governativi e organizzazioni religiose a Taiwan. CloudScout si distingue per la capacità di accedere a servizi cloud popolari, come Google Drive, Gmail e Outlook, sfruttando cookie di sessione rubati. Questo strumento si integra con la piattaforma malware MgBot, sviluppata da Evasive Panda e conosciuta per l’uso di numerosi plugin personalizzati.

CloudScout è un modulo malware scritto in .NET che si connette a sessioni attive rubando cookie dal browser dell’utente e utilizzandoli per ottenere l’accesso non autorizzato ai dati su piattaforme cloud. I moduli principali sono progettati per recuperare elenchi di email, messaggi e file archiviati, che vengono poi compressi e inviati ai server di comando e controllo del gruppo. Il set di strumenti è composto da moduli specifici per ciascun servizio, identificati con sigle come CGD per Google Drive, CGM per Gmail, e COL per Outlook, e sono supportati da librerie personalizzate come CommonUtilities, sviluppate appositamente per ottimizzare le funzionalità di CloudScout.

Tecniche di attacco e protezioni implementate contro CloudScout

Evasive Panda utilizza tecniche di attacco diversificate per infiltrarsi nei sistemi dei propri obiettivi, tra cui attacchi di supply chain e di watering hole, sfruttamento di vulnerabilità recenti e dirottamento DNS. Una volta ottenuto l’accesso, CloudScout permette al gruppo di scaricare documenti e informazioni riservate dai dispositivi delle vittime senza passare per autenticazioni complesse, sfruttando tecniche come il pass-the-cookie. Tuttavia, recenti aggiornamenti alla sicurezza di Google, come il Device Bound Session Credentials e l’App-Bound Encryption, rappresentano una possibile difesa contro malware che sfruttano i cookie di sessione, minando la capacità di CloudScout di funzionare su dispositivi aggiornati.

Analisi del framework CloudScout e capacità di exfiltrazione dati

Il toolset CloudScout utilizzato da Evasive Panda è stato sviluppato con una struttura modulare che consente l’esecuzione di task specifiche per ogni piattaforma. Ogni modulo si occupa di autenticarsi sui servizi cloud, esplorare i contenuti del profilo utente e scaricare i dati selezionati. Per accedere alle caselle di posta su Gmail e Outlook, CloudScout integra un sistema per gestire i cookie di autenticazione e creare richieste HTTP personalizzate, oltre a utilizzare un set di parser HTML per estrarre email e allegati. Il malware è programmato per raccogliere file con estensioni come .doc, .xls e .pdf e inviarli ai server di comando per un’analisi successiva, rendendo ogni operazione altamente scalabile e difficile da rilevare.