Earth Simnavaz, noto anche come APT34 o OilRig, è un gruppo di cyber-spionaggio che opera principalmente nel Medio Oriente. Questo gruppo, attivo da anni, prende di mira soprattutto il settore energetico, con particolare attenzione all’industria del petrolio e del gas, oltre ad altre infrastrutture critiche. Secondo le ultime ricerche di Trend Micro, Earth Simnavaz ha intensificato i suoi attacchi, dimostrando l’evoluzione delle sue tecniche e strategie per infiltrarsi nei sistemi di queste organizzazioni e sottrarre informazioni sensibili.

L’approccio di Earth Simnavaz è caratterizzato dall’uso di malware avanzati e tecniche sofisticate che consentono di evitare il rilevamento e di mantenere un accesso persistente alle reti compromesse. Tra gli strumenti utilizzati ci sono backdoor sviluppate appositamente, script PowerShell e malware basati su IIS, progettati per integrarsi nel traffico di rete ordinario e passare inosservati. Inoltre, il gruppo sfrutta vulnerabilità conosciute, come la CVE-2024-30088, per aumentare i privilegi sui sistemi compromessi e ottenere il controllo completo delle infrastrutture colpite.

Tecniche di attacco di Earth Simnavaz

Le campagne recenti di Earth Simnavaz includono l’uso di una backdoor avanzata che sfrutta le vulnerabilità nei server Microsoft Exchange. Questi attacchi consentono al gruppo di rubare credenziali, come nomi utente e password, che vengono utilizzate per consolidare la loro presenza all’interno delle reti target. Una delle tecniche principali utilizzate da Earth Simnavaz è l’upload di una web shell su un server vulnerabile, che permette l’esecuzione di codice PowerShell malevolo e facilita l’estrazione di dati e l’accesso a sistemi interni.

Una volta ottenuto l’accesso iniziale, il gruppo utilizza strumenti come ngrok, un tool di monitoraggio remoto che permette il tunneling del traffico e aiuta i cybercriminali a muoversi lateralmente all’interno della rete compromessa. Questo consente loro di accedere a risorse critiche come il Domain Controller, da cui possono ottenere informazioni vitali per continuare a compromettere l’infrastruttura.

Sfruttamento della vulnerabilità CVE-2024-30088

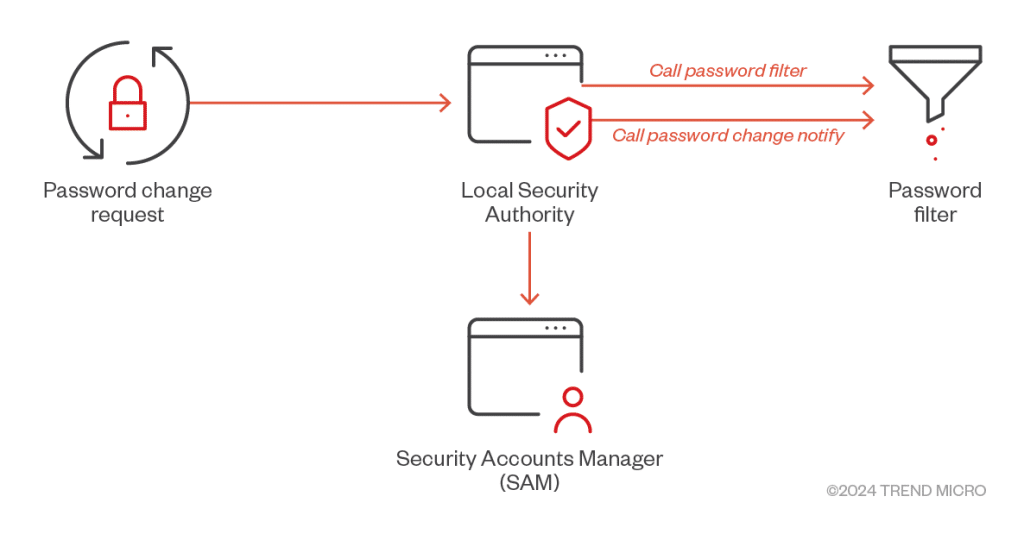

Una delle tattiche più recenti di Earth Simnavaz è lo sfruttamento della vulnerabilità CVE-2024-30088, una falla nei sistemi Windows che consente l’escalation dei privilegi. Utilizzando un exploit caricato in memoria tramite strumenti open-source come RunPE-In-Memory, il gruppo riesce a bypassare le difese del sistema e a installare un filtro password malevolo. Questo filtro permette di estrarre le password in testo chiaro, dando agli aggressori un accesso ancora più esteso alle risorse critiche dei sistemi bersaglio.

Il malware utilizzato da OilRig in Medio Oriente invia le informazioni esfiltrate, come le credenziali rubate, a indirizzi email controllati dal gruppo, permettendo loro di mantenere il controllo sui sistemi compromessi e di pianificare ulteriori attacchi contro altre organizzazioni. L’obiettivo finale è stabilire un accesso duraturo all’interno delle infrastrutture, specialmente in aree geopoliticamente sensibili come il Medio Oriente.

Le attività di Earth Simnavaz rappresentano una minaccia significativa per la sicurezza nazionale e economica di molte nazioni, in particolare quelle con infrastrutture vitali nel settore energetico. La capacità di questo gruppo di adattarsi rapidamente, come enunciato da Trend Micro, e di sfruttare le vulnerabilità più recenti rende fondamentale la necessità di una difesa proattiva contro questi tipi di attacchi.