Sommario

Recentemente, è emerso che i cybercriminali stanno sfruttando gli account DocuSign rubati per condurre sofisticate campagne di phishing e frodi finanziarie. Questo nuovo metodo di attacco sfrutta la fiducia e la legittimità di DocuSign, una piattaforma ampiamente utilizzata per la gestione dei documenti e delle firme digitali.

Metodo di Attacco

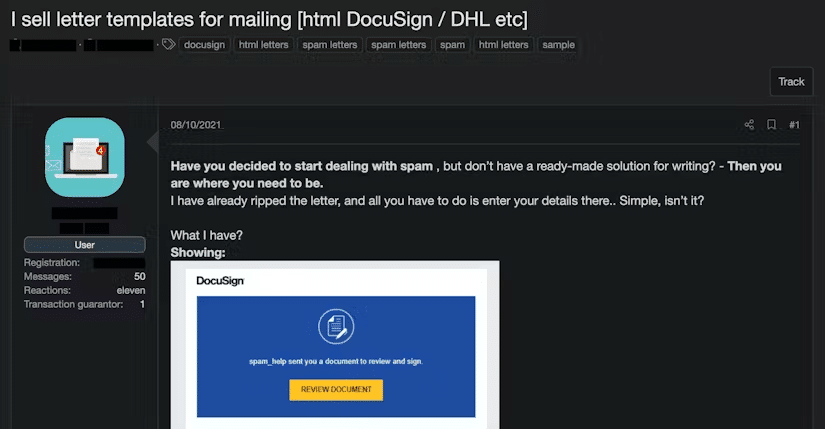

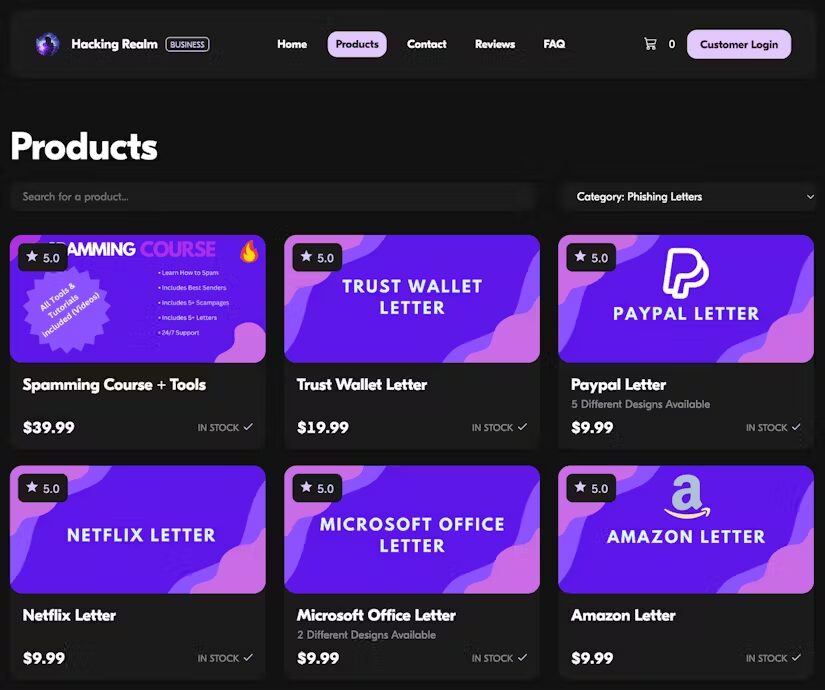

Prima di tutto, i criminali informatici acquistano le credenziali rubate di DocuSign su forum e reti di cybercrimine per cifre modeste, a partire da soli 10 dollari. Con queste credenziali, ottengono l’accesso agli account aziendali, dove esaminano attentamente tutti i file archiviati, cercando contratti, accordi con fornitori e informazioni sui pagamenti imminenti. Questo li aiuta a identificare chi prendere di mira e come rendere i loro tentativi di truffa più credibili.

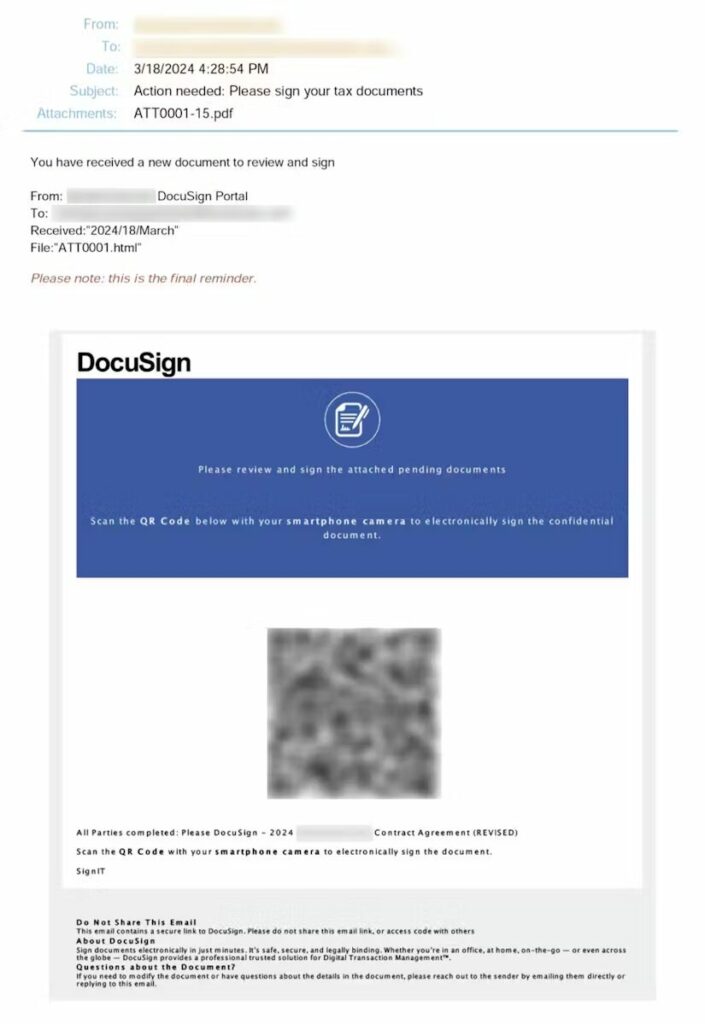

Utilizzando le informazioni raccolte, i truffatori impersonano l’azienda compromessa e inviano email false ai partner commerciali dell’azienda, chiedendo di trasferire fondi a un conto diverso controllato dai criminali. Per rendere queste email ancora più legittime, i truffatori allegano falsi contratti tramite l’account DocuSign compromesso, sincronizzando questi invii con le scadenze dei pagamenti reali per rendere la frode più difficile da rilevare.

Impatti delle Frodi

Se la truffa ha successo, i pagamenti destinati ai fornitori legittimi vengono dirottati ai criminali informatici, potenzialmente fruttando loro centinaia di migliaia di dollari da una singola truffa business-to-business (B2B). Gli account DocuSign compromessi sono anche una miniera d’oro per lo spionaggio aziendale, poiché i cybercriminali possono guadagnare vendendo informazioni su fusioni imminenti, record finanziari, liste di clienti e altri dati sensibili a terze parti oltre al phishing.

Ricatto e Dati Sensibili

Molti documenti archiviati in DocuSign contengono informazioni sensibili e confidenziali. Se i criminali informatici scoprono questo tipo di dati durante le loro attività di snooping, potrebbero ricattare l’azienda, minacciando di divulgare pubblicamente le informazioni a meno che non venga pagato un grande riscatto. Questo mette le aziende in una situazione difficile, costringendole a scegliere tra pagare il riscatto o rischiare danni alla reputazione e problemi legali.

Misure di Difesa

Per difendersi da questi attacchi, secondo Abnormal Security le aziende devono adottare diverse misure di sicurezza:

- Implementare l’autenticazione a due fattori (2FA) per proteggere gli account DocuSign.

- Educare i dipendenti sui rischi delle email di phishing e su come identificare i tentativi di truffa.

- Monitorare regolarmente gli account DocuSign per attività sospette.

- Utilizzare soluzioni di sicurezza avanzate per rilevare e bloccare accessi non autorizzati e email false.