Sommario

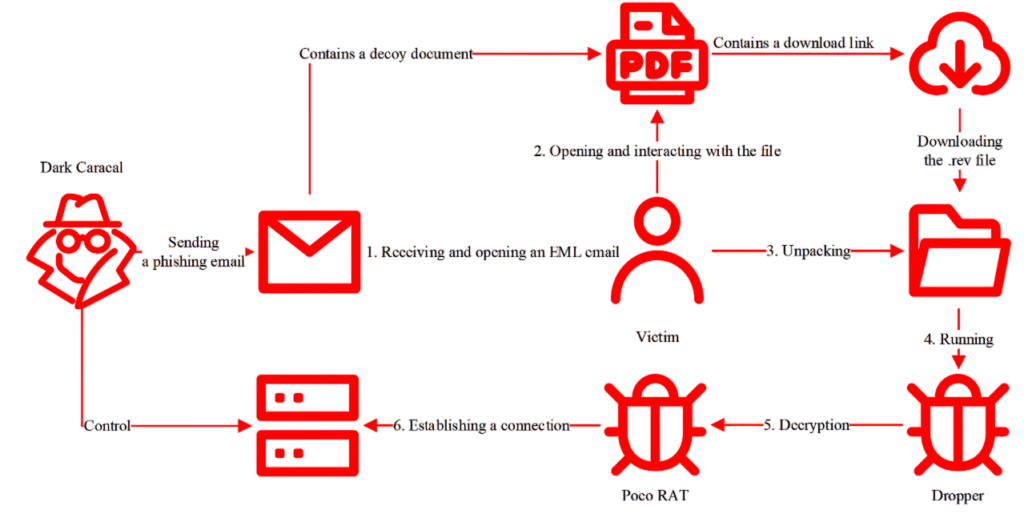

Un nuovo report di Positive Technologies analizza l’evoluzione degli strumenti impiegati dal gruppo di cybercriminali Dark Caracal, con particolare attenzione alla recente campagna che utilizza Poco RAT, un malware avanzato progettato per eludere i sistemi di sicurezza tramite tecniche di evasione e offuscamento.

Poco RAT: un malware sofisticato con esecuzione stealth

Poco RAT viene distribuito all’interno di un archivio .rev, dove un dropper scritto in Delphi esegue il malware senza scrivere dati sul disco, riducendo drasticamente la sua rilevabilità. Questa tecnica stealth-first lo rende particolarmente difficile da individuare con i normali strumenti di analisi.

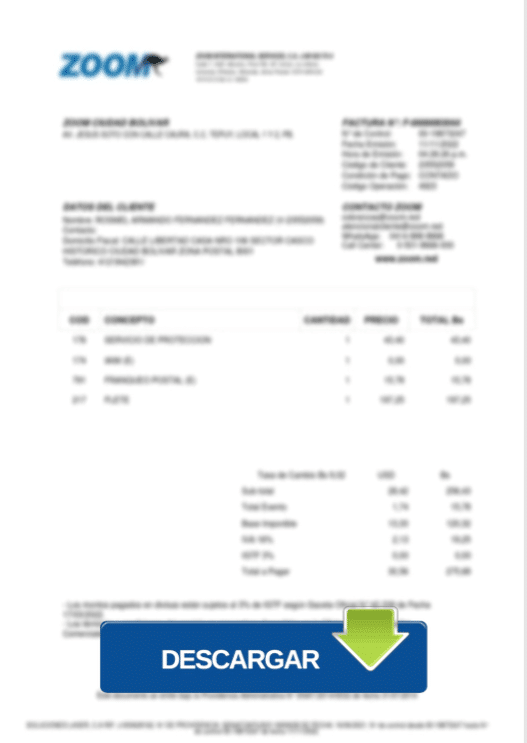

Un aspetto distintivo della nuova variante è la manipolazione dei metadati degli eseguibili, che ora includono nomi di aziende famose come Disney, Lockheed Martin e Morgan Stanley. Questo trucco di social engineering aumenta le probabilità che le vittime aprano i file infetti, scambiandoli per software legittimo.

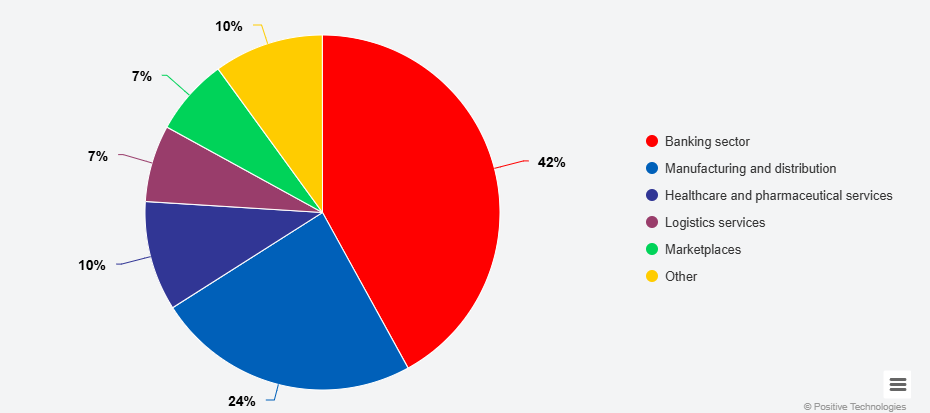

L’analisi dei file compromessi mostra che i settori più presi di mira sono:

- Tecnologia (49%)

- Consulenza (18%)

- Finanza (10%)

- Manifattura (10%)

- Servizi (7%)

- Retail (6%)

Tecniche di evasione e iniezione di codice

Il dropper non esegue Poco RAT direttamente, ma lo inietta in processi legittimi come iexplore.exe (Internet Explorer) e cttune.exe, rendendo più complessa la sua individuazione.

Poco RAT utilizza una tecnica avanzata di risoluzione dinamica delle API, rendendo il debugging più difficile. Inoltre, accede volutamente a indirizzi di memoria non validi per attivare eccezioni controllate, che vengono intercettate da un gestore di eccezioni interno che reindirizza l’esecuzione del codice in modo mascherato.

L’uso di crittografia Twofish e codifica Base64 consente di nascondere le stringhe embedded, con ogni build del dropper che genera una chiave di cifratura unica, derivata da un hash Ripemd-160 di una stringa fissa.

Somiglianze con Bandook e impatti sulla sicurezza

Le somiglianze tra Poco RAT e Bandook RAT, un altro noto trojan remoto, sono evidenti nel codice. Entrambi condividono tecniche di decrittazione delle API di Windows, utilizzando metodi complessi per caricare il payload senza attirare l’attenzione dei sistemi di sicurezza.

Le immagini del report mostrano come la decrittazione delle funzioni WinAPI avvenga con metodi simili in entrambi i malware, suggerendo che Dark Caracal potrebbe aver riutilizzato parte del codice di Bandook per evolvere Poco RAT in una minaccia ancora più sofisticata.

Una minaccia persistente con capacità avanzate

L’evoluzione delle tecniche di offuscamento, crittografia e iniezione di codice rende Poco RAT una delle minacce più complesse nel panorama attuale della cybercriminalità. L’uso di tecniche di social engineering avanzato, insieme alla capacità di mascherarsi nei processi di sistema, lo rende particolarmente pericoloso per le aziende e le organizzazioni di alto profilo.

I team di sicurezza devono adottare strategie più efficaci per rilevare queste minacce, aumentando il monitoraggio comportamentale dei processi e potenziando i sistemi di rilevamento basati su AI per individuare modelli sospetti di esecuzione del codice.