Sommario

Le recenti campagne di phishing stanno distribuendo famiglie di malware come DarkGate e PikaBot, seguendo tattiche simili a quelle precedentemente utilizzate negli attacchi che sfruttavano il trojan QakBot, ora dismesso. Queste campagne includono filoni di email dirottate come infezione iniziale, URL con schemi unici che limitano l’accesso degli utenti e una catena di infezione quasi identica a quella osservata nella distribuzione di QakBot.

Tecniche avanzate di DarkGate e PikaBot

DarkGate incorpora tecniche avanzate per evitare il rilevamento da parte dei sistemi antivirus, oltre a capacità di registrazione dei tasti, esecuzione di PowerShell e implementazione di un reverse shell che consente agli operatori di prendere il controllo remoto di un host infetto. La connessione è bidirezionale, permettendo agli attaccanti di inviare comandi e ricevere risposte in tempo reale, navigando nel sistema della vittima, esfiltrando dati o eseguendo altre azioni malevole.

PikaBot e le similitudini con QakBot

PikaBot, precedentemente analizzato da Zscaler a maggio 2023, mostra somiglianze con QakBot in termini di metodi di distribuzione, campagne e comportamenti del malware. Come DarkGate, anche PikaBot può agire come condotto per consegnare payload aggiuntivi agli host compromessi, rendendoli opzioni attraenti per i criminali informatici.

Campagne di Phishing ad alto volume

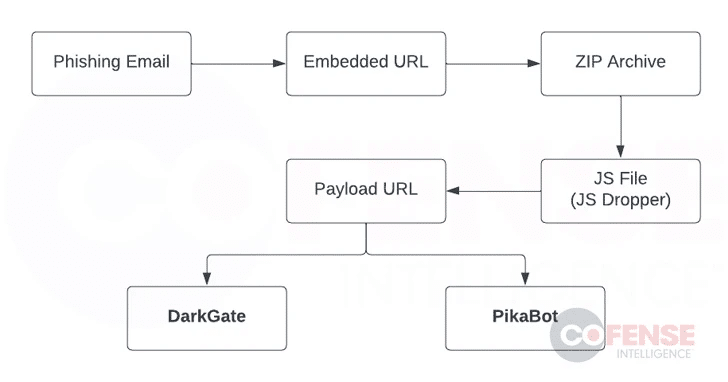

L’analisi di Cofense mostra che queste campagne di phishing ad alto volume prendono di mira una vasta gamma di settori, con catene di attacco che diffondono un URL trappola che punta a un archivio ZIP in filoni di email dirottate. L’archivio ZIP contiene un dropper JavaScript che, a sua volta, contatta un secondo URL per scaricare ed eseguire il malware DarkGate o PikaBot.

Varianti notabili degli attacchi

Una variante degna di nota degli attacchi ha sfruttato i file add-in di Excel (XLL) invece dei dropper JavaScript per consegnare i payload finali. Un’infezione riuscita da DarkGate o PikaBot potrebbe portare alla consegna di software avanzato per il mining di criptovalute, strumenti di ricognizione, ransomware o qualsiasi altro file malevolo che gli attori della minaccia desiderano installare sulla macchina della vittima.

La risurrezione di DarkGate e PikaBot in nuove campagne di phishing sottolinea la continua evoluzione e adattabilità delle minacce informatiche, con impatti significativi sulla sicurezza informatica.