Sommario

Un’indagine condotta da Sekoia ha rivelato una campagna di cyber spionaggio denominata “Double-Tap”, attribuita con moderata fiducia al gruppo UAC-0063, potenzialmente legato a APT28, un’entità nota per essere affiliata al GRU russo. La campagna mira a raccogliere informazioni strategiche su relazioni diplomatiche ed economiche tra i Paesi dell’Asia centrale, con particolare attenzione al Kazakhstan.

UAC-0063 e il contesto geopolitico del Kazakhstan

UAC-0063 è operativo dal 2021, con attività documentate che coinvolgono Paesi come Ucraina, India, Israele e diverse nazioni dell’Asia centrale. Le sue operazioni utilizzano documenti legittimi rubati, come corrispondenza diplomatica e dichiarazioni ufficiali, poi modificati con macro malevoli per infettare i sistemi delle vittime. Questi documenti provengono principalmente dal Ministero degli Affari Esteri del Kazakhstan.

Il Kazakhstan, da tempo equilibrato tra Russia, Cina e Occidente, ha adottato una posizione neutrale rispetto alla guerra in Ucraina, ma cerca di sviluppare legami economici con l’Europa e altri partner globali. Questo approccio lo rende un obiettivo prioritario per l’intelligence russa.

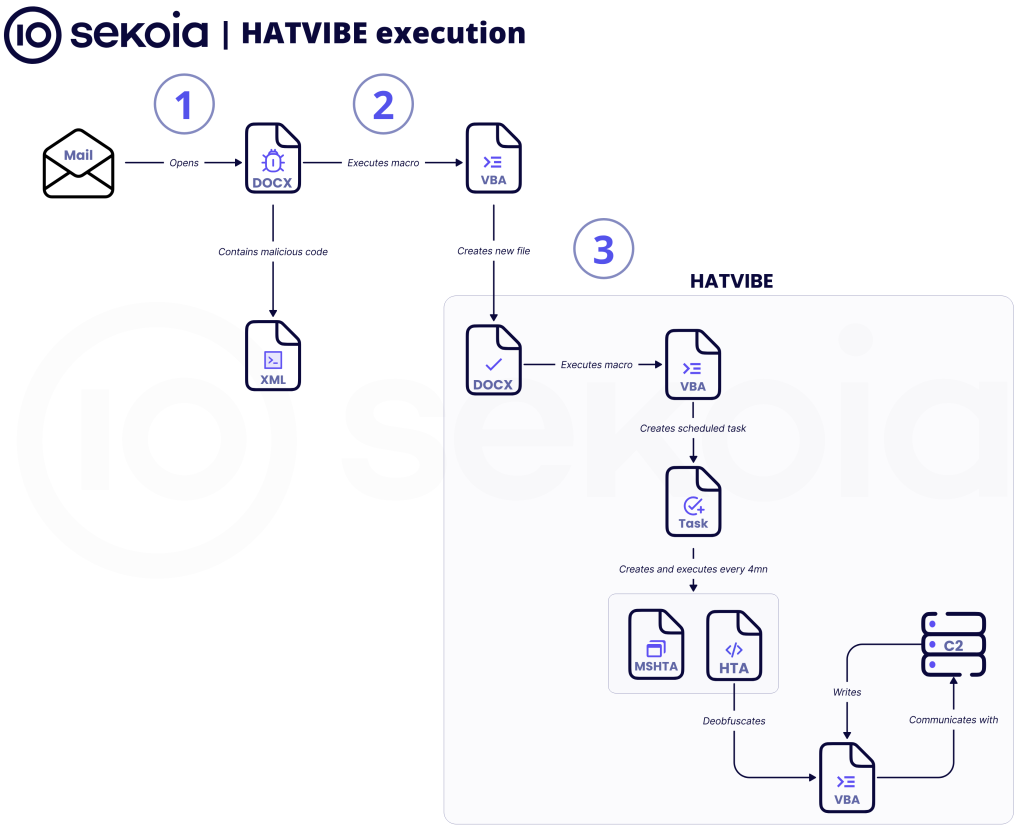

La catena di infezione “Double-Tap”

La campagna utilizza una catena di infezione complessa che coinvolge due malware principali: HATVIBE e CHERRYSPY. La tecnica sfrutta documenti Word con macro incorporate per:

- Compromettere le impostazioni di sicurezza di Office, abilitando l’esecuzione delle macro.

- Creare un secondo documento Word contenente ulteriori macro malevole.

- Installare un file HTA che esegue HATVIBE, un backdoor VBS progettato per ricevere ed eseguire moduli malevoli da server C2.

Obiettivi e tecniche avanzate

Gli obiettivi principali includono enti governativi, diplomatici e di ricerca, con l’intento di raccogliere informazioni su progetti strategici come il corridoio commerciale Cina-Europa, relazioni con l’Occidente e piani energetici. La campagna mostra similitudini tecniche con altre operazioni di APT28, come l’uso di macro VBA e l’integrazione di scheduled tasks per garantire la persistenza.

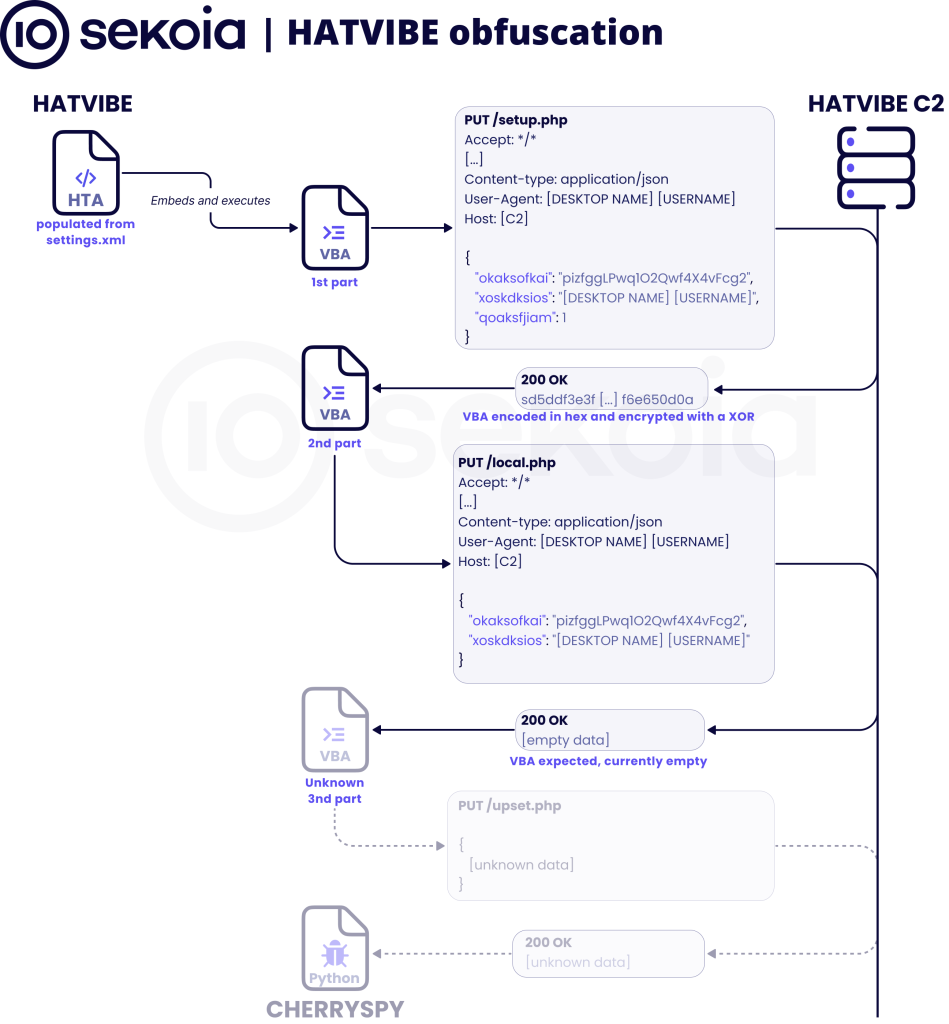

Malware HATVIBE e tecniche di evasione

HATVIBE, il malware principale della catena di infezione, utilizza metodi avanzati per eludere i sistemi di sicurezza. Tra le tecniche osservate:

- Uso di file HTA: HATVIBE riceve moduli VBS da server C2, li decifra e li esegue dinamicamente. Questi moduli possono caricare altri file o attivare backdoor più sofisticate, come CHERRYSPY.

- Evasione dei controlli di sicurezza: La campagna sfrutta trucchi anti-emulazione, modifica il registro di Windows per bypassare le notifiche sulle macro e utilizza variabili nascoste nei file XML per nascondere il codice dannoso.

- Persistenza tramite scheduled tasks: Le attività programmate assicurano che HATVIBE venga eseguito ogni quattro minuti senza intervento dell’utente.

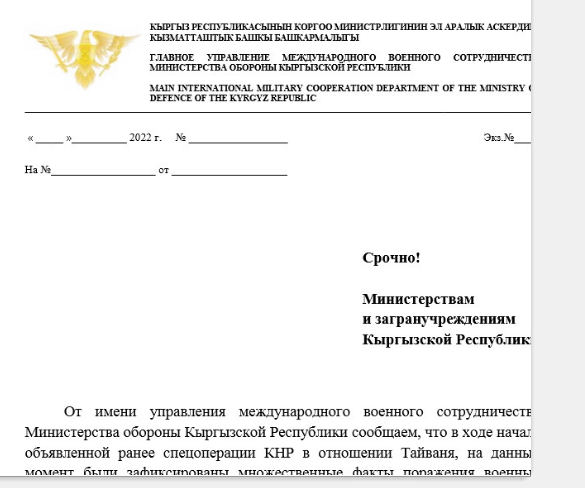

Documenti legittimi come esca

L’indagine di Sekoia ha identificato numerosi documenti utilizzati come esca, tra cui corrispondenza diplomatica e dichiarazioni ufficiali. Questi documenti, originariamente creati dal Ministero degli Esteri del Kazakhstan e altre entità governative, sono stati modificati per incorporare macro dannose. Gli esempi includono:

- Una bozza di dichiarazione congiunta tra Germania e Paesi dell’Asia centrale.

- Rapporti su cooperazioni economiche e diplomatiche con Mongolia, Afghanistan e Stati Uniti.

- Lettere militari tra il Kazakhstan e altre nazioni della regione.

Implicazioni strategiche

La campagna “Double-Tap” riflette un interesse strategico russo per preservare la sua influenza nell’Asia centrale, una regione storicamente sotto il suo controllo. Le relazioni economiche del Kazakhstan con l’Europa e la Cina, i suoi progetti energetici e la sua posizione geopolitica lo rendono un obiettivo cruciale per il cyber spionaggio.

“Double-Tap” rappresenta una sofisticata operazione di spionaggio che utilizza tecniche avanzate per raccogliere informazioni sensibili su scala regionale e globale. Le somiglianze tecniche e operative con altre campagne di APT28 rafforzano l’ipotesi di un coinvolgimento russo, sottolineando la necessità di migliorare le difese contro le minacce cibernetiche.