Sommario

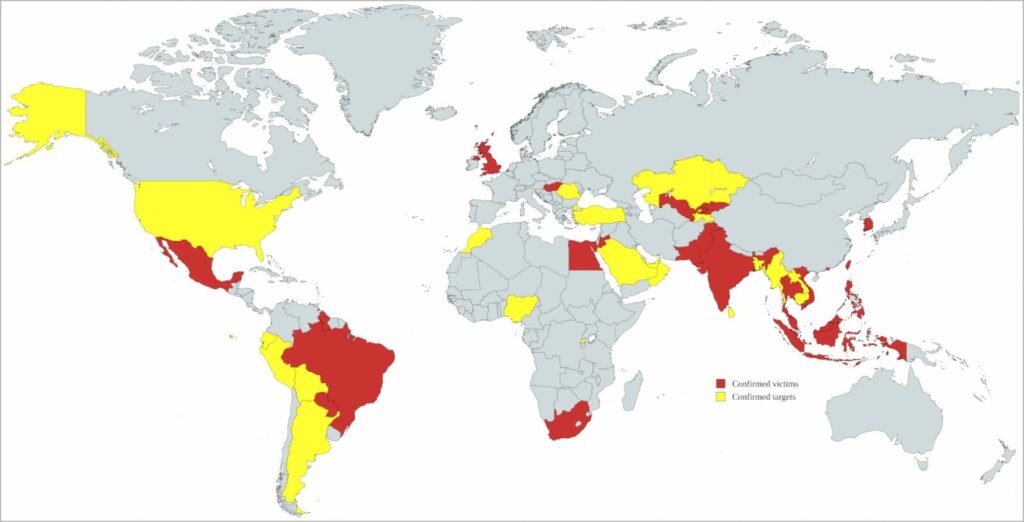

Una sofisticata campagna di hacking attribuita all’Advanced Persistent Threat (APT) cinese noto come “Earth Krahang” ha compromesso 70 organizzazioni e ne ha prese di mira almeno 116 in 45 paesi. Il focus principale di questa campagna, iniziata all’inizio del 2022, sono le organizzazioni governative.

Tattiche di intrusione e bersagli

I ricercatori di Trend Micro, che hanno monitorato l’attività, rivelano che gli hacker hanno compromesso 48 organizzazioni governative, di cui 10 ministeri degli Affari Esteri, e preso di mira altre 49 agenzie governative. Gli attacchi sfruttano server vulnerabili esposti su Internet e usano email di spear-phishing per distribuire backdoor personalizzate per la cyberspionaggio.

“Earth Krahang” abusa della sua presenza nelle infrastrutture governative violate per attaccare altri governi, costruisce server VPN sui sistemi compromessi e utilizza tecniche di brute-force per decifrare le password degli account email di valore.

Tecniche e strumenti impiegati

Gli attori della minaccia utilizzano strumenti open-source per scansionare i server pubblici alla ricerca di vulnerabilità specifiche, come CVE-2023-32315 (Openfire) e CVE-2022-21587 (Control Web Panel), per poi distribuire webshell e ottenere accesso non autorizzato e stabilire persistenza nelle reti delle vittime.

Una volta all’interno della rete, “Earth Krahang” usa l’infrastruttura compromessa per ospitare payload dannosi, indirizzare il traffico degli attacchi e usare account email governativi hackerati per prendere di mira colleghi o altri governi con email di spear-phishing.

Risultati e implicazioni

Questi email contengono allegati dannosi che rilasciano backdoor nei computer delle vittime, diffondendo l’infezione e ottenendo ridondanza in caso di rilevamento e pulizia. Trend Micro sottolinea che gli attaccanti utilizzano account Outlook compromessi per forzare le credenziali di Exchange, mentre sono stati rilevati anche script Python specializzati nell’esfiltrazione di email dai server Zimbra.

Stabilendo la loro presenza sulla rete, “Earth Krahang” dispiega malware e strumenti come Cobalt Strike, RESHELL e XDealer, che forniscono capacità di esecuzione di comandi e raccolta dati. XDealer è il backdoor più sofisticato e complesso, supportando Linux e Windows e in grado di acquisire screenshot, registrare battiture e intercettare dati dagli appunti.

Attribuzione e condivisione degli strumenti

Trend Micro ha inizialmente trovato legami tra “Earth Krahang” e l’attore connesso alla Cina “Earth Lusca” sulla base di sovrapposizioni dei comandi e controllo (C2), ma ha determinato che si tratta di un cluster separato. È possibile che entrambi i gruppi di minaccia operino sotto l’azienda cinese I-Soon, lavorando come task force dedicata al cyberspionaggio contro entità governative.

La completa lista degli indicatori di compromissione (IoC) per questa campagna di “Earth Krahang” è stata pubblicata separatamente.