Una nuova campagna in corso, denominata EleKtra-Leak, ha preso di mira le credenziali esposte di Amazon Web Service (AWS) identity e access management (IAM) all’interno dei repository pubblici di GitHub per facilitare le attività di cryptojacking.

Dettagli dell’attacco

A seguito di ciò, l’attore minaccioso associato alla campagna è stato in grado di creare molteplici istanze AWS Elastic Compute (EC2) utilizzate per operazioni di cryptojacking di ampia portata e di lunga durata, come riportato dai ricercatori di Palo Alto Networks Unit 42, William Gamazo e Nathaniel Quist.

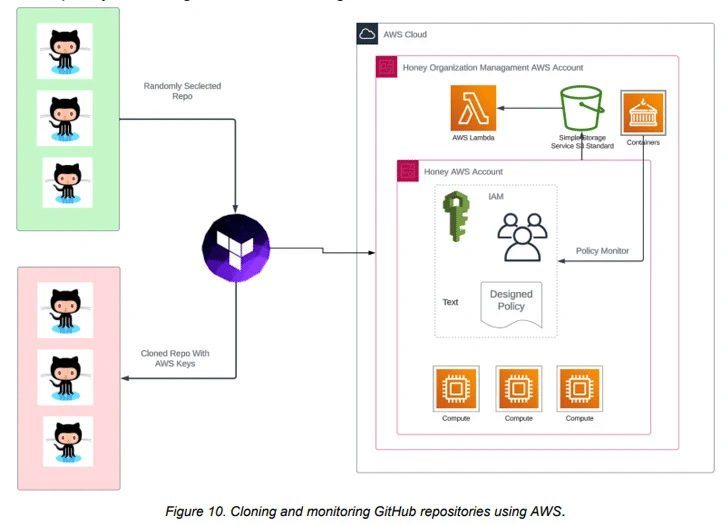

L’operazione, attiva almeno dal dicembre 2020, è stata progettata per estrarre Monero da ben 474 istanze uniche di Amazon EC2 tra il 30 agosto e il 6 ottobre 2023. Un aspetto distintivo degli attacchi è il targeting automatizzato delle credenziali AWS IAM entro quattro minuti dalla loro esposizione iniziale su GitHub. Ciò indica che gli attori minacciosi stanno clonando e analizzando programmaticamente i repository per catturare le chiavi esposte.

L’avversario è stato anche osservato nell’elencare in una lista nera gli account AWS che pubblicizzano le credenziali IAM, probabilmente per prevenire ulteriori analisi. Esistono prove che suggeriscono che l’attaccante potrebbe essere stato collegato a un’altra campagna di cryptojacking rivelata da Intezer nel gennaio 2021, mirata ai servizi Docker scarsamente protetti utilizzando lo stesso software di mining personalizzato.

Parte del successo della campagna risiede nell’exploit di punti ciechi nella funzione di scansione segreta di GitHub e nella policy AWSCompromisedKeyQuarantine di AWS per segnalare e prevenire l’uso improprio di credenziali IAM compromesse o esposte per eseguire o avviare istanze EC2.

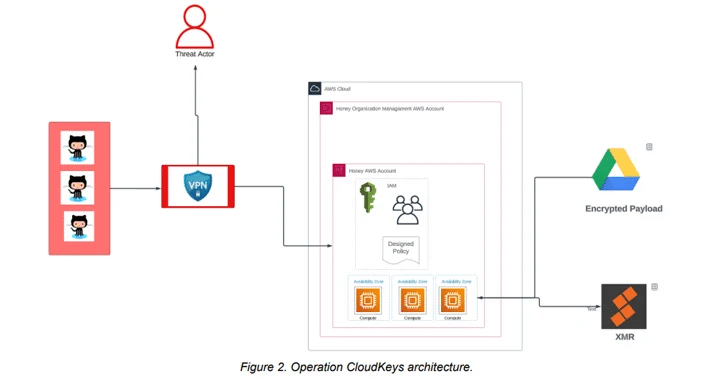

Nelle catene di attacco scoperte dalla società di cybersecurity, le credenziali AWS rubate vengono utilizzate per eseguire un’operazione di ricognizione dell’account, seguita dalla creazione di gruppi di sicurezza AWS e dal lancio di molteplici istanze EC2 in varie regioni dietro una rete privata virtuale (VPN).

Il software di mining utilizzato per effettuare il cryptojacking viene recuperato da un URL di Google Drive, evidenziando un modello di attori malintenzionati che sfruttano la fiducia associata alle applicazioni ampiamente utilizzate per passare inosservati.