Nel panorama delle minacce informatiche, i ransomware Embargo e Qilin.B stanno guadagnando notorietà per le loro tecniche avanzate di evasione e crittografia. Questi ransomware sfruttano la programmazione in Rust e puntano a colpire sistemi aziendali con strumenti sofisticati, orientati a eludere i controlli di sicurezza, criptare i dati e rimuovere i backup.

Embargo: il ransomware Rust-Based che sfrutta la modalità provvisoria per aggirare i controlli

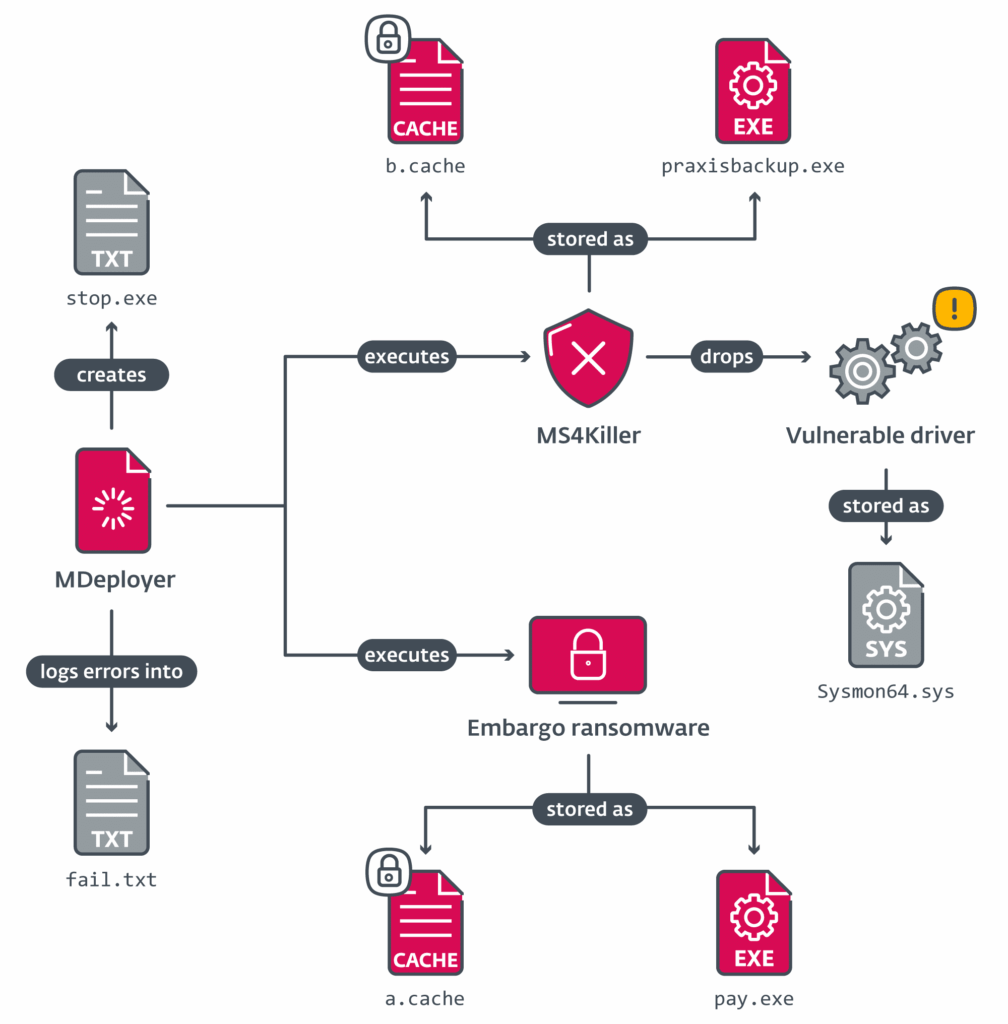

Il ransomware Embargo è stato scoperto nel giugno 2024 da ESET e si è imposto rapidamente tra le minacce più complesse per la sicurezza informatica. Il toolkit di Embargo include due strumenti principali: MDeployer, un loader creato per diffondere il ransomware nei sistemi compromessi, e MS4Killer, un EDR killer pensato per disattivare specifiche soluzioni di sicurezza attraverso il meccanismo Bring Your Own Vulnerable Driver (BYOVD). Questi strumenti, sviluppati in Rust, sono progettati per adattarsi a ogni ambiente, consentendo agli aggressori di configurare l’attacco in modo mirato.

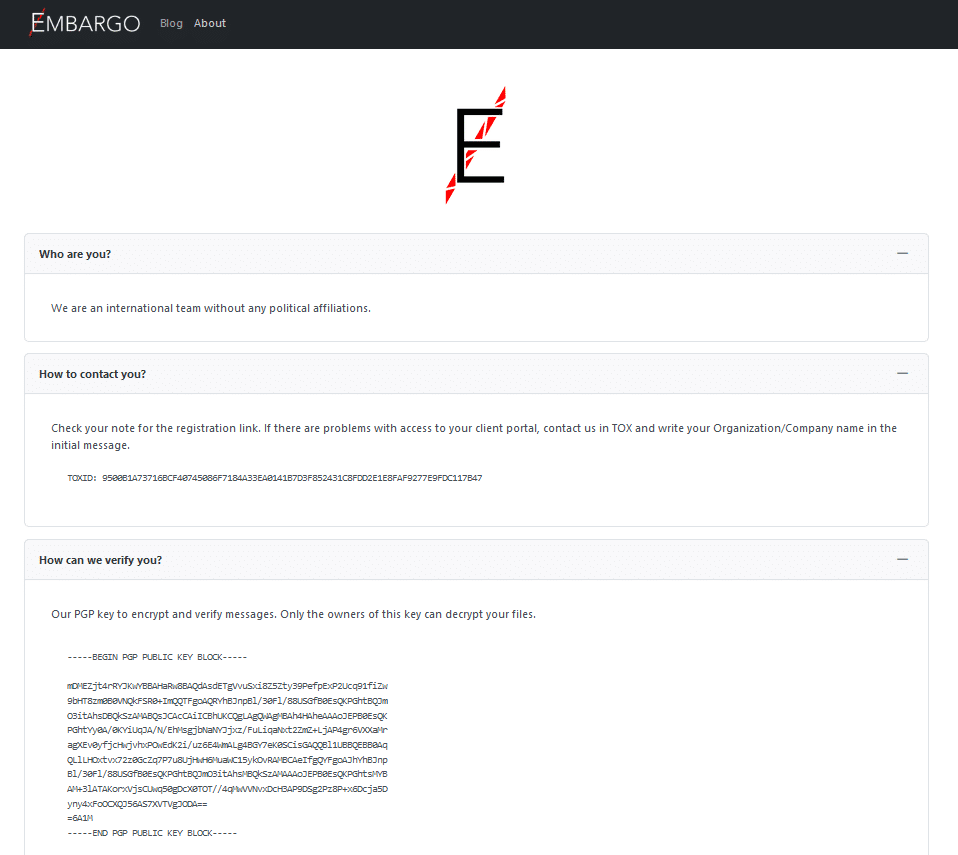

La peculiarità di Embargo sta nella sua capacità di sfruttare la modalità provvisoria di Windows per disabilitare temporaneamente software di sicurezza e completare il processo di crittografia senza essere individuato. Questo metodo, insieme alla crittografia file con estensioni esadecimali casuali, crea un ambiente che rende difficile il rilevamento. Embargo, agendo come ransomware-as-a-service (RaaS), segue la strategia della doppia estorsione: i dati criptati vengono resi disponibili agli aggressori, che minacciano di pubblicarli se non viene pagato il riscatto. In questa ottica, il ransomware lascia una nota di riscatto, HOW_TO_RECOVER_FILES.txt, in ogni directory infetta, e consente la comunicazione diretta con le vittime attraverso il sistema Tox. Queste caratteristiche rendono Embargo un gruppo altamente adattabile e ben equipaggiato per contrastare i sistemi di difesa delle vittime.

Qilin.B: variante ransomware con crittografia avanzata e rimozione dei backup

Qilin.B rappresenta un’evoluzione del ransomware Qilin e adotta metodi di crittografia avanzata e tecniche di evasione raffinate. Scoperto dai ricercatori Halcyon, Qilin.B utilizza una combinazione di AES-256-CTR per i sistemi con supporto AESNI e Chacha20 per sistemi non compatibili, oltre a RSA-4096 con padding OAEP per proteggere le chiavi di crittografia. Questa configurazione rende praticamente impossibile decriptare i file senza il possesso della chiave privata. Qilin.B si distingue per la sua capacità di terminare processi legati alla sicurezza e rimuovere ogni traccia di sé stesso. Tra le soluzioni di sicurezza colpite vi sono Veeam, VSS, SQL e Sophos, mentre i backup vengono cancellati tramite la rimozione delle shadow copies di sistema, impedendo di recuperare i dati anche se è stato effettuato un backup locale.

Una volta attivato, Qilin.B si focalizza sulla cancellazione di eventi e log di Windows tramite comandi PowerShell, ostacolando così le analisi forensi. Il ransomware mantiene la sua persistenza creando un entry-point Autorun nel registro di sistema, garantendo l’esecuzione automatica al riavvio. Questi aspetti, uniti alla capacità di rimuovere automaticamente le sue tracce, fanno di Qilin.B una minaccia complessa, che richiede un monitoraggio costante per prevenire l’infezione e salvaguardare i sistemi aziendali.

La complessità di Embargo e Qilin.B rispecchia un’evoluzione delle strategie di ransomware, con l’adozione di linguaggi avanzati come Rust e tecniche di evasione che limitano la visibilità e i tentativi di mitigazione. Entrambe le minacce puntano a colpire reti aziendali su vasta scala, rendendo indispensabile per le aziende l’adozione di misure di sicurezza proattive.