FIN7, noto gruppo di cybercriminali, continua a evolversi e rafforzare le sue operazioni con nuovi bypass EDR (Endpoint Detection and Response) e attacchi automatizzati. Originario della Russia e attivo dal 2012, il gruppo ha causato ingenti perdite finanziarie in vari settori industriali. Negli ultimi anni, ha spostato il focus verso le operazioni ransomware, affiliandosi con gruppi come REvil e Conti e lanciando programmi RaaS (Ransomware-as-a-Service) come Darkside e BlackMatter.

Cosa leggere

Operazioni Sotterranee di FIN7

FIN7 utilizza pseudonimi multipli per mascherare la propria identità e mantenere le operazioni criminali nel mercato clandestino. Recentemente, è stato osservato l’uso di attacchi SQL automatizzati per sfruttare le applicazioni pubbliche. Uno degli strumenti principali sviluppati da FIN7 è AvNeutralizer (noto anche come AuKill), un tool altamente specializzato per manipolare le soluzioni di sicurezza. Questo strumento è stato commercializzato nel mercato criminale sotterraneo ed è stato utilizzato da diversi gruppi ransomware.

FIN7 ha dimostrato una notevole adattabilità, utilizzando campagne di phishing sofisticate e tecniche di ingegneria sociale per ottenere accesso iniziale alle reti aziendali. Ha creato aziende di sicurezza fraudolente, come Combi Security e Bastion Secure, per ingannare i ricercatori di sicurezza e lanciare attacchi ransomware. Nonostante gli arresti di alcuni membri, le attività di FIN7 sono continuate, suggerendo cambiamenti nelle tecniche, tattiche e procedure (TTP) o la formazione di gruppi scissionisti.

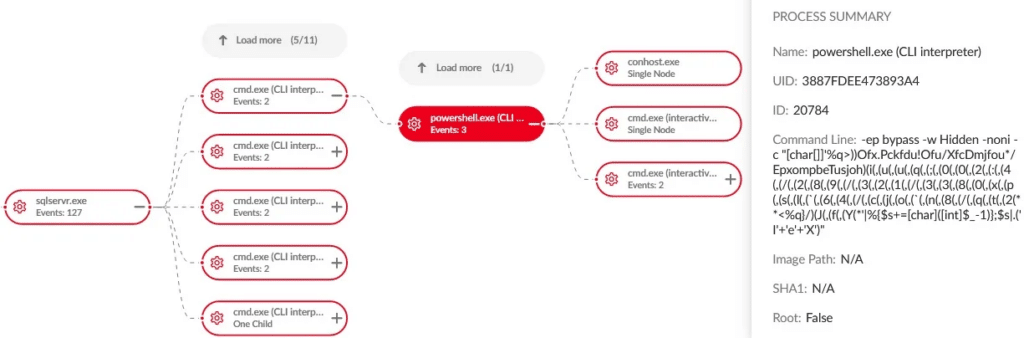

Strumenti e Tecniche di FIN7

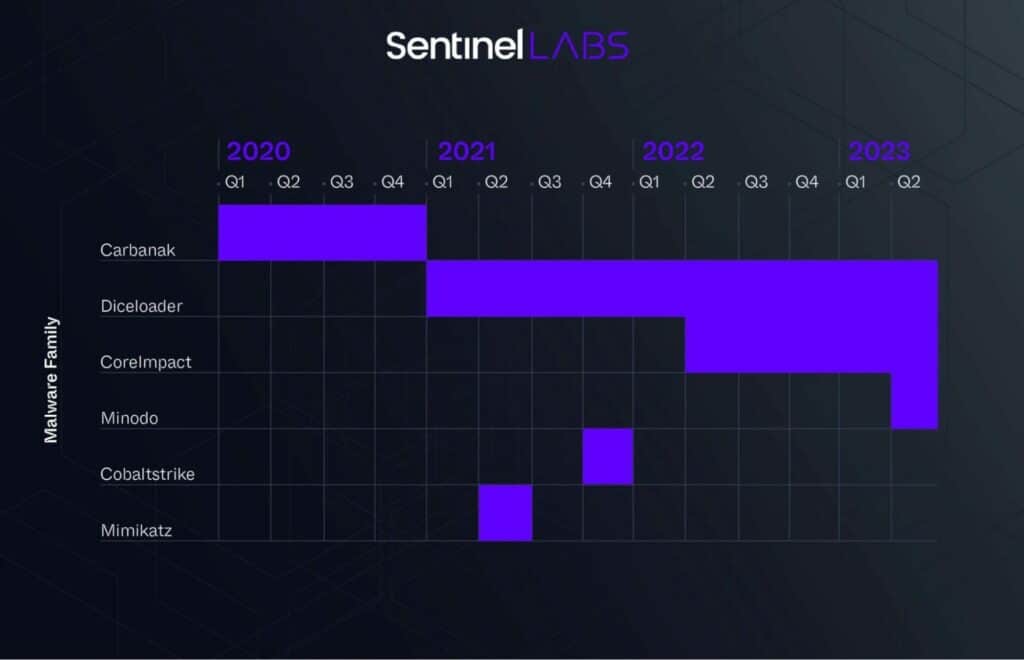

L’arsenale di FIN7 comprende strumenti come Powertrash, Diceloader, Core Impact e un backdoor basato su SSH. Powertrash è uno script PowerShell pesantemente offuscato, progettato per caricare riflessivamente un file PE incorporato in memoria, permettendo al gruppo di eseguire payload backdoor furtivamente. Diceloader, noto anche come Lizar o IceBot, è una backdoor minima che consente agli attaccanti di stabilire un canale di controllo. Core Impact è uno strumento di penetration testing utilizzato per attività di sfruttamento. Infine, il backdoor basato su SSH viene utilizzato per mantenere la persistenza sui sistemi compromessi.

Commercializzazione e impatti di AvNeutralizer

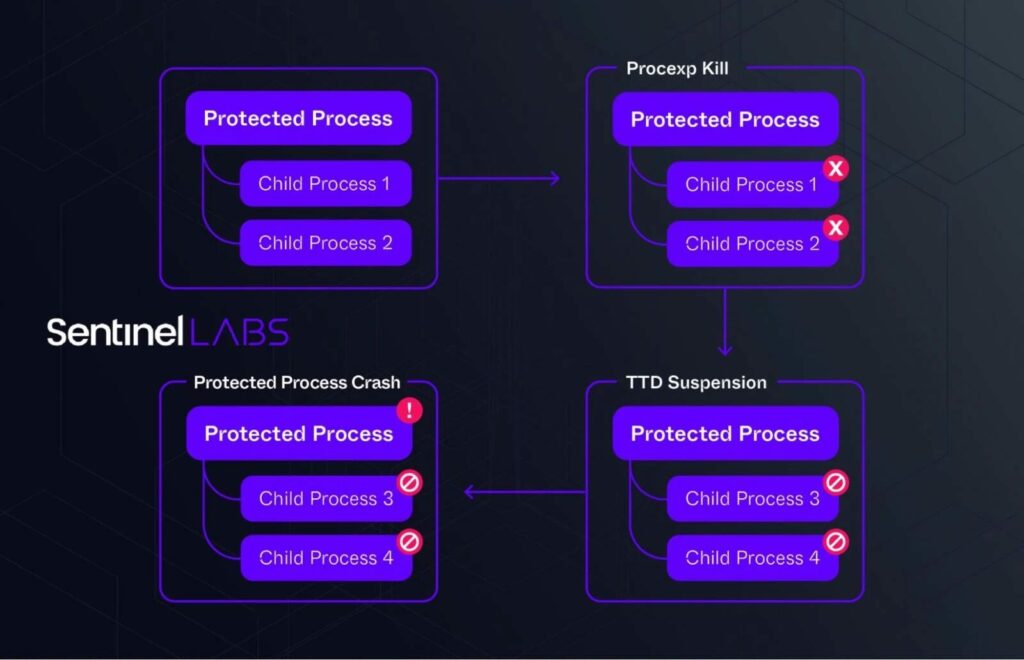

AvNeutralizer è stato osservato per la prima volta in attacchi condotti dal gruppo ransomware Black Basta nel 2022. Successivamente, è stato utilizzato da altri gruppi ransomware, tra cui AvosLocker, MedusaLocker, BlackCat, Trigona e LockBit. AvNeutralizer utilizza tecniche combinate per creare una condizione di denial of service (DoS) in alcune implementazioni di processi protetti, sfruttando il driver TTD Monitor Driver (ProcLaunchMon.sys) e versioni aggiornate del driver Process Explorer.

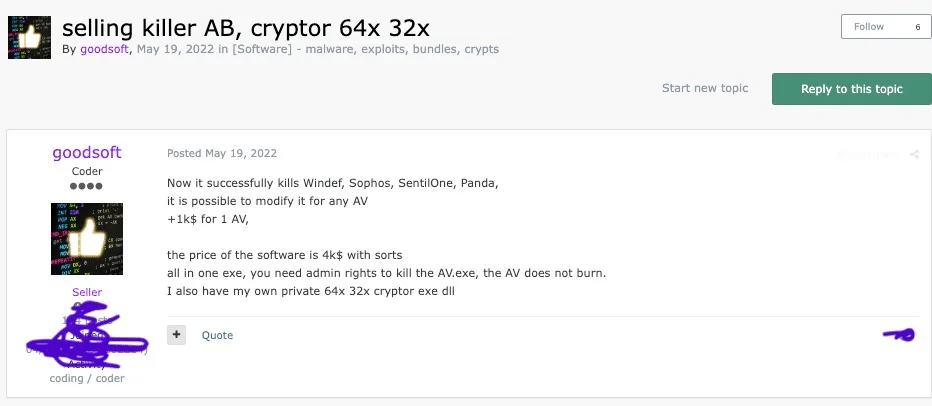

Il gruppo ha utilizzato pseudonimi come “goodsoft”, “lefroggy”, “killerAV” e “Stupor” per vendere AvNeutralizer su forum di hacking in lingua russa dal 2022, con prezzi variabili tra $4.000 e $15.000. L’uso di multiple identità e la collaborazione con altri enti criminali rendono difficile l’attribuzione delle attività di FIN7 e dimostrano le sue strategie operative avanzate.

Innovazioni e Minacce di FIN7

FIN7 continua a innovare, sviluppando tecniche sofisticate per eludere le misure di sicurezza. La commercializzazione dei suoi strumenti nei forum sotterranei criminali aumenta significativamente l’impatto del gruppo. Le recenti scoperte di SentinelOne mostrano che FIN7 ha aggiornato AvNeutralizer con nuove capacità, rendendolo uno strumento prezioso per i gruppi ransomware.

La continua evoluzione di FIN7 e la sua capacità di adattamento alle difese avanzate rappresentano una minaccia significativa per le imprese in tutto il mondo. Gli esperti di sicurezza devono rimanere vigili e aggiornati sulle ultime tattiche e strumenti utilizzati da questo gruppo di cybercriminali.