Sommario

*articolo aggiornato in data 07/02/2025 dopo segnalazione CyFirma per sua correzione della ricerca dove GetAppsRu.apk è stata rimossa come denominazione dropper apk.

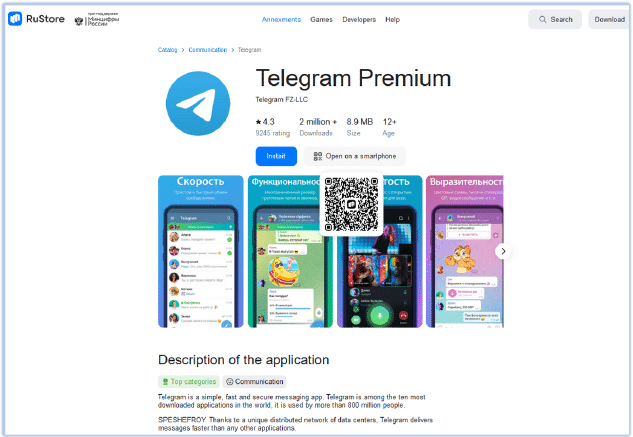

FireScam è un sofisticato malware Android che si maschera da Telegram Premium per colpire dispositivi mobili. Distribuito tramite siti di phishing ospitati su GitHub e progettati per imitare RuStore, il popolare app store russo, il malware utilizza tecniche avanzate per rubare dati sensibili e mantenere il controllo persistente sul dispositivo.

Come si diffonde FireScam

FireScam inizia con un dropper APK che funge da primo stadio del malware. Questo dropper è offuscato utilizzando DexGuard, una tecnologia che elude il rilevamento. Quando viene eseguito, il dropper installa il payload principale, camuffato da Telegram Premium.apk.

Il malware richiede autorizzazioni estese, come l’accesso a notifiche, clipboard, SMS, dati delle app e servizi telefonici. Utilizza Firebase come piattaforma di comando e controllo (C2) per comunicazioni bidirezionali con gli attori malevoli. Questa configurazione consente al malware di ricevere comandi remoti, esfiltrare dati e scaricare ulteriori payload.

Funzionalità principali di FireScam

FireScam è dotato di capacità avanzate che lo rendono una minaccia particolarmente insidiosa:

- Monitoraggio delle notifiche: Intercetta notifiche di app come WhatsApp, Telegram e Viber per rubare dati sensibili.

- Furto delle credenziali di Telegram: Mostra una schermata di login tramite WebView, imitando l’interfaccia di Telegram, per catturare le credenziali.

- Sorveglianza delle transazioni: Monitora eventi legati a transazioni e-commerce per intercettare dati finanziari.

- Esecuzione di comandi remoti: Stabilisce una connessione persistente con Firebase per eseguire istruzioni in tempo reale.

- Monitoraggio del dispositivo: Registra eventi come accensione/spegnimento dello schermo e app attive, creando un profilo dettagliato dell’attività dell’utente.

- Intercettazione dei dati della clipboard: Raccoglie informazioni copiate o trasferite, inclusi dati salvati automaticamente da gestori di password.

Tecniche di evasione e persistenza

Il malware impiega tecniche sofisticate per nascondere le sue attività e sfuggire al rilevamento:

- Offuscamento avanzato: Utilizza DexGuard e tecniche di confusione del codice per rendere difficile l’analisi.

- Controllo dell’ambiente: Verifica se è in esecuzione in sandbox o emulatori per adattare il comportamento ed evitare di essere scoperto.

- Persistenza tramite Firebase: Mantiene una connessione continua al server C2 per aggiornamenti e comandi senza interruzioni.

Implicazioni e misure di difesa

FireScam rappresenta una minaccia per la sicurezza dei dati personali e finanziari. I dati rubati vengono temporaneamente memorizzati in un database Firebase, filtrati e successivamente trasferiti in luoghi sicuri per uso illecito. Questo sottolinea l’importanza di una vigilanza costante da parte degli utenti e di aggiornamenti regolari dei sistemi di sicurezza.

Adottare buone pratiche, come scaricare app solo da store ufficiali, monitorare i permessi delle app e utilizzare software antivirus, può ridurre significativamente il rischio di essere colpiti da malware come FireScam così come consiglia Cyfirma autore della scoperta.