Sommario

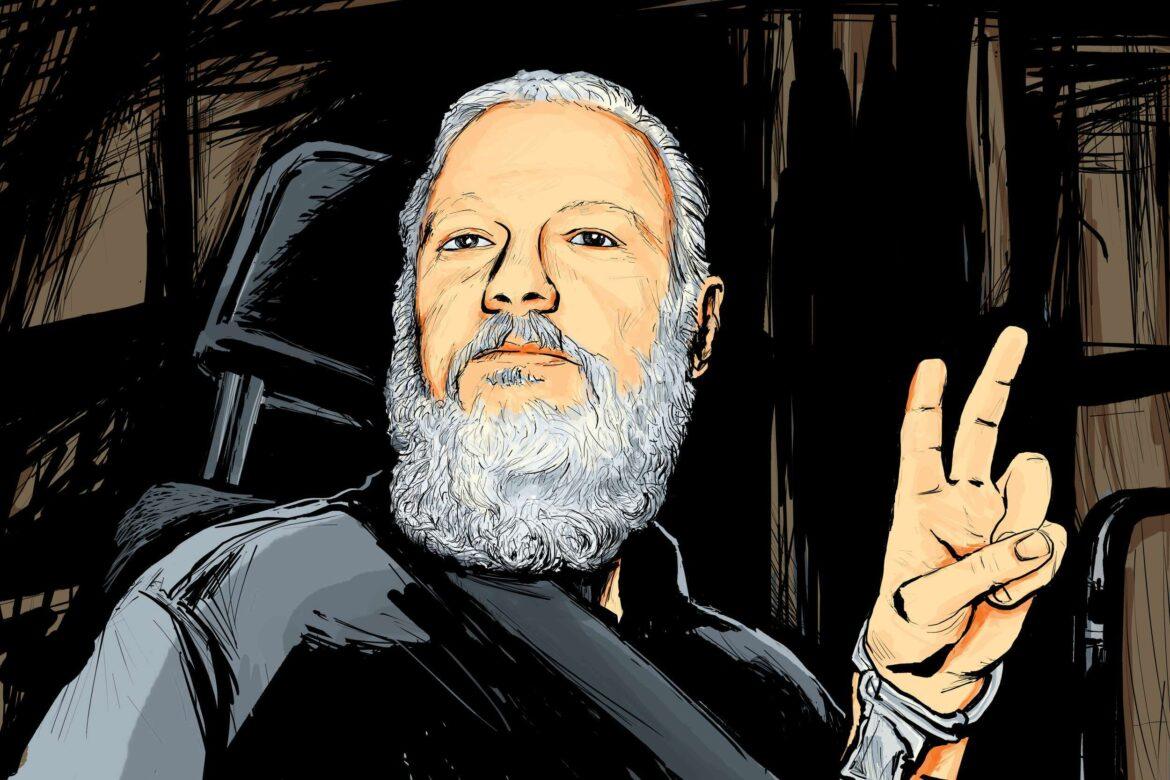

Proseguirà negli Stati Uniti d’America il processo a Julian Assange. Secondo l’ultima sentenza dell’Alta Corte di Londra, il fondatore di Wikileaks dovrà confrontarsi in territorio nemico con la nazione più esposta dalla sua discussa attività di informazione. Proprio su questo ultimo passaggio è necessario fare chiarezza sulle interpretazioni che vengono date alla vicenda di Assange.

Cosa è Wikileaks?

Nel 2006 viene lanciato un sito internet dal contenuto scottante, il cui nome è un chiaro riferimento alla “wikipedia dei documenti trafugati”. Il personaggio più esposto sin da subito è l’australiano Julian Assange nella qualità di direttore editoriale. WikiLeaks nel corso degli anni pubblica documenti da fonti anonime e informazioni segrete; tra questi notizie riservate sui bombardamenti nello Yemen, sulla corruzione nel mondo arabo, sulle esecuzioni extragiudiziarie da parte della polizia keniota, sulla rivolta tibetana in Cina (2008), sullo scandalo petrolifero in Perù e le e-mail del governo turco dopo le purghe ad opera della gestione Erdoğan nel 2016.

WikiLeaks è giunta all’attenzione internazionale nel 2010 quando fece trapelare una serie di notizie fornite da Chelsea Manning, nota trans gender nelle vicende che hanno interessato Snowden, che riguardavano il video Collateral Murder (aprile 2010), diari della guerra in Afghanistan (luglio 2010), i diari della guerra in Iraq (ottobre 2010), e CableGate (novembre 2010). Dopo le fughe di notizie del 2010, il governo degli Stati Uniti avviò un’indagine su WikiLeaks, avviando un processo a catena in giro per il mondo quando il giorno seguente al 28 novembre 2010, data in cui la redazione di Assange rende di pubblico dominio oltre 251.000 documenti diplomatici statunitensi etichettati come “confidenziali” o “segreti” ed il Procuratore Generale dell’Australia ha affermato che, dal “punto di vista dell’Australia, ci sarebbe stata una verifica su un eventuale presenza di un buon numero di leggi violate”.

Terrorista o Giornalista?

Il mondo occidentale è diviso a metà su cosa abbia rappresentato in questi anni la vicenda Assange, meritevole di aver sollecitato diverse visioni politiche anche sulla base di una localizzazione geografica. L’attività di Wikileaks ha contribuito a far emergere logiche americane degli ultimi anni che molto probabilmente sarebbero restate sotto traccia se non si fossero ad esempio visti i video degli abusi e delle torture di Abu Ghraib, “colpevoli” di aver aperto una seria riflessione sulla guerra in Iraq e sulla condotta degli States in giro per il mondo. Wikileaks non è iniziata con gli articoli, ma con la diffusione di tanti documenti e questa attività non è riconducibile ad una testata, ma a una violazione di documenti militari e coperti dal segreto di Stato. Tutto quel mondo che ogni giorno si batte in favore dei diritti umani è dalla parte di Wikileaks, ma una stessa porzione di consenso presenta parti coinvolte in equilibri atlantici e filoamericani che non possono essere superati e quindi prendono le distanze dal metodo applicato dal sito web di informazione. Nemmeno se si gioca con la vita di un cittadino come Assange.

Assange adottato da Amnesty International, che invoca il complotto

Amnesty International si “oppone fermamente all’eventualità che Julian Assange sia estradato o trasferito in ogni altro modo negli Usa, dove rischia di subire gravi violazioni dei diritti umani, tra cui condizioni di detenzione che potrebbero equivalere a tortura e altri maltrattamenti, come un prolungato isolamento. Il fatto che sia stato obiettivo di una campagna ostile promossa da funzionari Usa fino ai più alti livelli compromette il suo diritto alla presunzione di innocenza e lo espone al rischio di un processo iniquo”. Analizzando la dichiarazione dell’importante organizzazione internazionale sui diritti umani, non solo Assange è a rischio tortura, che potrebbe portare anche alla morte “suicidandolo in carcere”, ma è anche protagonista di un processo dove gli americani possono pilotarne l’esito su pressione di alti funzionari aderenti al “Deep State” e che, sempre secondo Amnesty, riuscirebbero a spuntarla in ogni azione vogliano intraprendere.

Hanno arrestato un criminale

Un criminale, attentatore della democrazia, al soldo dei russi. Queste invece sono le accuse mosse dalla società civile occidentale che non ha mai gradito il modo di fare informazione di Assange e soci. Non è un caso infatti che esponenti atlantici del mondo dell’informazione abbiano sempre criticato aspramente il modus operandi di Wikileaks ed il fatto che abbia messo in discussione la democrazia occidentale e le buone intenzioni dell’esportazione dei diritti occidentali. Proprio l’Italia si è schierata contro Assange bocciando la proposta di “L’Alternativa c’è” nel concedere lo status di rifugiato politico al fondatore di Wikileaks. Una misura messa in piedi per consentire ad Assange di evitare l’estradizione negli USA, ma che, se fosse passata, avrebbe rappresentato uno sfregio nei confronti dell’accordo atlantico che ad oggi risulta essere più saldo rispetto agli ultimi anni. Tra i giornalisti che hanno preso posizioni avverse ad Assange, figura un estimatore pentito come Bill Keller, ex direttore del New York Times, che ha dapprima utilizzato i documenti di Wikileaks per poi bollarli come teorie cospirazioniste, dopo essersene servito per 8 anni. Un altro detrattore in salsa italica è Gianni Riotta. Il giornalista de La Stampa, da sempre dichiaratosi fedele alla causa americana, non solo da continuità alla teoria di Keller, ma auspica anche l’arresto di Greenwald e Snowden perché spie al servizio della causa russa.

Boris Johnson salverà Assange dall’estradizione?

Nel mentre il fondatore di Wikileaks attende di essere estradato nel paese che potrebbe torturarlo per cercare di estrapolare l’origine della sua attività, in carcere ha subito già un mini ictus secondo molti dovuto allo stress psicologico accumulato nel tempo. Per calmierare gli animi dei connazionali delusi dal comportamento inglese, il Premier Britannico Boris Johnson ha dichiarato apertamente che si opporrà all’estradizione di Assange oppure si può dare una lettura diversa individuando la strategia diplomatica di alzare il prezzo sulla consegna dello stesso fondatore di Wikileaks. In caso di consegna alle autorità statunitensi, il whistleblower rischia 175 anni di galera, ma, secondo la nuova direttrice di Wikileaks, il processo sarebbe una vendetta voluta da Trump. Può essere che l’attività di pressione sulla giustizia britannica per ottenere l’estradizione sia iniziata con l’ex presidente degli USA, ma ricordiamo che è iniziata con Obama ed oggi c’è Biden che potrebbe invitare gli Stati Uniti a desistere e a lasciar perdere ed ovviamente non lo farà.

Perché Julian Assange è più di un giornalista, è l’emblema del “dossieraggio” che piace poco alle lobbies e più al popolo ed alle agenzie di sicurezza nazionali. In questo caso specifico quelle sbagliate, che non piacciono all’occidente perché pericolose per la democrazia.