Sommario

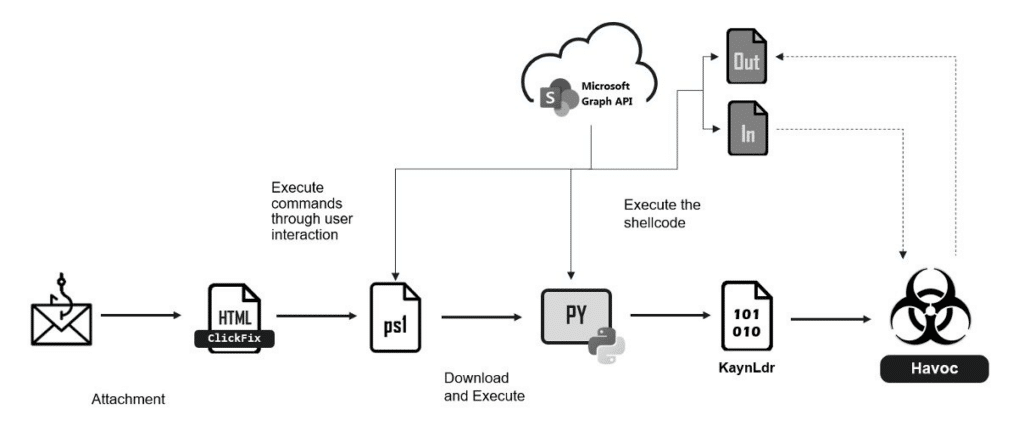

Il malware Havoc, un framework di comando e controllo (C2) open-source, è stato recentemente utilizzato in sofisticate campagne di attacco informatico che sfruttano Microsoft Graph API e SharePoint per occultare la comunicazione con server malevoli. Secondo l’analisi di Fortinet, l’attacco utilizza una combinazione di phishing, PowerShell e Python script, portando all’installazione di un agente Havoc Demon modificato che consente agli attaccanti di prendere il pieno controllo dei sistemi infetti.

Tecniche di attacco: phishing e abuso di SharePoint

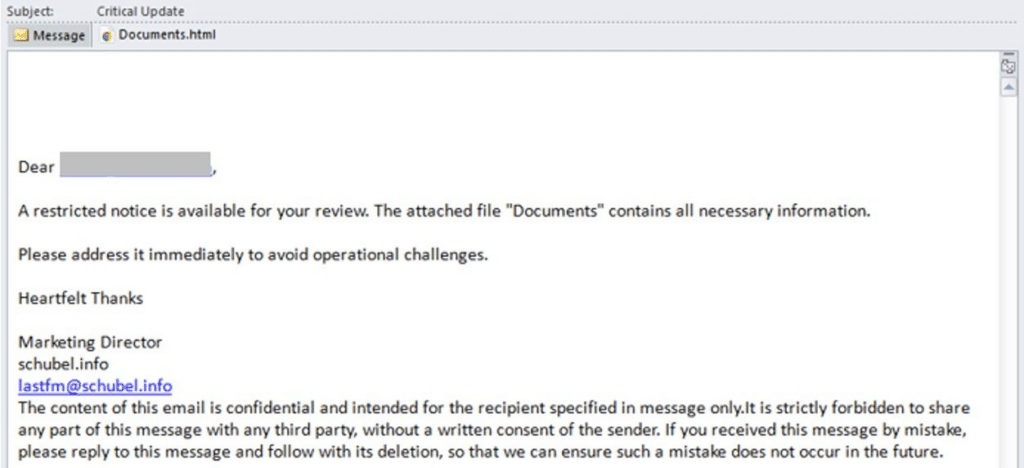

L’attacco inizia con un’email di phishing contenente un allegato HTML denominato “Documents.html”. Il file utilizza una tecnica chiamata ClickFix, inducendo l’utente a copiare e incollare manualmente un comando PowerShell nel terminale. Questo comando, una volta eseguito, scarica un secondo script PowerShell ospitato su un sito SharePoint compromesso, garantendo che il payload iniziale sia ospitato su una piattaforma affidabile per evitare il rilevamento da parte degli strumenti di sicurezza tradizionali.

Dopo l’esecuzione dello script PowerShell, il codice verifica se l’ambiente in cui è stato eseguito è un sandbox, cercando di eludere le analisi di sicurezza. Se l’ambiente risulta legittimo, il malware procede con il download di un interprete Python, necessario per l’esecuzione del successivo shellcode loader, anch’esso ospitato su SharePoint.

Havoc e il ruolo di Microsoft Graph API nella comunicazione C2

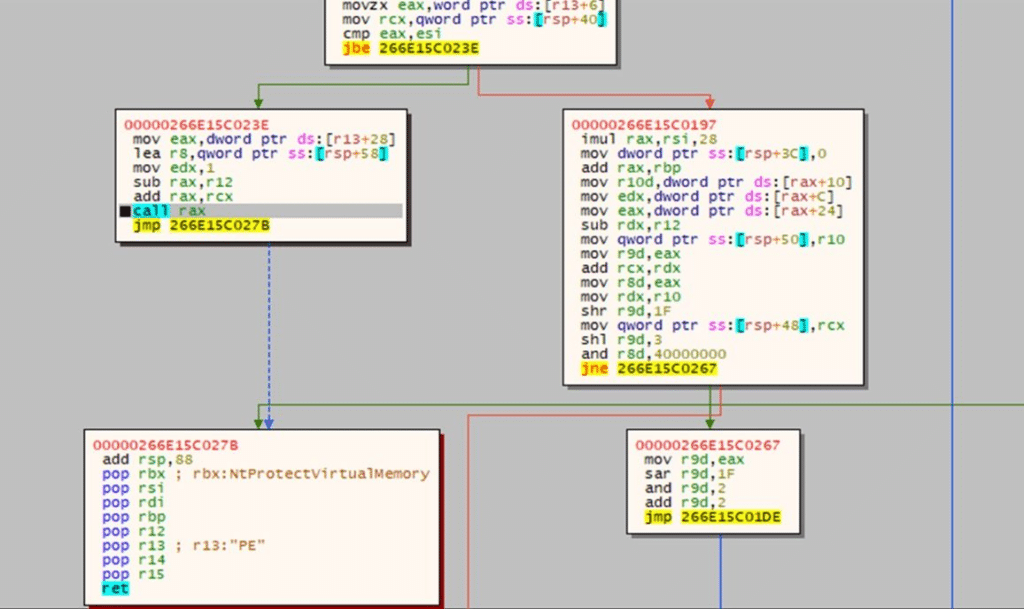

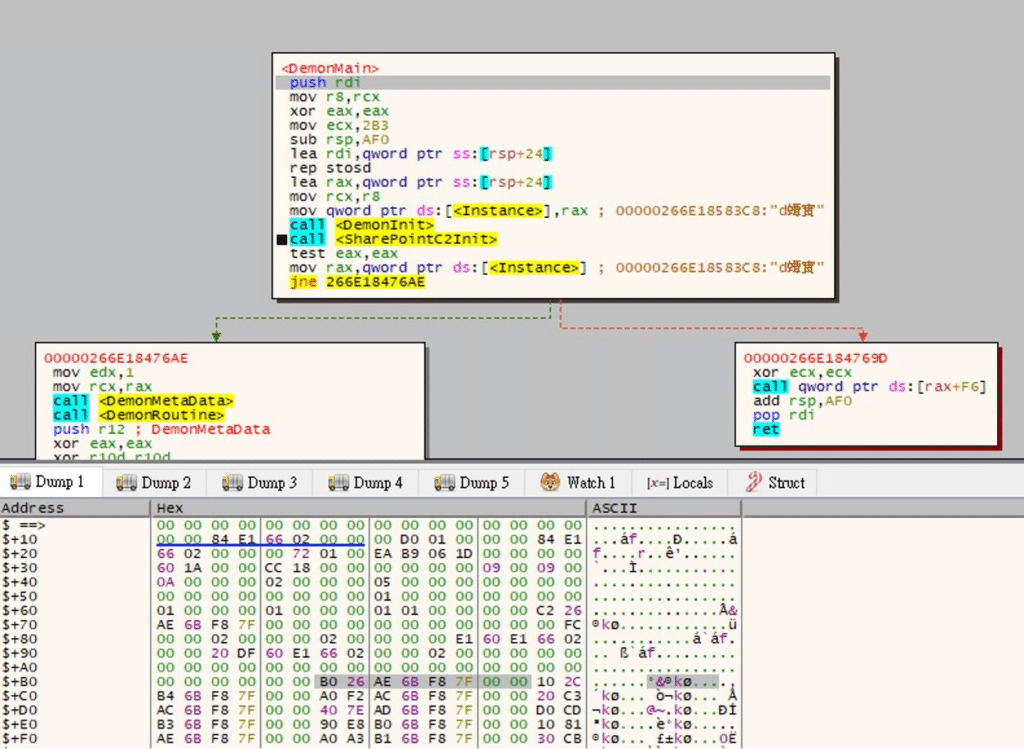

Il payload principale di questa catena di infezione è una DLL modificata di Havoc Demon, un agente malevolo usato per il post-exploitation. In questa variante, il malware non comunica con server esterni in modo diretto, ma sfrutta Microsoft Graph API per interagire con documenti ospitati su SharePoint, rendendo più difficile l’individuazione del traffico malevolo.

Il malware utilizza token di autenticazione di Microsoft per creare file all’interno della libreria documenti di SharePoint. Due file vengono creati per gestire la comunicazione tra il sistema infetto e il server di comando e controllo (C2):

- Un file utilizzato per trasmettere dati dalla macchina infetta al server.

- Un file che riceve istruzioni da parte dell’attaccante.

L’uso di SharePoint come intermediario nella comunicazione consente al malware di nascondere le sue operazioni all’interno di un’infrastruttura affidabile, evitando i sistemi di rilevamento basati su anomali flussi di rete.

Le capacità di Havoc Demon: accesso remoto, esfiltrazione dati e attacchi Kerberos

Una volta stabilito il collegamento con il server C2, Havoc Demon è in grado di:

- Ottenere informazioni dettagliate sul sistema infetto: nome utente, hostname, dominio, indirizzi IP e dettagli sui processi attivi.

- Manipolare i permessi e i token di accesso per ottenere privilegi elevati.

- Eseguire comandi remoti e caricare payload aggiuntivi per estendere le capacità dell’attacco.

- Condurre attacchi Kerberos per l’escalation dei privilegi e il movimento laterale all’interno della rete.

Tutte le comunicazioni tra l’agente Havoc e il C2 sono crittografate utilizzando AES-256 in modalità CTR, garantendo un’elevata protezione contro il rilevamento e la decrittazione del traffico malevolo.

Strategie di difesa: come proteggersi da Havoc e dall’abuso di Graph API

L’abuso di strumenti Microsoft per finalità malevole rappresenta una sfida per la sicurezza aziendale. Tuttavia, le organizzazioni possono adottare diverse strategie per mitigare il rischio:

- Monitorare le richieste anomale a Microsoft Graph API, in particolare quelle relative alla creazione e modifica di documenti in SharePoint.

- Bloccare esecuzioni non autorizzate di PowerShell e Python, imponendo restrizioni tramite criteri di gruppo (GPO) o strumenti di sicurezza endpoint.

- Formare i dipendenti sui rischi del phishing e implementare meccanismi di protezione avanzati, come la rilevazione delle tecniche di social engineering nei sistemi di posta elettronica.

- Utilizzare sistemi di threat intelligence per identificare firme e indicatori di compromissione (IOCs) associati a Havoc e ad altri framework di comando e controllo.

Secondo Fortinet, l’uso di strumenti di protezione come FortiGuard Antivirus e FortiEDR può contribuire a bloccare il malware in diverse fasi dell’attacco, impedendo l’esecuzione di payload dannosi e interrompendo le comunicazioni con i server di comando e controllo.

Havoc: una minaccia persistente nel panorama della cybersecurity

L’uso di C2 open-source come Havoc, combinato con l’abuso di servizi affidabili come Microsoft SharePoint e Graph API, rappresenta una sfida crescente per le organizzazioni di tutto il mondo. L’evoluzione delle tecniche di attacco dimostra la necessità di soluzioni di sicurezza avanzate e di un monitoraggio costante delle attività di rete, per individuare anomalie e comportamenti sospetti prima che possano compromettere infrastrutture critiche.

L’adozione di strategie di zero trust, la segmentazione della rete e la protezione avanzata contro il phishing sono passi fondamentali per mitigare il rischio di attacchi sofisticati come quelli basati su Havoc e altri framework di post-exploitation.