Sommario

Le recenti scoperte nel panorama della sicurezza informatica mettono in evidenza nuove campagne di attacco e l’uso sofisticato di malware per compromettere la sicurezza di utenti e aziende: la campagna Horns & Hooves, una nuova tattica di phishing e la riemersione del malware SmokeLoader.

Horns & Hooves: attacchi mirati con RAT e malware

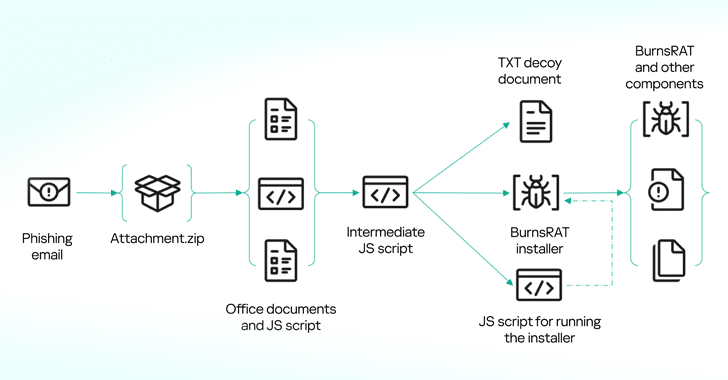

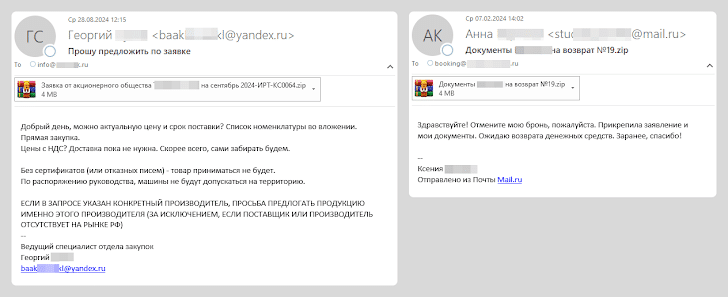

La campagna Horns & Hooves, attiva dal 2023, ha colpito oltre 1.000 vittime, principalmente in Russia, attraverso email di phishing. Queste email includono file ZIP contenenti script JavaScript mascherati da documenti aziendali legittimi, che in realtà scaricano RAT (Remote Access Trojans) come NetSupport RAT e BurnsRAT.

Gli attacchi evolvono continuamente, incorporando nuove tecniche di distribuzione e configurazioni per ingannare i sistemi di sicurezza. I file malevoli utilizzano strumenti come BITSAdmin per scaricare file aggiuntivi e stabilire connessioni con server di comando e controllo (C2). Inoltre, si sospetta un legame con il gruppo di minaccia TA569, noto per sfruttare RAT come punto di accesso per attacchi ransomware.

Questa campagna evidenzia l’importanza di un’attenzione continua alla sicurezza delle email e di aggiornamenti regolari per i sistemi di protezione.

Phishing con documenti Word corrotti: una nuova tattica

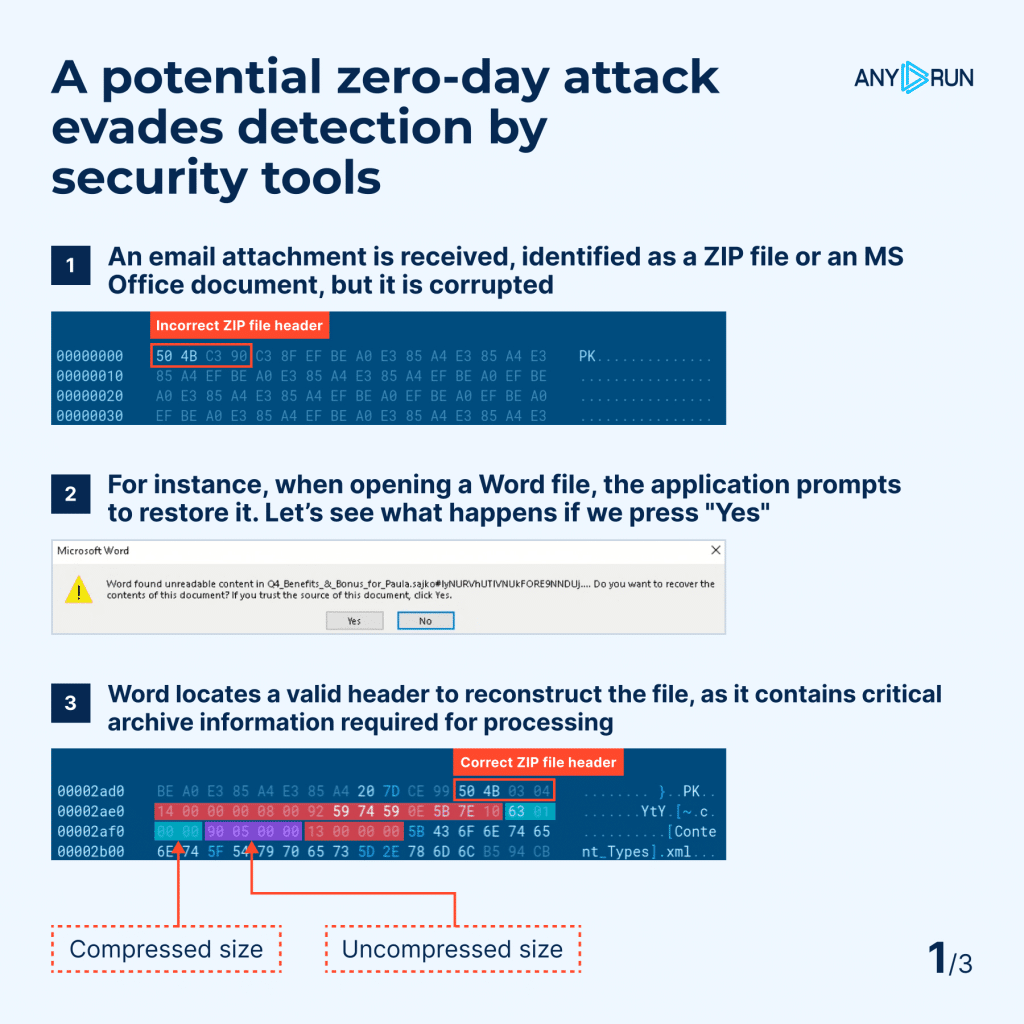

Un’altra minaccia recente utilizza documenti Word corrotti per aggirare le soluzioni di sicurezza email. I file vengono inviati come allegati in email di phishing che imitano comunicazioni aziendali, come aggiornamenti sui benefici aziendali. Quando aperti, Word rileva il file corrotto e offre un’opzione di recupero. Il file recuperato include un QR code che reindirizza a pagine di phishing progettate per rubare credenziali di Microsoft.

Questa tecnica sfrutta la difficoltà dei software antivirus nell’analizzare file corrotti ma recuperabili. Nonostante l’assenza di codice malevolo diretto, il risultato è altamente pericoloso per gli utenti che cadono nella trappola.

SmokeLoader: malware sofisticato e resiliente

Il malware SmokeLoader, noto per la sua modularità e capacità di elusione, è tornato in azione con attacchi mirati a settori manifatturieri, sanitari e IT di Taiwan. Questo malware, attivo dal 2011, è progettato per scaricare payload secondari, ma nelle campagne più recenti agisce direttamente utilizzando plugin che ampliano le sue funzionalità.

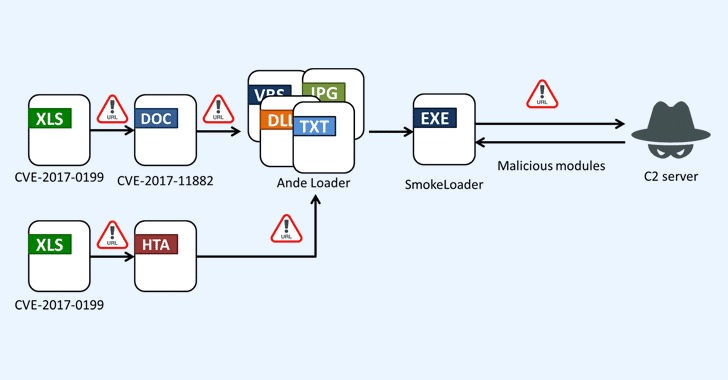

L’attacco inizia con email di phishing contenenti allegati Excel che sfruttano vulnerabilità di lunga data, come CVE-2017-0199 e CVE-2017-11882, per scaricare un loader chiamato Ande Loader, responsabile dell’installazione di SmokeLoader. Una volta attivo, SmokeLoader utilizza un componente stager per iniettare il modulo principale nel processo explorer.exe, stabilendo la persistenza e comunicando con infrastrutture C2.

Grazie ai suoi plugin, SmokeLoader è in grado di rubare credenziali di login, email e cookie da browser e client di posta, eseguire attacchi DDoS e persino minare criptovalute. Le sue capacità avanzate e il costante miglioramento da parte degli sviluppatori ne fanno una minaccia complessa e adattabile.

Le recenti campagne malware evidenziano l’evoluzione continua delle minacce informatiche e l’ingegno degli attaccanti nel bypassare i sistemi di sicurezza. Horns & Hooves dimostra la pericolosità delle email di phishing con script avanzati, mentre i documenti Word corrotti rappresentano una tattica innovativa per aggirare i controlli. SmokeLoader, con la sua resilienza e modularità, conferma l’urgenza di adottare soluzioni di sicurezza proattive e aggiornate.