Sommario

Ricercatori accademici hanno sviluppato un nuovo attacco speculativo a canale laterale chiamato iLeakage, che funziona su tutti i recenti dispositivi Apple e può estrarre informazioni sensibili dal browser Safari.

Dettagli sull’attacco iLeakage

iLeakage rappresenta la prima dimostrazione di un attacco di esecuzione speculativa contro le CPU Apple Silicon e il browser Safari. Può essere utilizzato per recuperare dati da Safari, Firefox, Tor e Edge su iOS con “precisione quasi perfetta”. Questo attacco, essenzialmente, bypassa le protezioni standard contro gli attacchi a canale laterale implementate da tutti i produttori di browser.

Come funziona l’attacco

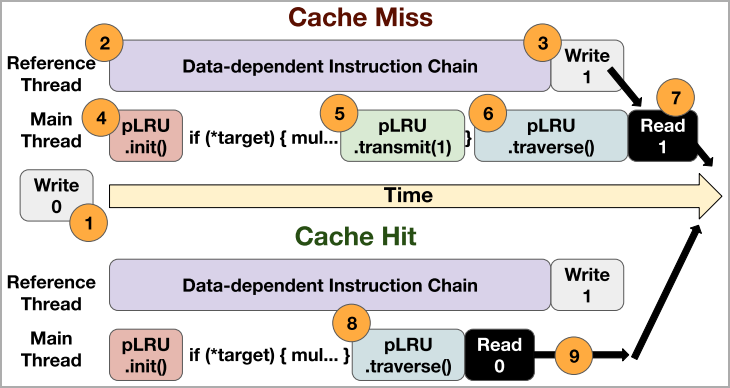

Il team di ricercatori di Georgia Tech, University of Michigan e Ruhr University Bochum ha esaminato la resistenza di Safari agli attacchi a canale laterale. Sono riusciti a bypassare le contromisure esistenti implementando un metodo basato su condizioni di gara, indipendente dall’architettura e senza timer. Gli studiosi hanno concentrato i loro sforzi sul furto di informazioni sensibili da Safari, riuscendo a leggere e divulgare qualsiasi puntatore a 64 bit nello spazio degli indirizzi utilizzato da Safari per il rendering.

Impatto e consigli di difesa

iLeakage colpisce tutti i dispositivi Apple rilasciati dal 2020 alimentati dai processori ARM della serie A e M di Apple. L’attacco è in gran parte non rilevabile, non lasciando tracce sul sistema della vittima sotto forma di log, a parte forse una voce della pagina web dell’attaccante nella cache del browser. Tuttavia, i ricercatori sottolineano che l’attacco è difficile da realizzare e richiede una conoscenza avanzata degli attacchi a canale laterale basati su browser e dell’implementazione di Safari. iLeakage è stato segnalato privatamente ad Apple il 12 settembre 2022 e la società ha sviluppato delle contromisure per macOS.