Sommario

IOCONTROL è un malware avanzato, progettato per attaccare dispositivi IoT e sistemi di controllo operativi (OT). Creato presumibilmente da gruppi affiliati all’Iran, questa minaccia è stata utilizzata per colpire infrastrutture critiche, inclusi sistemi di gestione del carburante e dispositivi IoT come router, firewall e interfacce uomo-macchina (HMI). L’analisi dettagliata di Claroty evidenzia le sue capacità modulari e l’uso sofisticato di canali di comunicazione sicuri per eludere la rilevazione.

Architettura e funzionamento di IOCONTROL

Il malware è progettato per adattarsi a una vasta gamma di dispositivi IoT/OT, utilizzando una configurazione modulare che gli consente di operare su diverse piattaforme. I dispositivi attaccati includono PLC, router, sistemi di gestione del carburante e altro ancora. La sua modularità permette un’elevata flessibilità nell’adattamento a diverse infrastrutture.

Una delle sue caratteristiche principali è l’uso del protocollo MQTT, che viene sfruttato per comunicazioni sicure con i server di comando e controllo (C2). Grazie al DNS over HTTPS (DoH), IOCONTROL nasconde i dettagli delle sue comunicazioni, rendendo difficile per gli strumenti di sicurezza identificare le sue operazioni.

Tra le tecniche avanzate di occultamento spicca l’uso di UPX, uno strumento di impacchettamento che, opportunamente modificato, nasconde la struttura del malware. Questo approccio consente al malware di eludere le firme tradizionali dei software di sicurezza.

Attacchi e obiettivi principali

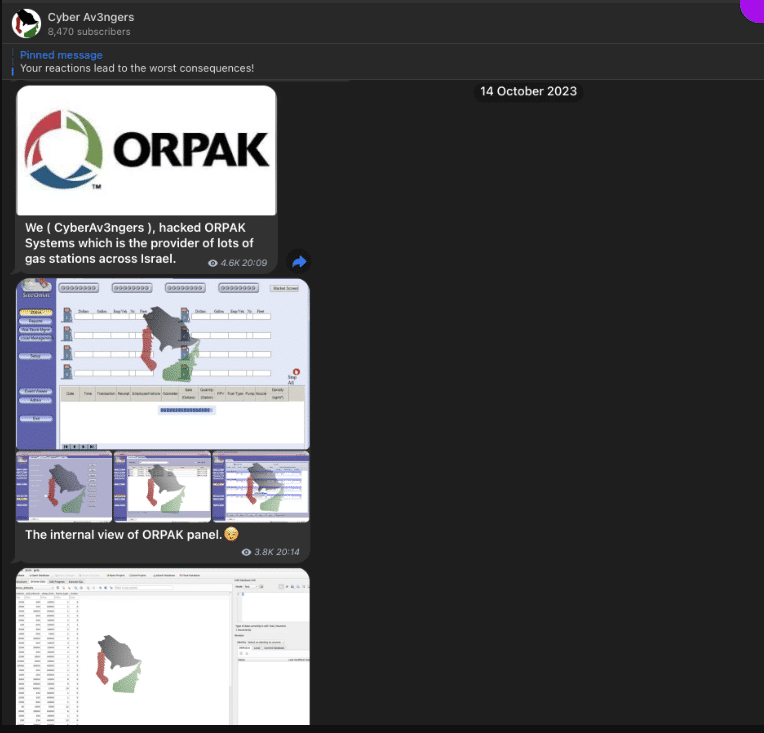

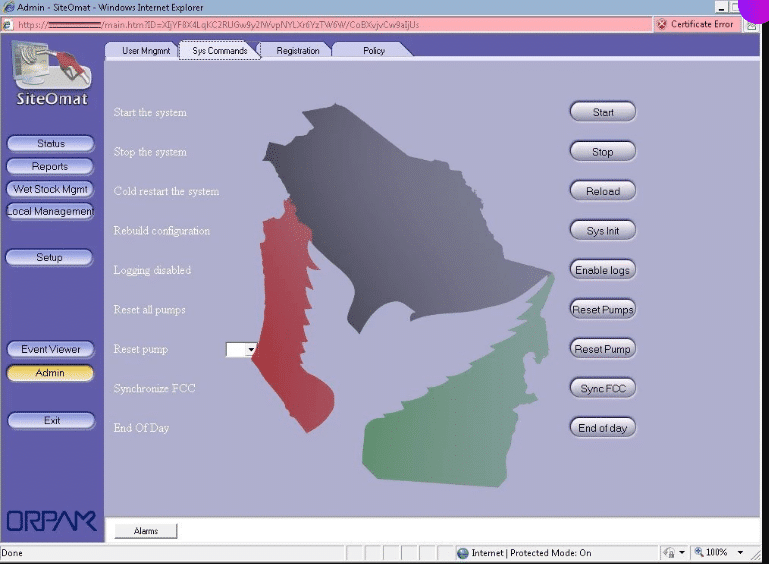

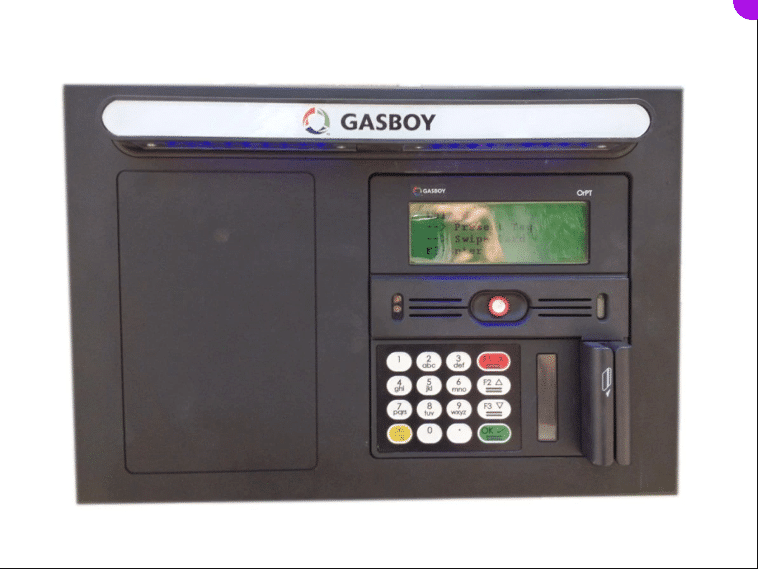

IOCONTROL è stato utilizzato in attacchi mirati contro infrastrutture critiche, come stazioni di rifornimento di carburante in Israele e negli Stati Uniti. Il malware compromette dispositivi come i sistemi di gestione del carburante Orpak e Gasboy, interrompendo le operazioni e, in alcuni casi, potenzialmente rubando dati sensibili come le informazioni delle carte di credito.

Nel contesto di questi attacchi, il gruppo CyberAv3ngers ha utilizzato IOCONTROL come arma per destabilizzare infrastrutture civili, sottolineando la sua potenziale capacità di sabotare interi settori. I loro messaggi su Telegram hanno dimostrato l’accesso a sistemi compromessi, mostrando screenshot delle piattaforme di gestione attaccate.

Nella prossima parte, esploreremo le caratteristiche tecniche del malware, i metodi di distribuzione e le implicazioni per la sicurezza delle infrastrutture critiche.

Caratteristiche tecniche di IOCONTROL

Il malware IOCONTROL utilizza un approccio in due fasi per l’occultamento e la distribuzione. Durante la fase iniziale, il malware si maschera utilizzando un codice impacchettato che viene scompattato solo in memoria durante l’esecuzione. Questo processo rende difficile per i software di sicurezza tradizionali identificare il malware prima della sua attivazione.

Comunicazione con il server C2

Una volta eseguito, IOCONTROL si connette al suo server C2 utilizzando il protocollo MQTT tramite una connessione cifrata (port 8883). Questo approccio gli consente di trasmettere dati senza essere intercettato. Le informazioni scambiate comprendono dettagli sul dispositivo compromesso, come il nome host, l’utente corrente e i dati di geolocalizzazione. Il malware utilizza credenziali uniche derivate da un GUID per autenticarsi al server C2, una pratica che garantisce un controllo personalizzato sui dispositivi compromessi.

Una caratteristica interessante è l’uso di comandi MQTT per controllare il malware. Il C2 invia comandi che possono attivare funzionalità specifiche, come la scansione delle porte, l’esecuzione di comandi arbitrari o persino l’autoeliminazione del malware.

Persistenza

Per garantirsi la persistenza, IOCONTROL installa un servizio di avvio che si attiva ogni volta che il dispositivo viene riavviato. Questo script si assicura che il malware rimanga attivo anche in caso di riavvio o tentativi di rimozione.

Implicazioni per la sicurezza

IOCONTROL rappresenta una seria minaccia per le infrastrutture critiche. La sua capacità di eludere i controlli di sicurezza e la flessibilità nel colpire diversi dispositivi lo rendono un’arma efficace in attacchi geopolitici e cyberterroristici.

Le autorità di sicurezza e le organizzazioni devono implementare strumenti avanzati di rilevamento e prevenzione per affrontare questa minaccia. Monitorare il traffico MQTT, analizzare comportamenti anomali nei dispositivi IoT/OT e aggiornare regolarmente le protezioni di sicurezza sono passi fondamentali per contrastare l’uso di malware come IOCONTROL.