Nel marzo 2024, JPCERT/CC ha confermato attività di attacco contro organizzazioni del Giappone da parte di un gruppo di attacco noto come Kimsuky. Questo articolo introduce i metodi di attacco del gruppo confermati da JPCERT/CC.

Cosa leggere

Panoramica dell’Attacco

L’attacco identificato ha coinvolto l’invio di email mirate impersonando un’organizzazione di sicurezza e diplomatica. L’email conteneva un file zip con i seguenti file con doppie estensioni:

- File 1:

.docx [spazi].exe - File 2:

.docx [spazi].docx - File 3:

.docx [spazi].docx

Per nascondere l’estensione del file, ogni nome file conteneva un gran numero di spazi. Quando il bersaglio eseguiva il file EXE (File 1), questo portava all’infezione da malware.

Flusso dell’infezione

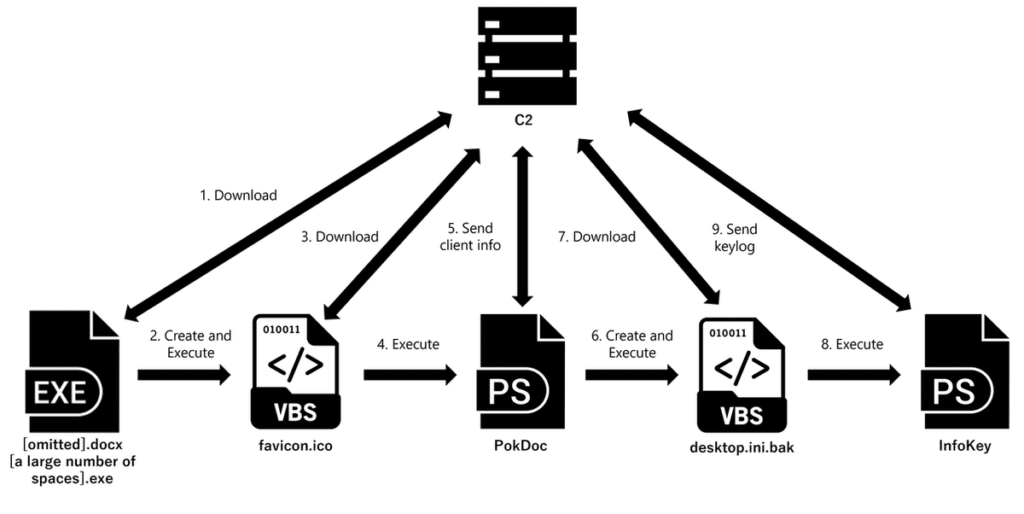

Quando il file EXE viene eseguito, un file VBS viene scaricato da una fonte esterna ed eseguito utilizzando wscript.exe. Il file VBS scarica PowerShell dalla fonte esterna e chiama la funzione PokDoc con un URL di destinazione come parametro. Inoltre, il file desktop.ini.bak viene configurato per avviarsi automaticamente tramite WScript utilizzando la chiave di esecuzione nel registro di sistema.

Raccolta di informazioni dal Dispositivo

Il PowerShell scaricato dal file VBS raccoglie informazioni dal dispositivo, come:

- Informazioni di sistema

- Elenco dei processi

- Informazioni di rete

- Elenco dei file nelle cartelle utente specifiche (Download, Documenti, Desktop)

- Informazioni sull’account utente

Queste informazioni vengono inviate all’URL fornito come parametro, probabilmente per verificare se il dispositivo si trova in un ambiente di analisi come una sandbox. Successivamente, un file VBS viene creato e eseguito, simile al file descritto in precedenza, che scarica PowerShell e chiama la funzione InfoKey.

Keylogger

Il PowerShell scaricato funge anche da keylogger, creando il file desktop.ini.bak nella cartella Musica pubblica, dove salva le sequenze di tasti rubate e le informazioni dagli appunti, inviandole all’URL fornito.

Attacchi Associati

È stato segnalato che Kimsuky utilizza VBS e PowerShell anche per attacchi contro organizzazioni in Corea del Sud, con un attacco basato su TTP simile segnalato. Pertanto, si ritiene che Kimsuky sia dietro anche a questo caso.

Sebbene ci siano state poche segnalazioni di attacchi da parte di Kimsuky contro organizzazioni giapponesi, è possibile che il Giappone sia attivamente preso di mira. L’ultimo rapporto indica che il malware in formato CHM viene utilizzato per eseguire il keylogger menzionato in questo articolo, e occorre prestare attenzione a simili attacchi in futuro.

Riferimenti

- AhnLab: CHM Malware Stealing User Information Being Distributed in Korea

- AhnLab: Malware Disguised as HWP Document File (Kimsuky)