Sommario

SafeBreach Labs ha recentemente pubblicato il primo proof-of-concept (PoC) per l’exploit CVE-2024-49113, denominato “LDAPNightmare“. Questa vulnerabilità, individuata nei server Windows non aggiornati, consente attacchi di tipo Denial of Service (DoS) e potrebbe potenzialmente evolvere in esecuzione di codice remoto (RCE). La scoperta ha implicazioni significative per la sicurezza delle reti aziendali, in particolare per i controller di dominio Active Directory (DC).

CVE-2024-49113: Una panoramica tecnica

La vulnerabilità risiede nel protocollo Lightweight Directory Access Protocol (LDAP), utilizzato per accedere ai servizi di directory nei sistemi Windows. CVE-2024-49113 consente a un attaccante remoto non autenticato di inviare richieste appositamente create per far crashare il processo LSASS (Local Security Authority Subsystem Service) su un server Windows vulnerabile.

Meccanismo dell’attacco LDAPNightmare

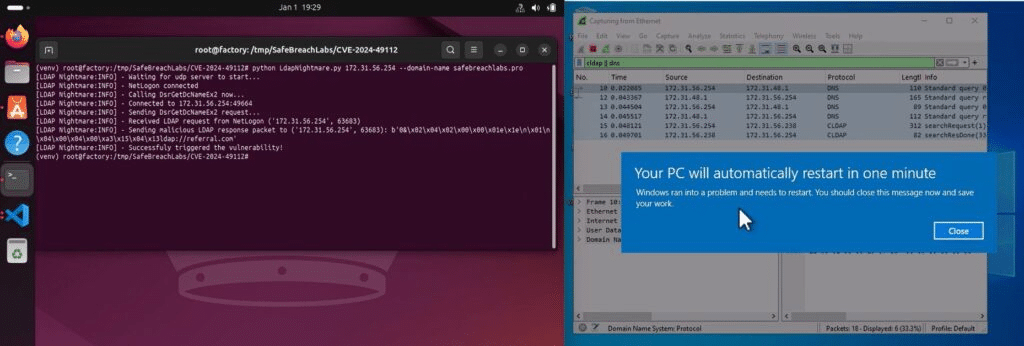

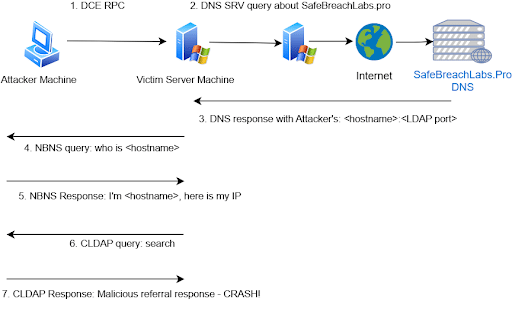

- L’attaccante invia una richiesta DCE/RPC al server vittima.

- Il server vittima genera una query DNS SRV verso un dominio controllato dall’attaccante.

- L’attaccante risponde con dettagli falsificati, portando il server vittima a inviare una richiesta LDAP al server dell’attaccante.

- Il server attaccante invia una risposta LDAP contenente un pacchetto manipolato, causando il crash del servizio LSASS e il riavvio del server.

Proof-of-Concept e implicazioni

Il PoC pubblicato da SafeBreach dimostra come questa vulnerabilità possa essere sfruttata per interrompere il funzionamento di server non aggiornati. L’exploit attuale genera un crash del sistema, ma potrebbe essere ulteriormente sviluppato per eseguire codice arbitrario, secondo le documentazioni tecniche e le patch Microsoft correlate.

SafeBreach ha reso disponibile il PoC sulla piattaforma GitHub per consentire alle organizzazioni di testare la resilienza dei propri sistemi.

Rischi e mitigazioni

La vulnerabilità interessa tutte le versioni di Windows Server non aggiornate fino alla patch di dicembre 2024. Per mitigare il rischio:

- Applicare la patch fornita da Microsoft per CVE-2024-49113.

- Monitorare le attività sospette legate a richieste LDAP, DNS SRV e CLDAP.

- Limitare la connettività DNS dei controller di dominio a domini autorizzati.

Impatto e raccomandazioni

La scoperta di LDAPNightmare evidenzia quanto sia cruciale proteggere i sistemi critici come i controller di dominio. I server non aggiornati rappresentano una vulnerabilità che gli attaccanti potrebbero sfruttare per causare danni significativi o ottenere accesso non autorizzato. Organizzazioni che utilizzano server Windows dovrebbero dare priorità all’implementazione delle patch e al rafforzamento delle misure di sicurezza per minimizzare i rischi associati a questa vulnerabilità.