Sommario

Gli attacchi ransomware di LockBit stanno sfruttando una vulnerabilità nota come Citrix Bleed (CVE-2023-4966) per infiltrarsi nei sistemi di grandi organizzazioni, rubare dati e criptare file. Nonostante Citrix abbia reso disponibili delle correzioni per CVE-2023-4966 più di un mese fa, migliaia di endpoint esposti a Internet continuano a utilizzare apparecchiature vulnerabili, molti dei quali negli Stati Uniti.

Attacchi di alto profilo

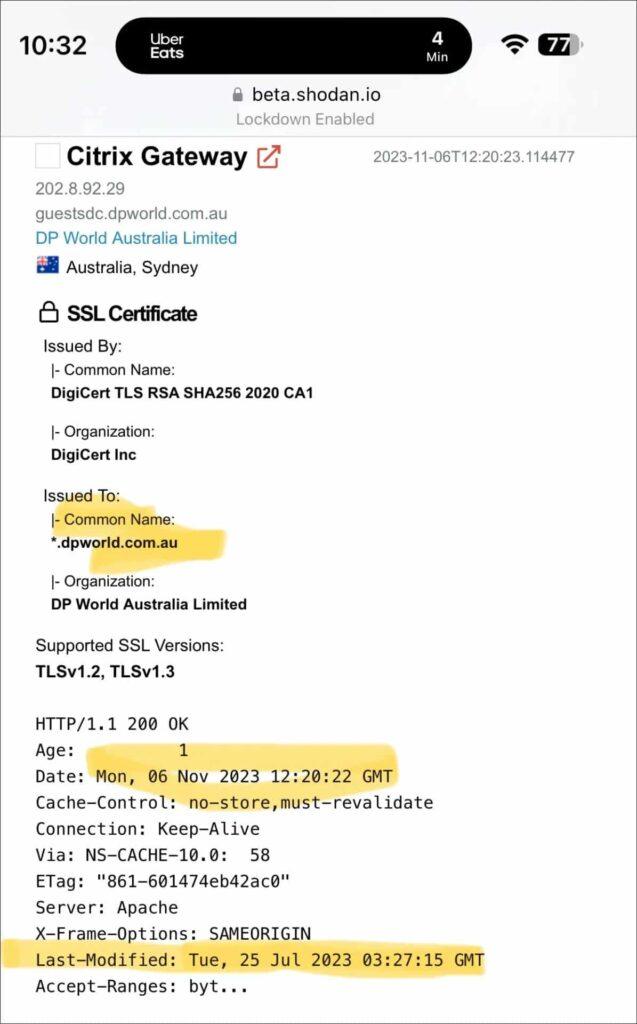

Il ricercatore di minacce Kevin Beaumont ha monitorato attacchi contro varie aziende, tra cui la Industrial and Commercial Bank of China (ICBC), DP World, Allen & Overy e Boeing.

Queste aziende avevano un elemento in comune: server Citrix esposti e vulnerabili al difetto Citrix Bleed, che il gruppo ransomware LockBit sta sfruttando negli attacchi. Il Wall Street Journal ha confermato, attraverso un’email del Dipartimento del Tesoro degli Stati Uniti inviata a selezionati fornitori di servizi finanziari, che LockBit era responsabile dell’attacco informatico all’ICBC, realizzato sfruttando la falla Citrix Bleed. Se LockBit ha usato questa vulnerabilità per violare una società, è probabile che abbia violato Boeing e DP World in modo simile.

Superficie di attacco massiccia

Al momento della stesura, più di 10.400 server Citrix sono vulnerabili a CVE-2023-4966, secondo quanto riferito dal ricercatore giapponese di minacce Yutaka Sejiyama e condiviso con BleepingComputer. La maggior parte di questi server, 3.133, si trova negli Stati Uniti, seguiti da 1.228 in Germania, 733 in Cina, 558 nel Regno Unito, 381 in Australia, 309 in Canada, 301 in Francia, 277 in Italia, 252 in Spagna, 244 nei Paesi Bassi e 215 in Svizzera. Le analisi di Sejiyama hanno rivelato server vulnerabili in grandi e critiche organizzazioni in questi e molti altri paesi, tutti ancora non corretti più di un mese dopo la divulgazione pubblica del difetto critico.

Dettagli su Citrix Bleed

Citrix Bleed è stato divulgato il 10 ottobre come un problema di sicurezza critico che colpisce Citrix NetScaler ADC e Gateway, consentendo l’accesso a informazioni sensibili del dispositivo. Mandiant ha riferito che gli attori delle minacce hanno iniziato a sfruttare Citrix Bleed alla fine di agosto, quando la falla di sicurezza era ancora un zero day. Negli attacchi, gli hacker hanno utilizzato richieste HTTP GET per ottenere i cookie di sessione Netscaler AAA dopo la fase di autenticazione multi-fattore (MFA). Citrix ha esortato gli amministratori a proteggere i sistemi da questi attacchi a bassa complessità e senza interazione. Il 25 ottobre, la società di gestione dell’attacco superficiale esterno AssetNote ha rilasciato una prova di concetto che dimostra come i token di sessione possano essere rubati.