Sommario

Il malware bancario Android Vultur, scoperto per la prima volta nel marzo 2021, sta evolvendo con nuove caratteristiche tecniche che ampliano la capacità degli attaccanti di interagire a distanza con i dispositivi mobili infetti. Queste innovazioni includono la capacità di scaricare, caricare, cancellare e installare file, nonché di controllare il dispositivo infetto utilizzando i Servizi di Accessibilità di Android.

Evoluzione e mascheramento dell’attività

Oltre alle nuove funzionalità, Vultur sta migliorando il suo camuffamento criptando la comunicazione con i server di comando e controllo (C2), utilizzando payload multipli criptati e mascherando le sue azioni malevoli sotto l’apparenza di applicazioni legittime.

Capacità di registrazione dello schermo

Vultur è uno dei primi malware bancari Android ad includere la capacità di registrazione dello schermo, oltre a funzionalità come il keylogging e l’interazione con lo schermo del dispositivo vittima. Principalmente, Vultur prende di mira le app bancarie per il keylogging e il controllo remoto.

Tecniche di distribuzione e attacchi ibridi

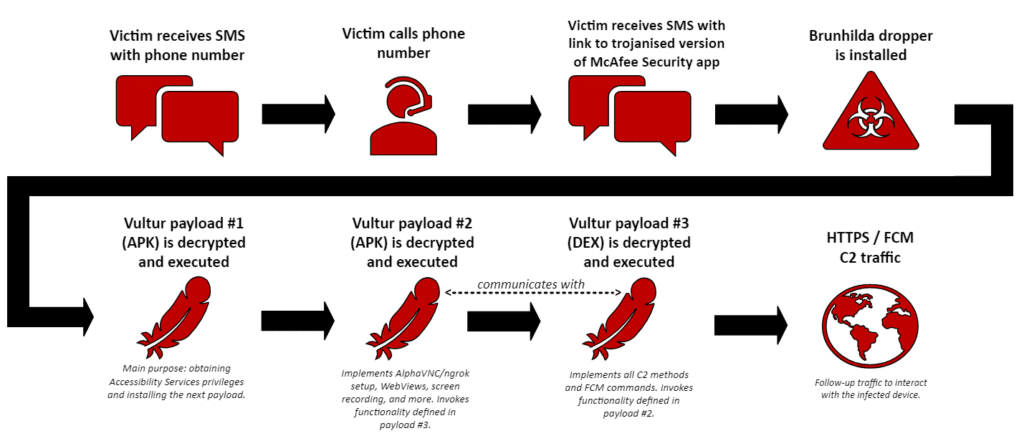

Vultur viene distribuito attraverso un framework chiamato Brunhilda, responsabile dell’hosting di applicazioni malevoli su Google Play Store. Recentemente, il dropper Brunhilda è stato diffuso attraverso un attacco ibrido che combina SMS e una chiamata telefonica, indirizzando la vittima verso un’app camuffata da McAfee Security.

Nuove funzionalità tecniche

Le novità tecniche introdotte in Vultur includono:

- Utilizzo dei Servizi di Accessibilità di Android per comandi remoti come scorrimenti, gesti di scorrimento, clic e altro.

- Funzionalità di gestione file per un controllo più completo del dispositivo infetto.

- Capacità di bloccare l’interazione dell’utente con determinate app.

Miglioramenti nell’elusione dell’analisi e della rilevazione

Vultur ha migliorato le sue tecniche per eludere l’analisi e la rilevazione:

- Modifica di app legittime, come l’utilizzo del nome del pacchetto McAfee Security.

- Uso di codice nativo per decriptare i payload.

- Diffusione del codice malevolo su più payload.

- Criptazione AES e codifica Base64 per la comunicazione con i server C2.

Queste evoluzioni dimostrano che gli autori di Vultur stanno attivamente aggiornando e raffinando le capacità del malware, rendendolo un avversario più formidabile nel panorama delle minacce Android. Per maggiori info c’è l’analisi completa sul blog della società di sicurezza Fox-it.