Entità governative nel Medio Oriente sono recentemente diventate il bersaglio di una nuova campagna di phishing, progettata per distribuire un malware downloader di accesso iniziale denominato IronWind. Questa attività, rilevata tra luglio e ottobre 2023, è stata attribuita da Proofpoint a un attore di minaccia conosciuto come TA402, noto anche come Molerats, Gaza Cyber Gang, e che presenta sovrapposizioni tattiche con un gruppo di hacking pro-Hamas denominato APT-C-23 (alias Arid Viper).

Cosa leggere

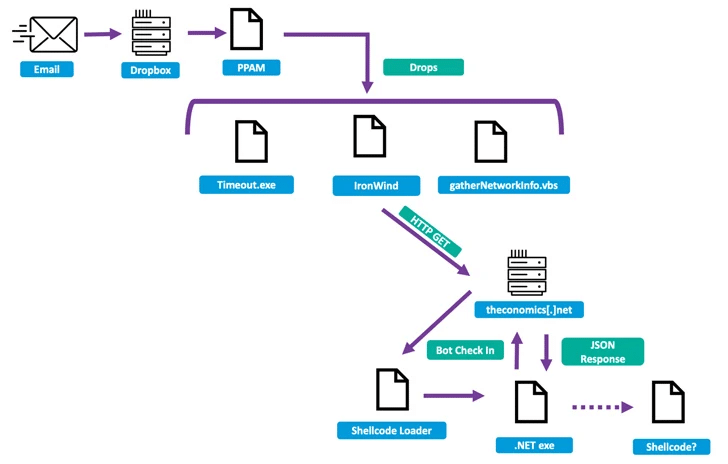

L’ascesa del malware IronWind

IronWind segna un cambiamento rispetto alle precedenti catene di attacco, che erano collegate alla diffusione di un backdoor chiamato NimbleMamba, mirato ai governi del Medio Oriente e ai think tank di politica estera. Le ultime campagne di TA402 si caratterizzano per l’uso di un account email compromesso del Ministero degli Affari Esteri per inviare esche di phishing tramite link Dropbox, che facilitano il dispiegamento di IronWind. Questo downloader è progettato per contattare un server controllato dall’attaccante per recuperare payload aggiuntivi, inclusi un toolkit post-sfruttamento chiamato SharpSploit, seguendo una sequenza multi-stadio.

Tattiche e tecniche avanzate

Le campagne di social engineering successive, avvenute in agosto e ottobre 2023, hanno sfruttato allegati di file XLL e archivi RAR incorporati in messaggi email per innescare il dispiegamento di IronWind. Una tattica notevole impiegata dal gruppo è l’uso di tecniche di geofencing per complicare gli sforzi di rilevamento. “Il conflitto in corso nel Medio Oriente non sembra aver ostacolato le loro operazioni in corso, poiché continuano a iterare e utilizzare nuovi e astuti metodi di consegna per eludere gli sforzi di rilevamento”, ha affermato Joshua Miller, ricercatore senior di minacce presso Proofpoint.

Implicazioni e rischi

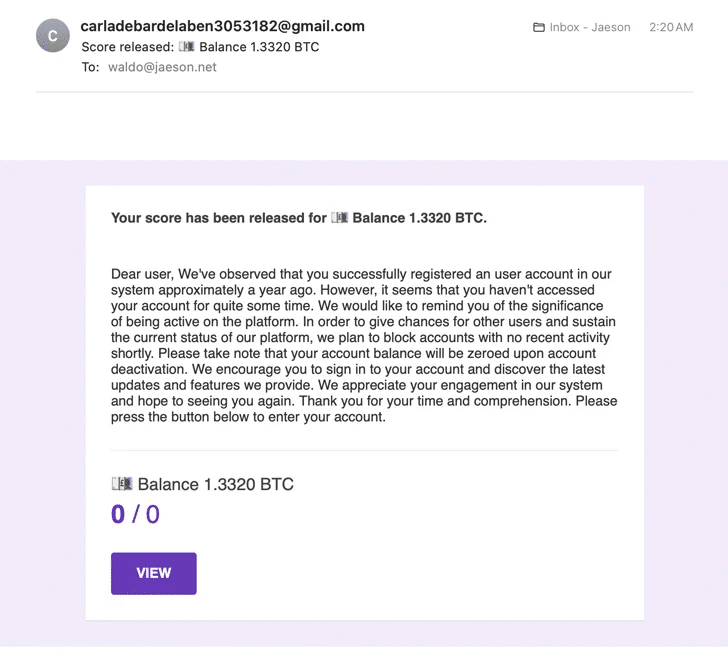

Utilizzando catene di infezione complesse e sviluppando nuovi malware per attaccare i loro obiettivi, TA402 continua a impegnarsi in attività estremamente mirate con un forte focus su entità governative basate nel Medio Oriente e Nord Africa. Questo sviluppo arriva mentre Cisco Talos ha rivelato che i cybercriminali sono stati osservati sfruttare la funzione “Release scores” dei quiz di Google Forms per consegnare email e orchestrare complesse truffe legate alle criptovalute, evidenziando i modi creativi con cui gli attori della minaccia ricorrono per raggiungere i loro obiettivi.