Una nuova ondata di attacchi mirati colpisce i siti WordPress sfruttando i MU-Plugins (Must-Use Plugins), una directory poco visibile ma sempre attiva, che rappresenta un bersaglio ideale per l’iniezione di malware persistente e difficile da rilevare. L’analisi condotta dal team di Sucuri rivela tre tecniche distinte utilizzate per compromettere la sicurezza dei siti, attraverso la manipolazione della cartella wp-content/mu-plugins.

La natura nascosta dei MU-Plugins e l’abuso sistematico da parte degli attaccanti

I MU-Plugins sono progettati per essere caricati automaticamente da WordPress senza la necessità di attivazione manuale. Questo li rende invisibili nella normale interfaccia di amministrazione e quindi particolarmente attraenti per gli attori malevoli. A differenza dei plugin tradizionali, non possono essere disattivati facilmente tramite il pannello di controllo, offrendo così un accesso silenzioso e persistente.

Il team di ricerca di Sucuri ha individuato tre casi distinti di infezione tramite MU-Plugins, tutti con finalità differenti: reindirizzamento verso siti malevoli, accesso remoto tramite webshell, e manipolazione SEO tramite iniezione di spam e contenuti espliciti.

Reindirizzamenti malevoli mascherati da aggiornamenti di sistema

Il primo caso documentato riguarda un file denominato redirect.php, situato all’interno della directory mu-plugins. Il codice al suo interno è stato progettato per reindirizzare i visitatori verso domini esterni, tra cui il sito updatesnow[.]net, noto per contenere contenuti pericolosi e truffe.

La struttura del codice contiene una funzione denominata is_bot() che analizza l’user-agent del browser per escludere crawler e bot dei motori di ricerca. Questo comportamento consente al malware di evitare di essere indicizzato o scoperto durante controlli automatizzati. Il codice esclude anche gli utenti autenticati come amministratori per evitare sospetti interni.

Lo script agisce quindi solo su visitatori reali, rendendo il comportamento malevolo invisibile durante verifiche standard effettuate dai gestori del sito.

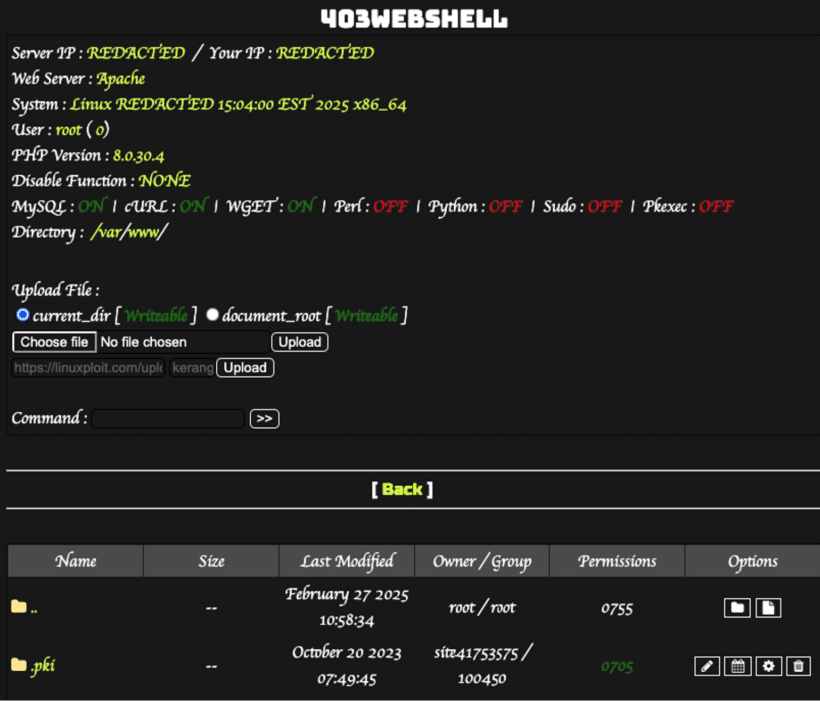

Webshell mascherato da plugin legittimo con esecuzione di codice remoto

Nel secondo caso, viene scoperta una webshell all’interno del file index.php della stessa directory. A differenza del malware precedente, questa variante consente agli attaccanti di eseguire codice PHP da remoto, tramite una connessione a un repository esterno su GitHub.

La struttura del codice utilizza curl per scaricare e valutare (eval) uno script PHP dinamico. Questo approccio consente agli attaccanti di aggiornare o modificare il payload senza mai alterare il file index.php in locale. Si tratta di una backdoor altamente sofisticata, in grado di sfuggire a scansioni antivirus statiche e attivarsi solo in condizioni specifiche.

Il collegamento con script esterni tramite eval rappresenta una delle minacce più critiche, poiché permette agli attaccanti di modificare il comportamento del sito a piacimento, anche dopo settimane o mesi dall’infezione iniziale.

Iniezione di contenuti spam e manipolazione SEO con immagini esplicite

Il terzo attacco riguarda un file denominato custom-js-loader.php, il cui obiettivo è quello di modificare in tempo reale il contenuto visivo e i link del sito infetto. Lo script JavaScript iniettato sostituisce tutte le immagini presenti con contenuti pornografici provenienti da domini esterni, compromettendo la reputazione del sito e danneggiando potenzialmente l’indicizzazione SEO.

In parallelo, il codice intercetta tutti i clic su collegamenti esterni e li reindirizza a finestre popup contenenti contenuti malevoli. Il comportamento avviene tramite l’ascolto degli eventi click, impedendo la navigazione originale e forzando il caricamento del contenuto truffaldino.

L’obiettivo di questo tipo di malware è duplice: generare traffico verso domini affiliati per guadagni illeciti e danneggiare la credibilità del sito infetto, rendendolo inutilizzabile per visitatori legittimi e penalizzandolo nei motori di ricerca.

Tecniche d’infezione e persistente presenza nel sistema

Le modalità d’infezione rilevate sono varie. Tra le più comuni:

- Vulnerabilità in plugin o temi: file obsoleti o non aggiornati aprono la porta agli attaccanti.

- Credenziali amministrative compromesse: accessi rubati consentono l’inserimento manuale del malware nei MU-Plugins.

- Hosting mal configurato: server con permessi errati o senza protezioni avanzate possono essere sfruttati per alterare il file system.

Una volta installato, il malware viene eseguito automaticamente a ogni caricamento del sito, diventando parte integrante della sua struttura. La sua presenza nei MU-Plugins gli consente di sopravvivere anche a interventi di pulizia superficiali.

Rischi operativi e danni collaterali della compromissione

I danni derivanti da queste infezioni possono includere:

- Perdita totale di controllo del sito nel caso delle webshell.

- Penalizzazioni SEO e blacklisting da parte dei motori di ricerca.

- Furto di dati sensibili o credenziali utente.

- Perdita di traffico e abbandono da parte dei visitatori abituali.

- Reputazione gravemente danneggiata, soprattutto in presenza di contenuti espliciti visibili.

Ogni variante analizzata ha una finalità economica: monetizzazione tramite click fraudolenti, promozione di contenuti spam o rivendita dell’accesso remoto a gruppi criminali organizzati.

Analisi comportamentale e identificazione degli indicatori di compromissione

Tra gli indicatori di compromissione principali segnalati da Sucuri figurano:

- File sconosciuti nella cartella

mu-plugins, in particolareredirect.php,index.php,custom-js-loader.php. - Comportamenti anomali del sito, come redirect automatici, popup indesiderati o cambiamento improvviso delle immagini.

- Aumento del consumo di risorse server senza causa apparente.

- Presenza di funzioni PHP con

curleevalper eseguire script remoti.

Il rilevamento tempestivo richiede monitoraggio continuo, anche al di fuori delle aree comunemente analizzate dagli strumenti di scansione automatici.

Misure di prevenzione e strategie di mitigazione consigliate

Le contromisure più efficaci includono:

- Aggiornamento costante di WordPress, temi e plugin.

- Audit regolare dei file all’interno delle directory sensibili come

mu-plugins. - Impostazione di permessi file corretti e disabilitazione delle funzioni PHP pericolose su hosting condivisi.

- Utilizzo di firewall applicativi (WAF) per filtrare richieste malevole.

- Monitoraggio dell’integrità dei file mediante strumenti di sicurezza professionali.

- Autenticazione a due fattori (2FA) per gli accessi amministrativi.

- Revoca di account sospetti o inattivi.

Una gestione proattiva, con backup automatici e scansioni settimanali, può ridurre significativamente il rischio di compromissione persistente.