Microsoft ha colmato una grave lacuna nella propria funzionalità SmartScreen, sfruttata dai cybercriminali per veicolare il temuto malware DarkGate. Questa vulnerabilità, identificata come CVE-2024-21412, si annidava all’interno di Windows Defender SmartScreen, consentendo agli attaccanti di eludere i controlli di sicurezza e procedere con l’installazione automatizzata di falsi software, fungendo da cavallo di Troia per il malware DarkGate.

Il gruppo di hacker noto come Water Hydra, altrimenti denominato DarkCasino, ha fatto leva su questa breccia di sicurezza per orchestrare attacchi mirati contro il settore bancario, le piattaforme di criptovalute e i siti di scommesse online. Questi malintenzionati camuffavano collegamenti Internet pericolosi sotto le spoglie di innocue immagini JPEG, sfruttando così CVE-2024-21412 per infettare sistemi Windows e attivare sequenze di attacco premeditate.

Come si manifestava l’Attacco

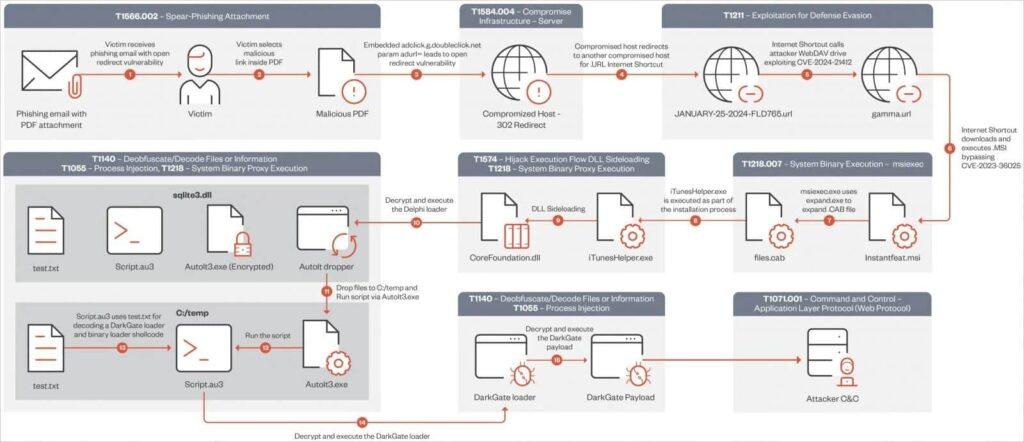

L’offensiva prendeva il via con email truffaldine munite di allegati PDF, i quali reindirizzavano, tramite link ingannevoli, a server web compromessi. Questi ultimi erano utilizzati per ospitare file di collegamento Internet (.url) che, a loro volta, rimandavano a un secondo file .url, controllato dagli aggressori, su un server WebDAV. Questo stratagemma dava il via all’esecuzione automatica di file MSI dannosi, camuffati da legittimi software di aziende note come NVIDIA, Apple (iTunes) o Notion.

Questi file MSI, una volta attivati, davano il via a una catena di infezione che sfruttava una vulnerabilità di sideloading DLL relativa al file “libcef.dll”, attraverso un loader chiamato “sqlite3.dll”. Questo processo permetteva di decriptare ed eseguire il payload del malware DarkGate sul dispositivo colpito. Una volta operativo, il malware era in grado di sottrarre dati, scaricare ulteriori payload dannosi, registrare digitazioni e concedere l’accesso remoto in tempo reale agli hacker.

La risposta di Microsoft

Microsoft ha prontamente risposto, correggendo la vulnerabilità a metà febbraio. La correzione è arrivata in seguito alla rivelazione da parte di Trend Micro che Water Hydra aveva precedentemente sfruttato questa falla come zero-day per infiltrare il malware DarkMe nei sistemi degli operatori finanziari.

L’applicazione dell’aggiornamento di sicurezza di Microsoft per CVE-2024-21412 è fondamentale per salvaguardarsi da future minacce. Questo episodio ribadisce l’importanza di mantenere i sistemi sempre aggiornati e di adottare misure di sicurezza preventive per mitigare i rischi legati alle vulnerabilità software.