Microsoft ha divulgato mercoledì che ha identificato una serie di attacchi di social engineering altamente mirati montati da un attore della minaccia dello stato russo. Gli attacchi utilizzano esche di phishing inviate come chat di Microsoft Teams per rubare le credenziali. Il colosso tecnologico ha attribuito gli attacchi a un gruppo che traccia come Midnight Blizzard, noto anche con diversi altri nomi, tra cui APT29 e Cozy Bear.

Dettagli degli attacchi

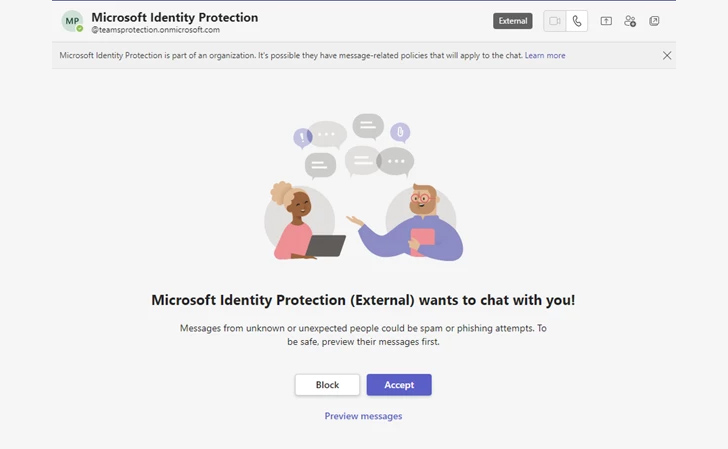

In questa ultima attività, l’attore della minaccia utilizza tenant Microsoft 365 precedentemente compromessi di piccole imprese per creare nuovi domini che appaiono come entità di supporto tecnico. Utilizzando questi domini dai tenant compromessi, Midnight Blizzard sfrutta i messaggi di Teams per inviare esche che tentano di rubare le credenziali da un’organizzazione bersaglio, coinvolgendo un utente e ottenendo l’approvazione dei prompt di autenticazione multifattore (MFA).

Impatto e portata

Microsoft ha dichiarato che la campagna, osservata almeno dal maggio 2023, ha colpito meno di 40 organizzazioni in tutto il mondo, abbracciando settori come governo, organizzazioni non governative (ONG), servizi IT, tecnologia, produzione discreta e media. L’attore della minaccia è stato osservato nell’utilizzo di tecniche di furto di token per l’accesso iniziale agli ambienti bersaglio, insieme ad altri metodi come spear-phishing di autenticazione e attacchi di forza bruta.

Collegamenti con attacchi precedenti

Un altro segno distintivo noto è il suo sfruttamento degli ambienti on-premises per spostarsi lateralmente verso il cloud, nonché l’abuso della catena di fiducia dei fornitori di servizi per accedere ai clienti a valle, come osservato nell’attacco SolarWinds del 2020. Nei nuovi attacchi collegati a Midnight Blizzard, viene aggiunto un nuovo sottodominio onmicrosoft.com a un tenant precedentemente compromesso, seguito dalla creazione di un nuovo utente con quel sottodominio per avviare una richiesta di chat di Teams con potenziali bersagli.

Conseguenze e precauzioni

Se la vittima segue le istruzioni, l’attore della minaccia ottiene un token per autenticarsi come utente bersagliato, consentendo così la presa del conto e l’attività successiva al compromesso. In alcuni casi, l’attore tenta di aggiungere un dispositivo all’organizzazione come dispositivo gestito tramite Microsoft Entra ID, probabilmente un tentativo di eludere le politiche di accesso condizionale.