Sono emerse nuove minacce informatiche legate alla Corea del Nord, con la scoperta di due nuovi malware, MoonPeak e TodoSwift. Questi attacchi mirano a compromettere sistemi Windows e macOS, rispettivamente, utilizzando tecniche avanzate di evasione e controllo remoto. Questi sviluppi sottolineano l’escalation delle operazioni di cyber-spionaggio nordcoreane, con implicazioni significative per la sicurezza informatica globale.

Cosa leggere

MoonPeak: Trojan di Accesso Remoto Sviluppato da un Gruppo Nordcoreano

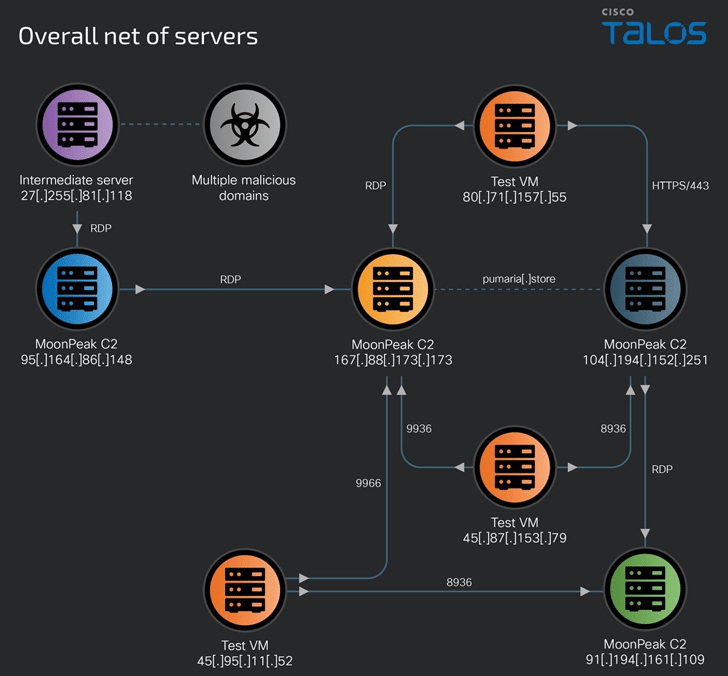

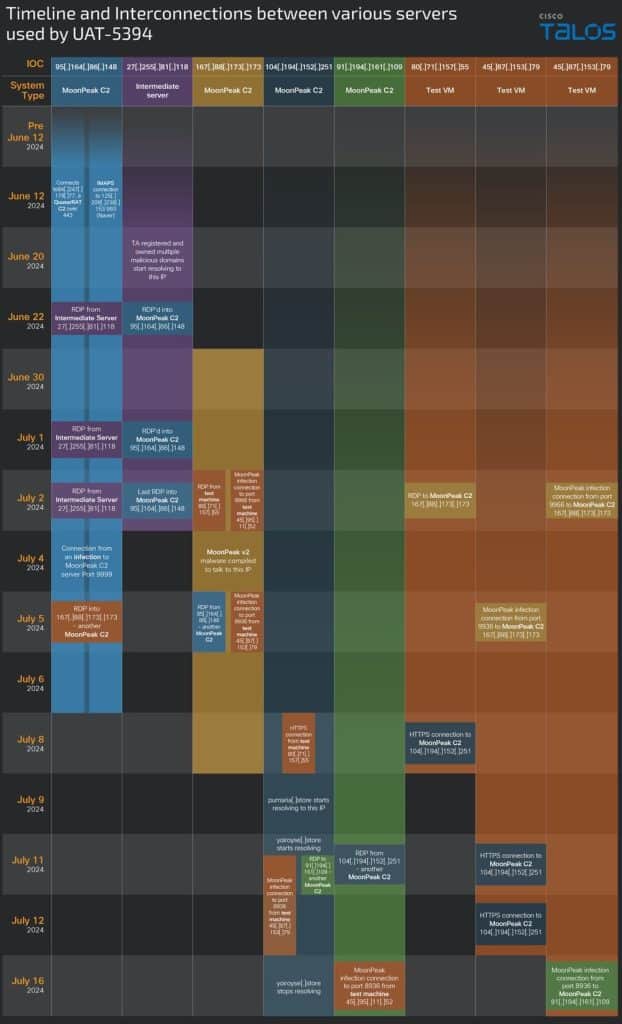

Il malware MoonPeak, recentemente scoperto dagli esperti di sicurezza di Cisco Talos, è un trojan di accesso remoto (RAT) sviluppato e utilizzato da un gruppo di minaccia sponsorizzato dallo stato nordcoreano, noto come UAT-5394. Questo gruppo, che mostra somiglianze con il noto attore statale Kimsuky, ha sviluppato MoonPeak come variante del malware open-source Xeno RAT. Questo trojan è progettato per eseguire una vasta gamma di operazioni dannose, tra cui il caricamento di plugin aggiuntivi, l’avvio e la terminazione di processi, e la comunicazione con un server di comando e controllo (C2).

Una caratteristica distintiva di MoonPeak è la sua evoluzione continua, con ogni nuova versione che introduce tecniche di offuscamento più sofisticate per evitare l’analisi e la rilevazione. Questo malware è stato distribuito attraverso campagne mirate, utilizzando infrastrutture create appositamente per supportare queste operazioni, inclusi nuovi server C2 e siti di hosting per i payload dannosi.

Gli attacchi alimentati da MoonPeak sono indicativi di una strategia più ampia della Corea del Nord per sfruttare il cyber-spionaggio a fini di raccolta di intelligence e potenziale destabilizzazione di infrastrutture critiche in altri paesi. La continua evoluzione di MoonPeak dimostra l’impegno del gruppo UAT-5394 nel migliorare i propri strumenti di hacking per rendere le loro operazioni sempre più efficaci e difficili da contrastare.

TodoSwift: Nuovo Malware macOS legato al Gruppo Lazarus

Parallelamente agli sviluppi relativi a MoonPeak, è stato identificato un nuovo malware per macOS, denominato TodoSwift, che è stato collegato a noti gruppi di hacker nordcoreani, tra cui Lazarus e il suo sottogruppo BlueNoroff. TodoSwift condivide comportamenti simili con malware precedenti come RustBucket e KANDYKORN, noti per il loro utilizzo in attacchi contro l’industria delle criptovalute.

TodoSwift viene distribuito come un’applicazione macOS apparentemente innocua, travestita da file PDF legittimo che in realtà contiene codice dannoso. Questo malware utilizza una catena di infezione multistadio, in cui il file iniziale funge da dropper per scaricare ed eseguire ulteriori componenti maligni. Una volta installato, TodoSwift raccoglie informazioni sul sistema compromesso e comunica con un server C2 per ricevere ulteriori istruzioni.

Questo tipo di attacco rappresenta una minaccia particolare per gli utenti macOS, poiché sfrutta la fiducia in applicazioni apparentemente legittime per eseguire operazioni malevole. La continua attività del gruppo Lazarus nel targeting delle criptovalute suggerisce che la Corea del Nord stia cercando di aggirare le sanzioni internazionali finanziando le proprie operazioni attraverso il furto di criptovalute.

L’emergere di MoonPeak e TodoSwift evidenzia la sofisticazione e la persistenza delle operazioni di cyber-spionaggio della Corea del Nord. Questi malware, progettati per compromettere sistemi Windows e macOS, rispettivamente, dimostrano come le minacce cibernetiche nordcoreane continuino a evolversi, rappresentando un pericolo significativo per la sicurezza globale. È essenziale che le organizzazioni e gli utenti finali adottino misure di sicurezza proattive per proteggersi da queste minacce in continua evoluzione.

Lazarus Exploit Zero-Day in driver Windows per installare Rootkit

Il famigerato gruppo di hacker nordcoreani noto come Lazarus ha recentemente sfruttato una vulnerabilità zero-day nel driver AFD.sys di Windows per installare il rootkit FUDModule su sistemi mirati. Questa vulnerabilità, identificata come CVE-2024-38193, ha permesso al gruppo di elevare i privilegi e ottenere il controllo completo del sistema, compromettendo la sicurezza di numerosi dispositivi.

Exploit della Vulnerabilità AFD.sys e Installazione del Rootkit FUDModule

Il malware utilizzato, FUDModule, è progettato per evadere i rilevamenti di sicurezza disabilitando funzioni di monitoraggio di Windows, rendendo difficile l’individuazione dell’attacco. Il gruppo Lazarus ha sfruttato questa vulnerabilità, nota come “Bring Your Own Vulnerable Driver” (BYOVD), per installare driver vulnerabili su macchine bersaglio e ottenere privilegi a livello kernel. A differenza di altre vulnerabilità, il difetto era presente in un driver di sistema installato di default su tutti i dispositivi Windows, aumentando così la portata e la pericolosità dell’attacco.

Questo attacco è stato scoperto da Gen Digital, che ha notato l’uso della vulnerabilità da parte del gruppo Lazarus in una campagna mirata in Brasile. Il malware è stato distribuito attraverso una falsa offerta di lavoro, con un PDF benigno che portava successivamente all’installazione di una backdoor se specifiche condizioni venivano soddisfatte.

Nuovi Malware macOS: TodoSwift e la Connessione con Lazarus

Parallelamente agli sviluppi relativi al driver Windows, è stato identificato un nuovo malware per macOS, denominato TodoSwift, che è stato collegato a gruppi di hacker nordcoreani, tra cui Lazarus. Questo malware condivide comportamenti simili con malware precedenti come RustBucket e KANDYKORN, noti per il loro utilizzo in attacchi contro l’industria delle criptovalute.

TodoSwift viene distribuito come un’applicazione macOS apparentemente innocua, travestita da file PDF legittimo che in realtà contiene codice dannoso. Una volta installato, TodoSwift raccoglie informazioni sul sistema compromesso e comunica con un server di comando e controllo per ricevere ulteriori istruzioni.

Questo tipo di attacco rappresenta una minaccia particolare per gli utenti macOS, poiché sfrutta la fiducia in applicazioni apparentemente legittime per eseguire operazioni malevole. La continua attività del gruppo Lazarus nel targeting delle criptovalute suggerisce che la Corea del Nord stia cercando di aggirare le sanzioni internazionali finanziando le proprie operazioni attraverso il furto di criptovalute.

L’emergere di MoonPeak e TodoSwift evidenzia la sofisticazione e la persistenza delle operazioni di cyber-spionaggio della Corea del Nord. Questi malware, progettati per compromettere sistemi Windows e macOS, rispettivamente, dimostrano come le minacce cibernetiche nordcoreane continuino a evolversi, rappresentando un pericolo significativo per la sicurezza globale. È essenziale che le organizzazioni e gli utenti finali adottino misure di sicurezza proattive per proteggersi da queste minacce in continua evoluzione.