Le ultime criticità scoperte nel campo della sicurezza informatica hanno messo in luce importanti vulnerabilità nei processori Intel e AMD e gravi problemi di sicurezza nei servizi di archiviazione cloud che utilizzano la crittografia end-to-end (E2EE). Da un lato, i processori moderni di Intel e AMD su Linux sono vulnerabili a nuovi attacchi che aggirano le mitigazioni di Spectre. Dall’altro, diversi servizi cloud con E2EE, utilizzati da milioni di utenti, presentano difetti critici che espongono i dati degli utenti a rischi di compromissione.

Spectre: nuovo attacco bypassa le protezioni su Intel e AMD

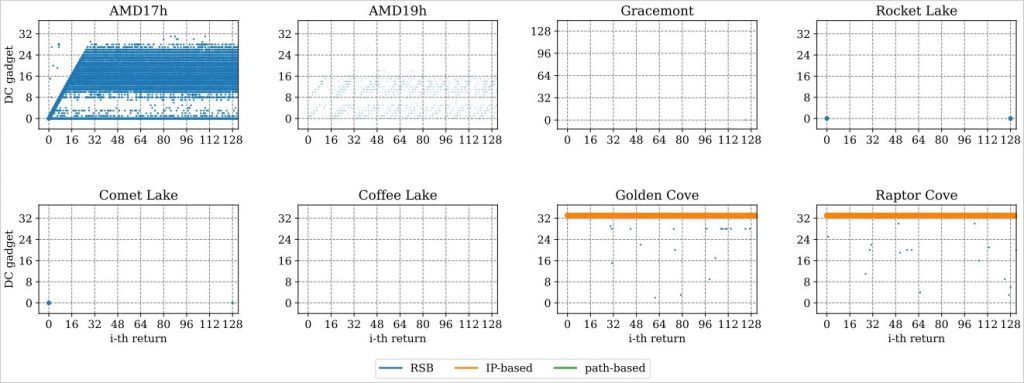

Una recente ricerca condotta da ETH Zurich ha rivelato una nuova classe di attacchi che bypassano le protezioni esistenti contro le vulnerabilità Spectre sui processori Intel e AMD. Nonostante gli sforzi degli ultimi anni per mitigare le minacce legate alla speculative execution, questi nuovi attacchi mostrano che le protezioni non sono ancora sufficienti per prevenire la fuga di dati sensibili.

I processori coinvolti includono le ultime generazioni di chip Intel, come le famiglie Xeon di 5ª e 6ª generazione e i processori Zen 1 e Zen 2 di AMD. Le vulnerabilità sfruttano una debolezza nel meccanismo di mitigazione Indirect Branch Predictor Barrier (IBPB), una difesa chiave contro gli attacchi di esecuzione speculativa. L’attacco, chiamato PB-inception, permette di manipolare le predizioni del processore e di ottenere dati riservati, come l’hash della password di root, anche dopo l’applicazione dell’IBPB.

La scoperta ha spinto Intel e AMD a rilasciare aggiornamenti di sicurezza, con Intel che ha già fornito una patch tramite un aggiornamento firmware, mentre AMD ha confermato di essere al corrente della vulnerabilità e di aver tracciato il problema come un bug software. Tuttavia, non tutti i sistemi operativi, come Ubuntu, hanno implementato le correzioni necessarie, lasciando molte macchine esposte. I ricercatori stanno lavorando con il team di Linux per sviluppare una patch per i processori AMD, che sarà disponibile a breve.

Servizi cloud con crittografia end-to-end sotto attacco

Parallelamente, un’altra ricerca di ETH Zurich ha evidenziato vulnerabilità critiche in diverse piattaforme cloud che utilizzano la crittografia end-to-end, come Sync, pCloud, Icedrive, Seafile e Tresorit. Questi servizi, utilizzati da oltre 22 milioni di utenti, promettono la massima protezione dei dati tramite crittografia, ma l’analisi ha rivelato che molte di queste promesse non sono mantenute.

Le vulnerabilità scoperte permettono agli hacker di iniettare file, manipolare dati e accedere ai file degli utenti, bypassando i meccanismi di sicurezza crittografica. Per esempio, su Sync, gli attaccanti possono iniettare chiavi di crittografia non autorizzate, mentre su pCloud, possono forzare la crittografia con chiavi controllate dagli attaccanti. Anche Icedrive e Seafile sono vulnerabili a modifiche di file e a problemi di chunking non autenticato.

Sebbene alcuni fornitori come Tresorit abbiano reagito in modo rapido e abbiano promesso miglioramenti nel loro design crittografico, altri, come Icedrive, hanno deciso di non risolvere immediatamente le vulnerabilità. Questo espone milioni di utenti a potenziali attacchi, soprattutto nei casi in cui i server cloud siano compromessi da attori statali o da hacker sofisticati.

Le recenti scoperte mettono in evidenza la necessità di aggiornamenti costanti sia nel settore hardware che nei servizi cloud per proteggere i dati degli utenti. Mentre le vulnerabilità nei processori Intel e AMD richiedono patch firmware per prevenire futuri attacchi Spectre, le piattaforme di archiviazione cloud devono affrontare sfide critiche nella protezione dei dati, con la crittografia end-to-end (E2EE) che, sebbene promessa, non sempre fornisce la protezione necessaria.