Sommario

Recentemente è emerso che il Ministero della Difesa del Regno Unito (MoD) ha subito un attacco informatico che ha portato all’accesso non autorizzato ai dati del personale delle forze armate. Sebbene i dati fossero gestiti da un appaltatore terzo, il MoD era già stato segnalato in precedenza per avere sistemi IT particolarmente vulnerabili a cyber attacchi e violazioni dei dati.

Dettagli dell’attacco

L’attacco non è stato ufficialmente attribuito a nessun gruppo o nazione, ma alcune somiglianze con attacchi precedenti, presumibilmente perpetrati dalla Cina per rubare informazioni su ex piloti della RAF, hanno portato alcuni a sospettare che la Cina stia di nuovo prendendo di mira il personale delle forze armate del Regno Unito.

Sfide nella Sicurezza IT

L’attacco segue la valutazione in cui il MoD è stato giudicato avere la “peggiore sicurezza IT” tra i dipartimenti governativi britannici, con 11 sistemi valutati come altamente esposti a cyber attacchi o inefficaci. Le misure di sicurezza carenti sono state messe in evidenza da una mancanza di investimenti nel budget di primavera annunciato dal Cancelliere dello Scacchiere Jeremy Hunt, nonostante gli avvertimenti sulla crescente minaccia della cyber guerra.

Reazioni e critiche

Le critiche non riguardano solo la vulnerabilità del MoD, ma anche l’approccio complessivo del governo britannico alla cyber sicurezza. La Joint Committee on the National Security Strategy ha criticato l’Home Office per il suo approccio alle minacce di ransomware come una minaccia alla sicurezza nazionale, notando un disinteresse nell’argomento da parte dell’ex Segretario di Stato per gli Interni, Suella Braverman.

Commenti degli esperti

Jake Moore, Consigliere Globale per la Cyber Sicurezza di ESET, ha sottolineato l’importanza di proteggere il “paesaggio digitale” tanto quanto il regno fisico. Ha evidenziato la necessità di investimenti maggiori in misure di difesa e sicurezza, criticando il modo in cui gli standard di sicurezza cibernetica sono spesso compromessi nella pratica. Questo incidente di sicurezza mette in luce le criticità e le sfide che il governo britannico e il MoD devono affrontare per migliorare la resilienza contro le minacce informatiche. La necessità di rafforzare le misure di sicurezza è urgente per proteggere informazioni sensibili che potrebbero avere un impatto significativo sulla sicurezza nazionale. Questo evento solleva importanti questioni sulla sicurezza delle informazioni e l’efficacia delle politiche di sicurezza attuate dai governi, evidenziando la necessità di una vigilanza e di misure di sicurezza continue e aggiornate.

Dall’Inghilterra agli USA: il caso Mitre guarda a Pechino

Il MITRE Corporation ha rivelato dettagli aggiuntivi riguardo un attacco cibernetico recentemente scoperto, con le prime prove di intrusione che risalgono al 31 dicembre 2023. Gli hacker hanno sfruttato due vulnerabilità zero-day di Ivanti Connect Secure, identificate come CVE-2023–46805 e CVE-2024–21887, per infiltrarsi nell’ambiente di Rete per la Sperimentazione, Ricerca e Virtualizzazione (NERVE) di MITRE.

Dettagli Tecnici dell’Attacco

Gli aggressori hanno manovrato all’interno della rete di ricerca attraverso l’infrastruttura VMware utilizzando un account amministratore compromesso. Successivamente, hanno impiegato una combinazione di backdoor e web shells per mantenere la persistenza e raccogliere credenziali. Inizialmente, hanno inserito un web shell basato su Perl chiamato ROOTROT in un file legittimo Connect Secure situato in “/data/runtime/tmp/tt/setcookie.thtml.ttc”.

Implicazioni della Sicurezza

ROOTROT, secondo Mandiant di Google, è opera di un gruppo di cyber spionaggio connesso alla Cina, denominato UNC5221, che è anche collegato ad altre web shells come BUSHWALK, CHAINLINE, FRAMESTING e LIGHTWIRE. Dopo il dispiegamento del web shell, l’attore della minaccia ha profilato l’ambiente NERVE e stabilito comunicazioni con più host ESXi, acquisendo infine il controllo sull’infrastruttura VMware di MITRE e introducendo un backdoor Golang chiamato BRICKSTORM e un web shell precedentemente non documentato chiamato BEEFLUSH.

Tecniche di persistenza e comunicazione

Queste azioni hanno garantito un accesso persistente e hanno permesso agli aggressori di eseguire comandi arbitrari e comunicare con i server di comando e controllo. Hanno utilizzato tecniche come la manipolazione di SSH e l’esecuzione di script sospetti per mantenere il controllo sui sistemi compromessi.

Ulteriori azioni dei criminali

L’analisi ha rivelato che l’attore della minaccia ha anche dispiegato un altro web shell chiamato WIREFIRE (noto anche come GIFTEDVISITOR) il giorno successivo alla divulgazione pubblica delle due falle, il 11 gennaio 2024, per facilitare la comunicazione occulta e l’esfiltrazione dei dati. Hanno anche usato il web shell BUSHWALK per trasmettere dati dalla rete NERVE all’infrastruttura di comando e controllo il 19 gennaio 2024 e hanno tentato movimenti laterali e mantenuto la persistenza all’interno di NERVE fino a metà marzo.

Implicazioni e raccomandazioni

Questo attacco evidenzia la sofisticazione e la pericolosità degli attori delle minacce statali e la necessità per le organizzazioni di rafforzare le proprie difese contro le intrusioni avanzate persistenti. L’incidente sottolinea l’importanza di monitorare e proteggere le infrastrutture critiche, specialmente quelle che gestiscono dati sensibili e risorse di ricerca. Questo attacco serve da monito sulle crescenti minacce cibernetiche a livello globale e sulla necessità di adottare misure preventive e di risposta più robuste per proteggere le infrastrutture critiche.

Cina sospettata degli attacchi “ArcaneDoor”

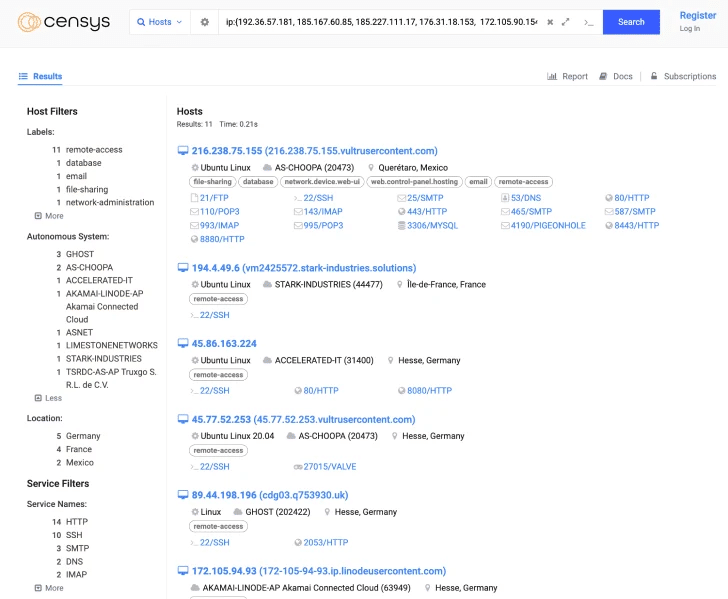

Un’indagine condotta da Censys ha rivelato che una campagna di spionaggio cibernetico, mirata a dispositivi di rete perimetrali di diversi produttori come Cisco, potrebbe essere stata orchestrata da attori collegati alla Cina. L’attività, denominata “ArcaneDoor”, è stata identificata per la prima volta a luglio 2023, con l’attacco confermato inizialmente rilevato agli inizi di gennaio 2024.

Dettagli tecnici dell’attacco

Gli attacchi hanno sfruttato due vulnerabilità zero-day nei dispositivi Cisco Adaptive Security Appliances, identificate come CVE-2024-20353 e CVE-2024-20359. Queste vulnerabilità sono state utilizzate per mantenere persistente il malware personalizzato chiamato “Line Runner”.

Osservazioni e analisi

I dati di telemetria raccolti durante l’indagine hanno rivelato l’interesse dell’attore della minaccia verso i server Microsoft Exchange e i dispositivi di rete di altri produttori. Ulteriori esami degli indirizzi IP controllati dall’attore hanno indicato un possibile coinvolgimento di un attore minaccioso con base in Cina, suggerito dall’associazione di quattro dei cinque host online, che presentano il certificato SSL legato all’infrastruttura degli attaccanti, con i sistemi autonomi di Tencent e ChinaNet.

Implicazioni strategiche

Gli attori statali affiliati alla Cina hanno aumentato negli ultimi anni gli attacchi a dispositivi perimetrali, sfruttando vulnerabilità zero-day in reti di Barracuda, Fortinet, Ivanti e VMware per infiltrarsi in obiettivi di interesse e distribuire malware per accessi occulti persistenti.

Azioni correlate

In una mossa correlata, la società francese di cybersecurity Sekoia ha rivelato di aver preso il controllo di un server di comando e controllo collegato al trojan PlugX nel settembre 2023, ottenendo l’indirizzo IP legato a una variante del malware per 7 dollari. Il monitoraggio dell’IP ha rivelato la presenza del worm in oltre 170 paesi, coinvolgendo 2.49 milioni di indirizzi IP unici nel corso di sei mesi.

Queste scoperte evidenziano la complessità e la portata globale delle operazioni di cyber spionaggio, con implicazioni significative per la sicurezza dei dispositivi di rete e la protezione delle infrastrutture critiche. La crescente sofisticazione degli attacchi dimostra la necessità per le organizzazioni di rafforzare le loro difese contro le minacce cibernetiche sempre più avanzate e coordinate a livello internazionale.