Sommario

Microsoft ha identificato un nuovo attore di minacce nordcoreano, ora noto come Moonstone Sleet, che utilizza una combinazione di tecniche consolidate e metodologie di attacco uniche per perseguire obiettivi finanziari e di cyber-spionaggio. Questo gruppo, precedentemente conosciuto come Storm-1789, si distingue per l’uso di aziende e opportunità lavorative false per adescare le vittime, versioni trojanizzate di strumenti legittimi, un gioco malevolo e un nuovo ransomware personalizzato.

Tecniche e procedure utilizzate

Moonstone Sleet utilizza tattiche, tecniche e procedure (TTP) comuni tra gli attori di minacce nordcoreani, ma ha sviluppato anche proprie infrastrutture e attacchi distintivi. Inizialmente, il gruppo ha mostrato forti somiglianze con Diamond Sleet, ma successivamente ha evoluto le proprie metodologie, stabilendosi come un attore di minacce ben equipaggiato e indipendente.

Tecniche osservate

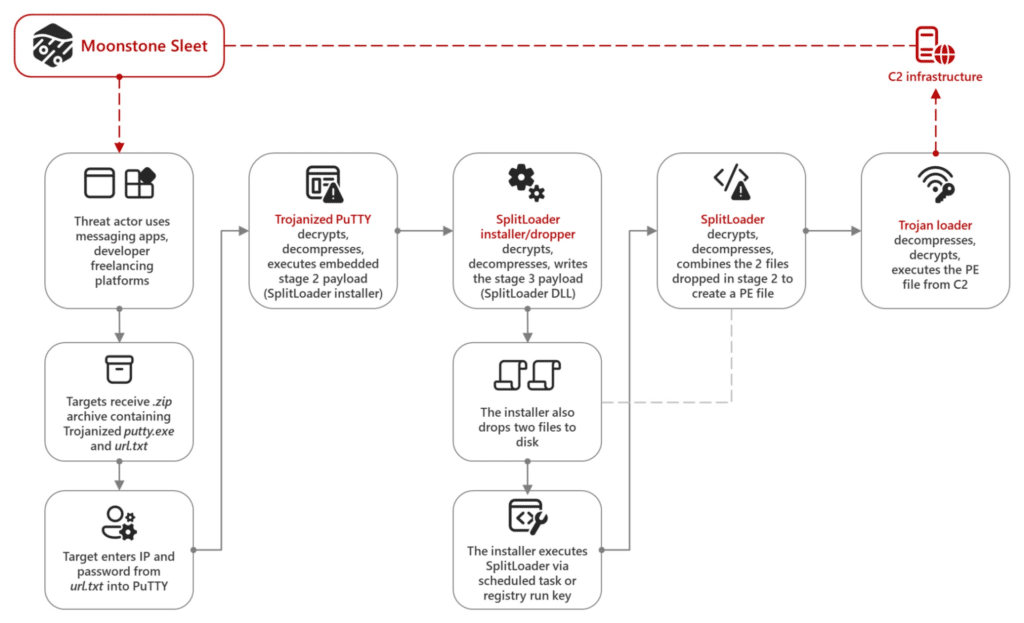

PuTTY Trojanizzato: A partire da agosto 2023, Moonstone Sleet ha distribuito una versione trojanizzata di PuTTY, un emulatore di terminale open-source, tramite app come LinkedIn e Telegram. Questa tecnica coinvolge l’invio di un archivio .zip contenente una versione trojanizzata di putty.exe e un file url.txt con un indirizzo IP e una password.

Pacchetti npm Malevoli: Il gruppo ha utilizzato pacchetti npm malevoli per colpire sviluppatori di software, diffusi tramite siti di freelancing e piattaforme come LinkedIn. Questi pacchetti vengono utilizzati per rubare credenziali e distribuire malware.

Gioco Malevolo DeTankWar: Da febbraio 2024, Moonstone Sleet ha utilizzato un gioco malevolo chiamato DeTankWar per infettare dispositivi. Il gruppo si presenta come uno sviluppatore di giochi alla ricerca di investimenti o supporto, utilizzando società fittizie e campagne pubblicitarie false per aggiungere legittimità al gioco.

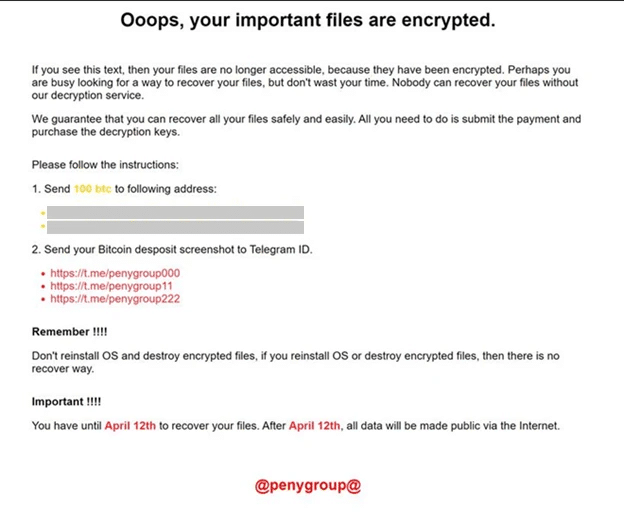

Ransomware FakePenny: In aprile 2024, il gruppo ha distribuito un nuovo ransomware personalizzato chiamato FakePenny, rivolto a un’azienda compromessa in precedenza. Il ransomware mira a guadagni finanziari, con richieste di riscatto di 6,6 milioni di dollari in BTC.

Aziende fittizie e attività di Lavoro

Moonstone Sleet ha creato diverse aziende fittizie per impersonare società di sviluppo software e servizi IT, utilizzando queste entità per contattare potenziali obiettivi e stabilire relazioni ingannevoli. Queste attività includono campagne email mirate e tentativi di impiego presso aziende legittime.

Raccomandazioni di Sicurezza

Microsoft consiglia le seguenti misure per difendersi dagli attacchi di Moonstone Sleet:

- Abilitare il rilevamento e la risposta alle minacce (EDR) in modalità blocco con Microsoft Defender per Endpoint.

- Abilitare la protezione delle cartelle controllate e la protezione dalla manomissione.

- Seguire le raccomandazioni per il rafforzamento delle credenziali per difendersi dalle tecniche comuni di furto di credenziali.

- Abilitare la protezione del cloud con Microsoft Defender Antivirus per coprire strumenti e tecniche degli attaccanti in rapida evoluzione.

Per ulteriori dettagli e risorse, visitare il blog di Microsoft Threat Intelligence.