Un nuovo rapporto di eSentire ha rivelato un’impennata nell’uso del NetSupport RAT (Remote Access Trojan) a partire da gennaio 2025, con attacchi sempre più sofisticati che sfruttano il metodo ClickFix come vettore iniziale di infezione. Questo trojan consente agli hacker di prendere il pieno controllo di un dispositivo, permettendo di monitorare lo schermo, controllare tastiera e mouse, rubare dati sensibili e lanciare ulteriori attacchi come ransomware.

L’allarme riguarda soprattutto le aziende, che devono adottare misure urgenti per contrastare questa minaccia, dato che il malware viene distribuito tramite tecniche avanzate di ingegneria sociale e sfrutta vulnerabilità nei sistemi di sicurezza.

ClickFix: il nuovo trucco per diffondere il NetSupport RAT

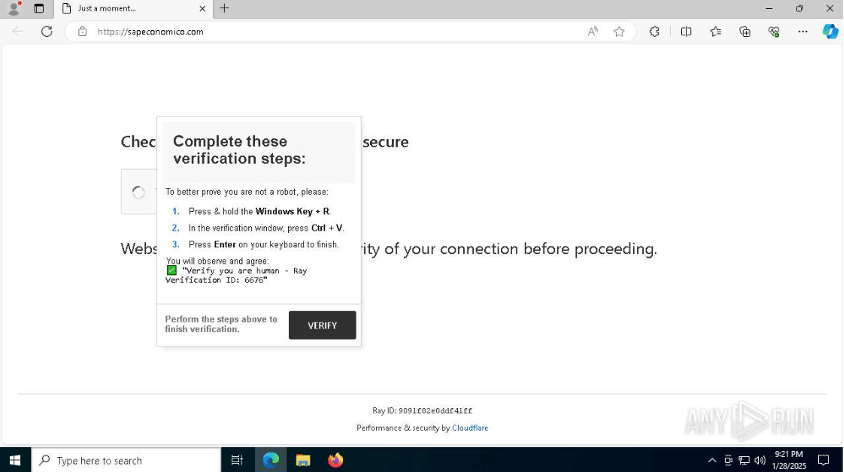

Una delle novità più preoccupanti di questa campagna malware è l’uso di ClickFix, un vettore di attacco che sfrutta pagine CAPTCHA contraffatte per indurre gli utenti a eseguire comandi PowerShell dannosi.

“I criminali informatici hanno perfezionato il modo di ingannare le vittime, convincendole a copiare e incollare comandi malevoli direttamente nel terminale di Windows.” – eSentire Threat Response Unit

Il metodo funziona in questo modo:

- L’utente visita un sito web compromesso e viene reindirizzato a una pagina CAPTCHA falsa.

- La pagina fornisce istruzioni per copiare e incollare un comando PowerShell, apparentemente necessario per “verificare” l’accesso al sito.

- Una volta eseguito, il comando scarica e installa NetSupport RAT, concedendo il pieno accesso al dispositivo all’attaccante.

Le aziende colpite da questa ondata di attacchi hanno riscontrato gravi violazioni, con il furto di credenziali, dati finanziari e accessi aziendali critici.

Come si diffonde il NetSupport RAT?

Secondo l’analisi di eSentire, il NetSupport RAT viene diffuso attraverso diversi canali, tra cui:

- Campagne di phishing avanzate, che utilizzano email ingannevoli con allegati dannosi o link a siti web compromessi.

- Aggiornamenti software fasulli, dove il malware viene mascherato come un aggiornamento del browser.

- Falsi annunci pubblicitari, che reindirizzano a pagine web infette con ClickFix.

Una volta installato, il NetSupport RAT stabilisce una connessione con server di comando e controllo (C2), consentendo agli hacker di eseguire attacchi più mirati e pericolosi.

Cosa stanno facendo gli esperti di cybersecurity?

Per contrastare questa minaccia, eSentire ha adottato una serie di misure difensive, tra cui:

- Monitoraggio attivo del malware su reti aziendali e endpoint.

- Blocco degli indirizzi IP associati agli attacchi tramite la eSentire Global Block List.

- Aggiornamento delle firme di rilevamento per Endpoint Detection and Response (EDR).

- Indagini proattive per identificare indicatori di compromissione (IoC) nei sistemi delle aziende clienti.

L’obiettivo è arginare la diffusione del malware e fornire strumenti di difesa aggiornati alle aziende più esposte a questa minaccia.

Come proteggersi dal NetSupport RAT e dal ClickFix?

Gli esperti consigliano una serie di misure per proteggere le aziende e gli utenti finali dagli attacchi:

- Attivare strumenti di protezione avanzati come Endpoint Detection and Response (EDR) su tutti i dispositivi aziendali.

- Evitare di eseguire comandi PowerShell sospetti, soprattutto quelli copiati da pagine web non verificate.

- Limitare i permessi degli utenti per impedire l’installazione di software non autorizzato.

- Disabilitare il prompt di esecuzione (Run) e i processi sospetti, come WScript.exe e Mshta.exe, tramite policy di sicurezza (GPO o Windows Defender Application Control).

- Condurre training sulla sicurezza informatica, educando gli utenti a riconoscere tecniche di ingegneria sociale come ClickFix.

NetSupport RAT: minaccia in evoluzione

Il NetSupport RAT non è un malware nuovo: originariamente sviluppato nel 1989 come NetSupport Manager, uno strumento legittimo per il supporto IT remoto, negli ultimi anni è stato ampiamente weaponizzato da gruppi di cybercriminali come TA569 e SmartApe SG.

Gli attaccanti lo utilizzano per ottenere accesso persistente ai dispositivi, consentendo di catturare schermate, registrare audio e video, rubare dati sensibili e caricare altri malware.

Gli attacchi recenti mostrano come i cybercriminali stiano migliorando le loro tattiche, utilizzando tecniche più sofisticate per distribuire il malware senza essere rilevati. Il metodo ClickFix, in particolare, rappresenta un’evoluzione delle tecniche di ingegneria sociale, rendendo sempre più difficile distinguere le minacce reali da quelle apparentemente innocue.

Un’azione immediata è necessaria

Le aziende devono agire immediatamente per rafforzare le proprie difese contro questa nuova ondata di attacchi basati su NetSupport RAT e ClickFix. L’uso crescente di tecniche di ingegneria sociale avanzata richiede una maggiore consapevolezza tra gli utenti e un’adozione più rapida di strumenti di sicurezza automatizzati.

L’attacco a catena che inizia con un semplice finto CAPTCHA e si conclude con il controllo remoto di un intero sistema aziendale è un chiaro segnale di come i cybercriminali stiano sfruttando l’errore umano come principale vettore di attacco.

Mentre gli esperti di sicurezza continuano a monitorare la situazione, le organizzazioni devono essere proattive nel rafforzare la loro cybersecurity, aggiornando costantemente i protocolli di difesa e formando il personale per prevenire future infezioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.