Una ricompensa di $12,288 è stata annunciata per la prima persona che riuscirà a decifrare i “semi” delle curve ellittiche NIST e a scoprire le frasi originali che sono state hashate per generarli. La ricompensa sarà triplicata a $36,864 se il destinatario sceglie di donare l’importo a una qualsiasi organizzazione benefica 501(c)(3).

Questa sfida è stata annunciata dallo specialista in crittografia Filippo Valsorda, che ha raccolto l’importo con l’aiuto di figure riconosciute nel campo della crittografia e della cybersecurity. Tra questi, il professore della Johns Hopkins University, Matt Green, il contributore PKI e Chromium, Ryan Sleevi, l’esperto di sicurezza dei browser, Chris Palmer, lo sviluppatore dell'”attacco Logjam”, David Adrian, e l’ingegnere di crittografia AWS, Colm MacCárthaigh.

Contesto

Nella crittografia a curve ellittiche (ECC), i “semi” sono valori o insiemi di valori utilizzati come input iniziale per un algoritmo di crittografia o processo per produrre chiavi crittografiche. L’ECC si basa sul concetto matematico di curve ellittiche definite su campi finiti per generare chiavi relativamente brevi ma sicure. L’uso delle curve garantisce che, per un punto selezionato (su di esse), sia computazionalmente impossibile determinare il “multiplo” di quel punto (scalare) utilizzato per produrlo, fornendo la base per la crittografia.

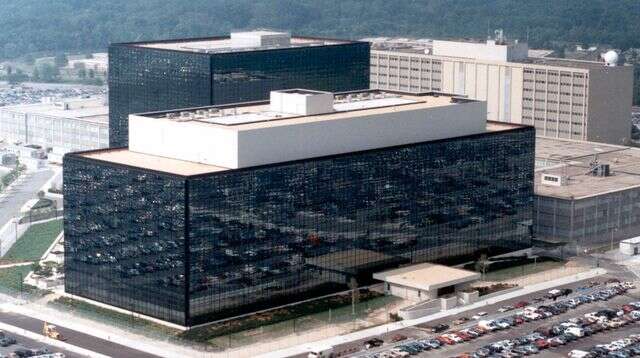

Le curve ellittiche NIST (P-192, P-224, P-256, P-384 e P-521), introdotte nel 2000 attraverso lo standard “FIPS 186-2” dell’agenzia sulle “Firme Digitali”, e che sono fondamentali per la crittografia moderna, sono state generate nel 1997 utilizzando semi forniti dalla NSA.

Nessuno sa come sono stati generati i semi originali, ma voci e ricerche suggeriscono che si tratti di hash di frasi in inglese fornite a Solinas dalla NSA. Si ritiene che Solinas abbia utilizzato un algoritmo di hashing, probabilmente SHA-1, per generare i semi e presumibilmente abbia dimenticato le frasi per sempre.

Sfida di decrittazione

Le implicazioni di sicurezza che emergono dalle preoccupazioni che la NSA abbia scelto intenzionalmente curve deboli sono gravi, e trovare le frasi originali utilizzate per generarle dissiperebbe queste preoccupazioni una volta per tutte. Oltre a ciò, questa sfida ha un significato storico, considerando che le curve ellittiche NIST sono fondamentali nella crittografia moderna.

Valsorda ritiene che chiunque abbia abbastanza potenza GPU e esperienza nel forzare le passphrase potrebbe decifrare gli hash (presunti) SHA-1 e derivare le frasi originali. La prima presentazione di almeno una frase pre-seme riceverà metà della ricompensa ($6,144), e l’altra metà andrà alla prima persona che presenta l’intero pacchetto di cinque.