Sommario

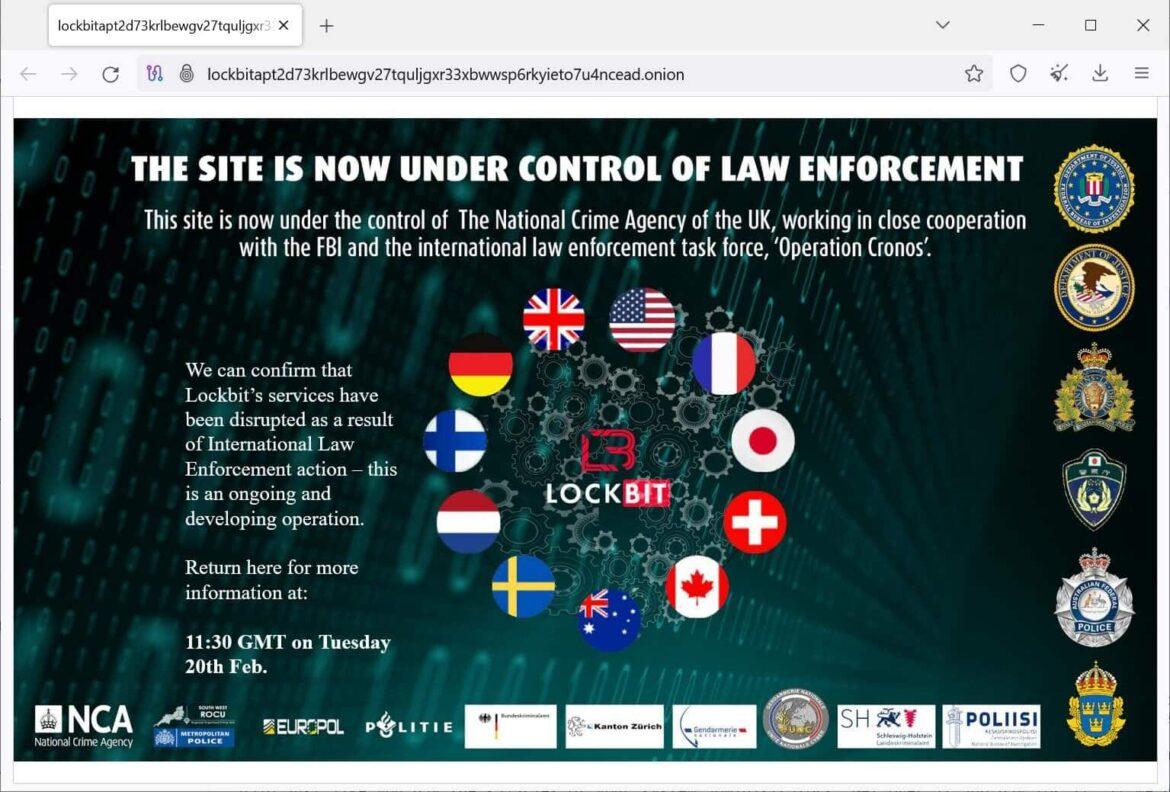

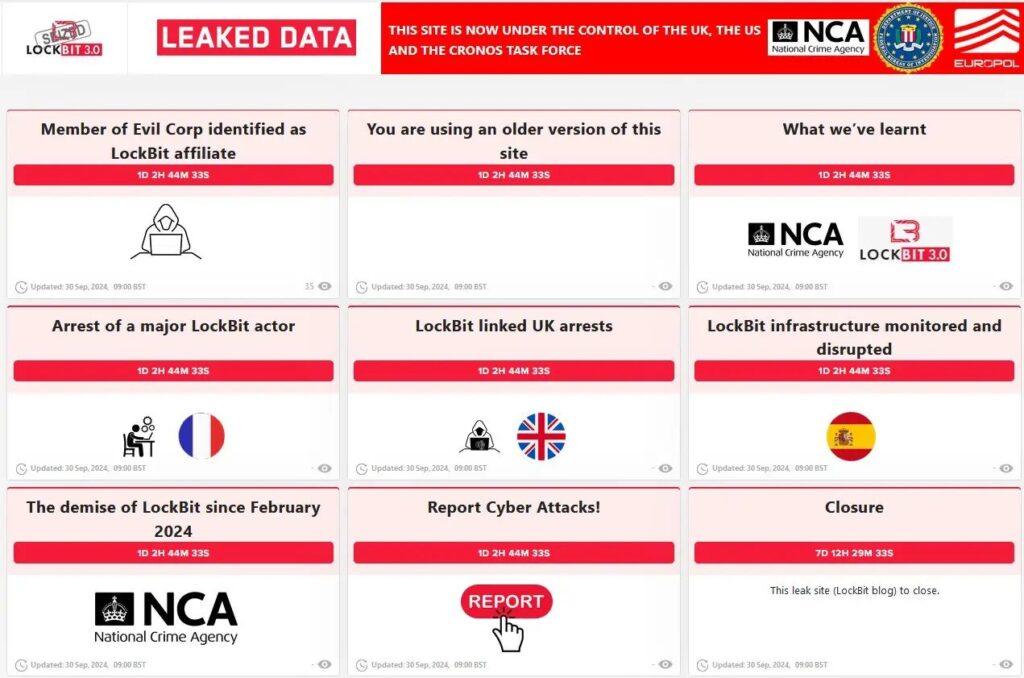

Una serie di operazioni congiunte condotte dalle autorità di 12 paesi ha portato a quattro nuovi arresti e all’imposizione di sanzioni finanziarie contro affiliati del gruppo di ransomware LockBit. Le autorità coinvolte, con il supporto di Europol e altri enti, hanno sequestrato server critici per l’infrastruttura di LockBit e hanno arrestato individui legati al gruppo. L’operazione, denominata “Operation Cronos,” è una risposta ai numerosi attacchi informatici perpetrati da LockBit tra il 2021 e il 2023 e riflette un impegno crescente a livello internazionale nel contrastare il ransomware. Ecco una panoramica dettagliata delle operazioni e dei risultati raggiunti.

Quattro arresti e sanzioni contro LockBit

L’azione coordinata ha portato a quattro arresti tra agosto e settembre 2024. Secondo il rapporto di Europol, un sospetto sviluppatore di LockBit è stato arrestato su richiesta delle autorità francesi mentre si trovava in vacanza fuori dalla Russia. Altri due individui sono stati arrestati dal National Crime Agency (NCA) del Regno Unito con accuse di supporto ad attività legate a un affiliato di LockBit e sospetti di riciclaggio di denaro. Inoltre, la Guardia Civil spagnola ha arrestato un amministratore di un servizio di hosting bulletproof, utilizzato per proteggere l’infrastruttura del gruppo ransomware, durante un’azione presso l’aeroporto di Madrid.

Parallelamente agli arresti, sono state imposte sanzioni finanziarie in Australia, Regno Unito e Stati Uniti contro un individuo identificato come affiliato prolifico di LockBit e con legami forti con il gruppo di cybercriminali Evil Corp. Questa è la prima azione di sanzioni internazionali verso affiliati LockBit, e segna un importante passo per frenare l’attività del gruppo. Il Regno Unito ha inoltre sanzionato altri 15 cittadini russi per la loro presunta partecipazione ad attività criminali di Evil Corp.

LockBit nel mirino delle autorità e arresti precedenti

Il gruppo LockBit è stato uno dei più attivi a livello mondiale tra il 2021 e il 2023, responsabile di numerosi attacchi contro organizzazioni di vari settori, tra cui finanza, agricoltura, energia, governo, sanità, trasporti e servizi di emergenza. Utilizzando un modello ransomware-as-a-service (RaaS), LockBit concedeva accesso ai suoi affiliati e divideva i proventi degli attacchi.

Il gruppo è stato oggetto di attenzione delle autorità per lungo tempo, con arresti chiave avvenuti negli ultimi anni. Ad esempio, in febbraio 2024, durante la prima fase dell’Operazione Cronos, le forze dell’ordine hanno sequestrato 34 server contenenti oltre 2.500 chiavi di decrittazione, successivamente utilizzate per creare un decifratore gratuito per la versione LockBit 3.0 Black Ransomware.

Tra maggio e luglio 2023, diverse figure associate al gruppo sono state identificate e sanzionate. Mikhail Pavlovich Matveev, Artur Sungatov, Ivan Gennadievich Kondratiev, e Dmitry Yuryevich Khoroshev sono stati tra i soggetti arrestati e accusati per vari crimini legati al ransomware.

Inoltre, cittadini russi come Ruslan Magomedovich Astamirov e Mikhail Vasiliev hanno ammesso il loro coinvolgimento in almeno una dozzina di attacchi ransomware come affiliati di LockBit. Questi arresti mostrano il forte impegno delle autorità internazionali nell’identificare e neutralizzare le minacce ransomware su scala globale.

Il ruolo di Europol e la cooperazione internazionale

Europol ha svolto un ruolo centrale nel coordinamento dell’operazione, fornendo supporto analitico e operativo alle forze dell’ordine dei paesi coinvolti. La cooperazione ha incluso attività di tracciamento delle criptovalute e analisi forense dei dati, con l’obiettivo di smantellare l’infrastruttura di LockBit e identificare i suoi affiliati.

L’Operazione Cronos ha coinvolto forze dell’ordine di 12 paesi: Australia, Canada, Francia, Germania, Giappone, Spagna, Svezia, Svizzera, Paesi Bassi, Romania, Regno Unito e Stati Uniti. La collaborazione ha portato a una significativa riduzione delle attività di LockBit, con effetti che si estendono a tutti i livelli della loro rete criminale.