Sommario

Palo Alto Networks ha annunciato il rilascio di hotfix, correzioni, urgenti per una vulnerabilità critica nel software PAN-OS, che è stata attivamente sfruttata da attori di minaccia. Questa situazione richiede un’attenzione immediata da parte degli amministratori di sistema per prevenire possibili compromissioni.

Dettagli della vulnerabilità

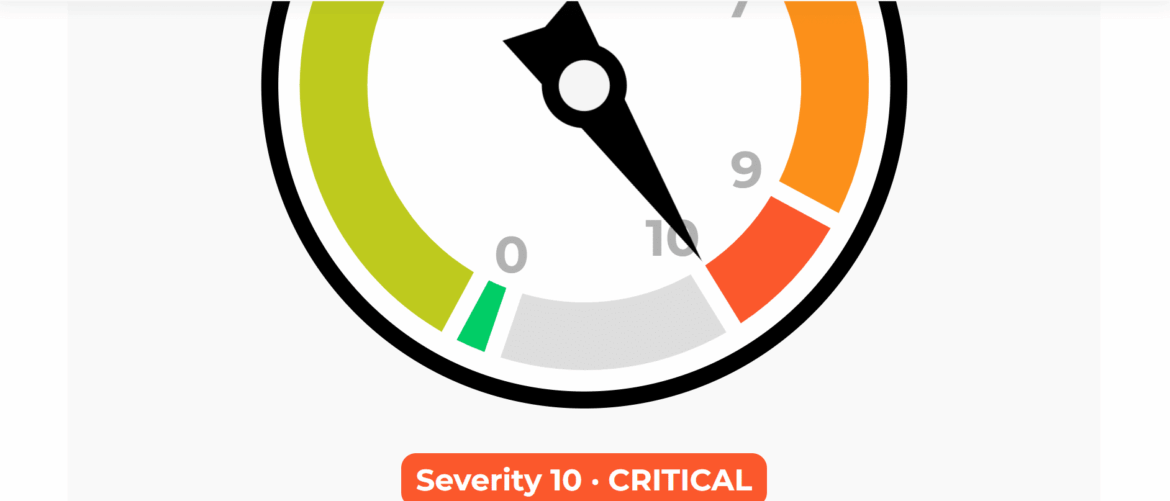

La vulnerabilità, tracciata come CVE-2024-3400 e con un punteggio CVSS di 10.0, rappresenta un grave rischio di sicurezza. Si tratta di un’injecton di comandi nell’ambito della funzionalità GlobalProtect, che permetterebbe a un attaccante non autenticato di eseguire codice arbitrario con privilegi di root sul firewall. Questo tipo di accesso può permettere agli attaccanti di prendere il controllo completo del sistema interessato.

Soluzioni disponibili

Le correzioni per questa falla critica sono state rilasciate per le seguenti versioni di PAN-OS:

- PAN-OS 10.2.9-h1

- PAN-OS 11.0.4-h1

- PAN-OS 11.1.2-h3

Palo Alto Networks ha annunciato che nei prossimi giorni verranno rilasciate patch anche per altre versioni comunemente impiegate. Gli amministratori sono incitati a implementare queste correzioni il prima possibile per mitigare il rischio di attacchi.

Configurazioni interessate

La vulnerabilità interessa i firewall che operano con PAN-OS versioni 10.2, 11.0 e 11.1, configurati con i gateway GlobalProtect o i portali GlobalProtect, e con la telemetria del dispositivo attivata. È stato confermato che i firewall Cloud NGFW non sono impattati da questa vulnerabilità.

Attività maliziose e impatti

L’attore di minaccia, che attualmente non è stato identificato, è stato tracciato dalla Unità 42 di Palo Alto Networks sotto il nome di Operation MidnightEclipse. Da fine marzo 2024, questa vulnerabilità è stata sfruttata per distribuire un backdoor basato su Python chiamato UPSTYLE, che consente l’esecuzione di comandi arbitrari tramite richieste appositamente create.

Gli attacchi documentati fino ad oggi hanno incluso l’implementazione di shell inversa, l’esfiltrazione di dati di configurazione di PAN-OS, la rimozione di file di log e l’implementazione dello strumento di tunneling Golang chiamato GOST (GO Simple Tunnel).

La rivelazione e il rapido rilascio di queste correzioni sottolineano l’importanza di una risposta tempestiva agli avvisi di sicurezza e la necessità di un monitoraggio continuo delle infrastrutture critiche. Le organizzazioni dovrebbero attuare immediatamente le patch rilasciate e rimanere vigilanti contro le potenziali sfruttazioni di questa grave vulnerabilità.