Sommario

La campagna di Europol “Trace an Object” ha portato all’identificazione e al salvataggio di 26 bambini vittime di abusi sessuali grazie alle segnalazioni fornite dal pubblico che hanno permesso alle autorità nazionali di identificare e perseguire cinque colpevoli di abusi su minori attraverso tecniche di OSINT. Inoltre, queste segnalazioni hanno aiutato gli investigatori a determinare il paese di origine del materiale abusivo in 127 casi.

Perchè l’OSINT collettivo è vitale contro il CSAM?

OSINT, acronimo di Open Source Intelligence, si riferisce alla raccolta e all’analisi di informazioni disponibili pubblicamente da fonti aperte come internet, social media, notizie, database pubblici e altre risorse accessibili al pubblico. Questo tipo di intelligence sfrutta le informazioni che non sono classificate o segrete, ma che richiedono capacità analitiche per essere estratte e interpretate correttamente.

Nella lotta contro il CSAM (Child Sexual Abuse Material), l’OSINT può svolgere un ruolo cruciale in diversi modi. Ad esempio, gli investigatori possono utilizzare tecniche OSINT per monitorare e analizzare i social media e altri spazi online alla ricerca di attività sospette o di contenuti illegali. Possono anche identificare e tracciare le reti di distribuzione di CSAM, individuando gli utenti coinvolti e le piattaforme utilizzate per la condivisione di tali materiali.

Inoltre, l’OSINT può aiutare le forze dell’ordine a raccogliere prove e costruire casi contro i perpetratori di abusi, contribuendo a localizzare le vittime e i colpevoli. L’analisi delle informazioni provenienti da fonti aperte può rivelare connessioni tra individui e gruppi, permettendo un’azione coordinata per interrompere le reti di distribuzione di CSAM. In sintesi, l’OSINT è uno strumento potente che, se usato efficacemente, può migliorare significativamente gli sforzi globali per combattere lo sfruttamento sessuale dei minori online.

In totale, sono state ricevute quasi 28.000 segnalazioni dal pubblico, ma ne sono necessarie ancora di più. Ogni informazione è preziosa, poiché può aiutare le autorità di polizia a identificare e localizzare i bambini, a volte anche di soli tre anni, e a sottrarli a situazioni di abuso in corso.

Aumento del CSAM

La produzione e la distribuzione di materiale abusivo sessuale su minori dipendono sempre più da Internet, contribuendo alla proliferazione di questo crimine. Negli ultimi tre anni, il database di immagini e video di Europol è cresciuto di oltre il 20%. Oggi, una fotocamera del telefono ha sostituito i complessi set di ripresa del passato, permettendo ai colpevoli di produrre e distribuire materiale quasi contemporaneamente. Utilizzano applicazioni con crittografia end-to-end per scambiare materiale abusivo. Le piattaforme di live-streaming facilitano gli abusi sessuali su minori in diretta, mentre le applicazioni crittografate permettono la comunicazione tra trafficanti e acquirenti.

Questi avanzamenti tecnologici ostacolano gli sforzi degli investigatori per identificare vittime e colpevoli. Inoltre, le immagini generate dall’IA complicano ulteriormente gli sforzi per proteggere i bambini. L’uso della crittografia da parte dei colpevoli e il materiale abusivo generato dall’IA evidenziano come gli sviluppi tecnologici pongano ulteriori sfide alle forze dell’ordine nel garantire la sicurezza pubblica.

Necessità di Contributi Pubblici

L’aumento esponenziale del materiale abusivo sessuale online richiede nuove strategie e tecniche per combattere questo crimine. La cooperazione tra attori privati e pubblici è cruciale per superare le sfide digitali poste dall’uso criminale delle nuove tecnologie. Le forze dell’ordine stanno esplorando nuove tecnologie per aiutare a elaborare la vasta quantità di immagini e video, identificare serie di immagini che ritraggono lo stesso bambino e restringere il paese di produzione per trovare i colpevoli e i bambini, alcuni dei quali sono ancora in pericolo.

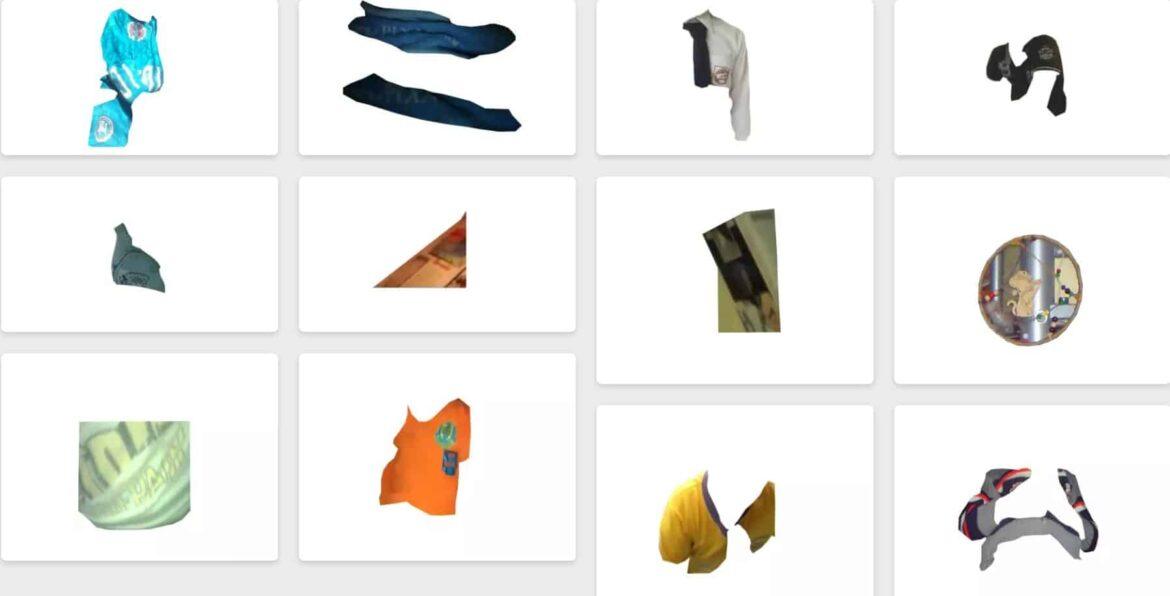

Nonostante questi sforzi, molte vittime rimangono non identificate. Gli specialisti dell’identificazione delle vittime esaminano immagini e video fotogramma per fotogramma per trovare qualsiasi elemento che possa condurre all’origine, alla posizione o all’identità della vittima. Alcuni elementi di sfondo, come strade, programmi televisivi o loghi, sono facilmente riconoscibili, mentre altri sono difficili e specifici per paese. L’assistenza del pubblico tramite segnalazioni inviate attraverso la campagna Trace an Object, spesso fatte da volontari esperti di OSINT, può aiutare gli specialisti dell’identificazione delle vittime di Europol e le autorità di polizia nazionali a restringere l’immagine a un paese, identificare il colpevole e, infine, salvare un bambino: un appello al contrasto della produzione di CSAM che è solo la punta dell’iceberg di abusi tremendi sui minori.