Sommario

Trend Micro ha recentemente scoperto una nuova variante del ransomware Play che prende di mira gli ambienti ESXi: questo gruppo di ransomware è noto per la sua tattica di doppia estorsione e per l’uso di strumenti personalizzati. L’introduzione di questa variante Linux indica un’espansione degli attacchi su piattaforme Linux, aumentando il numero di potenziali vittime e negoziazioni di riscatto.

Target e Tecniche di Attacco

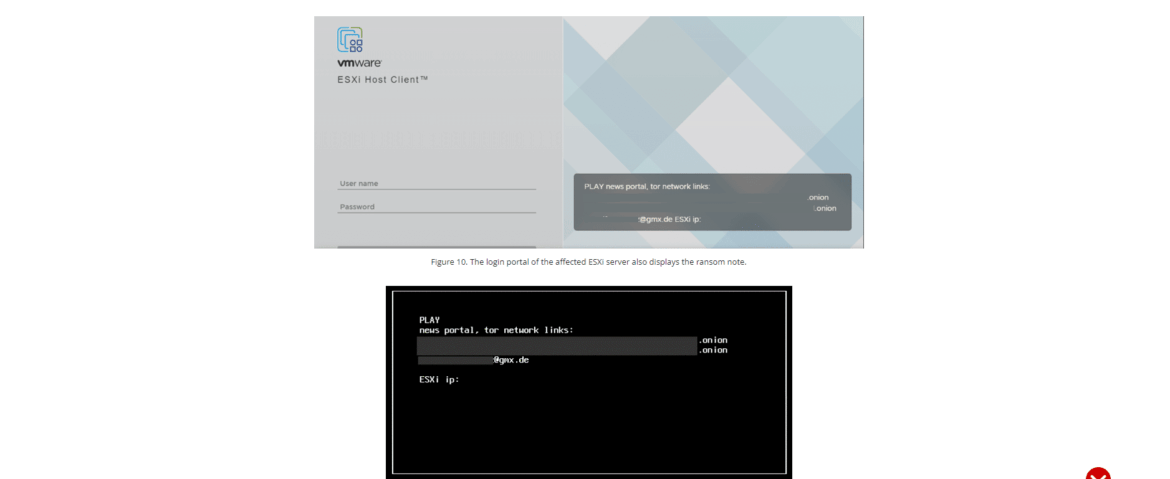

Il ransomware Play verifica se sta operando in un ambiente ESXi prima di eseguire la crittografia dei file. Questa verifica include l’uso di comandi specifici di ESXi, come vim-cmd ed esxcli, per spegnere tutte le macchine virtuali trovate. Una volta confermata l’esecuzione in ESXi, il ransomware procede a crittografare i file delle macchine virtuali, inclusi dischi, configurazioni e metadati.

Implicazioni per le Aziende

Gli ambienti ESXi sono comunemente utilizzati dalle aziende per eseguire più macchine virtuali che ospitano applicazioni e dati critici. Compromettere questi ambienti può interrompere significativamente le operazioni aziendali, incluse le soluzioni di backup integrate, riducendo ulteriormente la capacità della vittima di recuperare i dati.

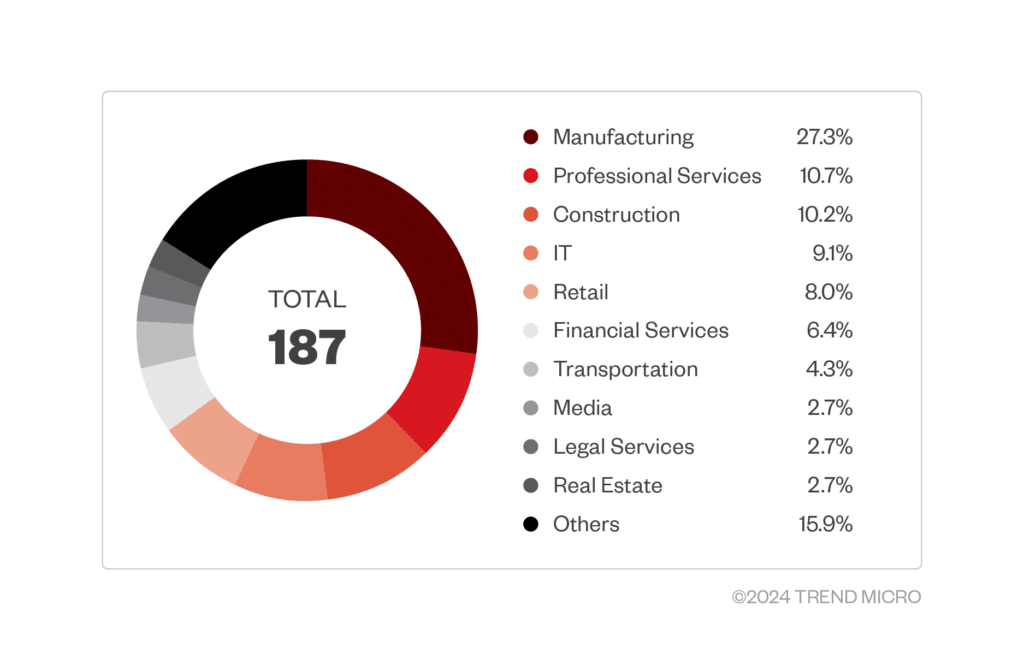

Gli attacchi di Play ransomware nel 2024 si sono concentrati principalmente negli Stati Uniti, con settori come la produzione e i servizi professionali maggiormente colpiti.

Evitare le Rilevazioni di Sicurezza

Il sample di ransomware Play ha dimostrato di eludere le rilevazioni di sicurezza, come indicato dai risultati di VirusTotal. Il campione è stato compresso in un file RAR contenente vari strumenti utilizzati in precedenti attacchi, tra cui PsExec, NetScan, WinSCP, WinRAR e il backdoor Coroxy.

Comandi Specifici

Il ransomware accetta argomenti da riga di comando per specificare drive, risorse condivise di rete e cartelle o file da crittografare. Questi comandi aiutano a mirare specificamente i dati più critici all’interno degli ambienti ESXi.

Connessioni con Prolific Puma

L’indirizzo IP che ospita il payload del ransomware Play è collegato a Prolific Puma, noto attore di minacce che fornisce servizi di link shortening per evitare le rilevazioni mentre diffondono phishing, truffe e malware.

I domini associati a Prolific Puma utilizzano un algoritmo di generazione di destinazioni casuali (RDGA) e sono registrati sotto diversi nomi di registrar. Questo suggerisce una collaborazione tra Play ransomware e Prolific Puma per migliorare le capacità di elusione delle misure di sicurezza.

Mitigazione degli Attacchi Ransomware su ESXi

Per mitigare i rischi e l’esposizione agli attacchi ransomware negli ambienti ESXi, secondo TrendMicro le organizzazioni dovrebbero implementare diverse pratiche migliori:

- Aggiornamenti regolari: Mantenere l’ambiente ESXi e il software di gestione aggiornati.

- Patch virtuali: Applicare misure di sicurezza a livello di rete per proteggere i sistemi vulnerabili senza alterare immediatamente il software sottostante.

- Configurazioni sicure: Correggere regolarmente le configurazioni errate negli ambienti ESXi.

- Controlli di accesso robusti: Implementare meccanismi di autenticazione e autorizzazione rigorosi, come l’autenticazione multifattoriale (MFA).

- Segmentazione della rete: Separare i sistemi critici per limitare la diffusione del ransomware.

- Superficie di attacco minimizzata: Disabilitare servizi e protocolli non necessari e implementare regole firewall rigorose.

- Backup offline regolari: Mantenere backup frequenti e sicuri di tutti i dati critici.

- Monitoraggio della sicurezza e risposta agli incidenti: Distribuire soluzioni e sviluppare un piano di risposta agli incidenti per affrontare rapidamente le attività sospette.