Negli ultimi giorni, tre notizie importanti hanno colpito il mondo della sicurezza informatica, coinvolgendo attori di grande rilievo come Qualcomm, LEGO, e il browser Arc. Da una vulnerabilità zero-day sfruttata nei chip Qualcomm, alla compromissione del sito di LEGO per promuovere una truffa in criptovalute, fino alla risposta di Arc Browser a una vulnerabilità di esecuzione di codice remoto, le aziende sono state costrette a implementare misure rapide per garantire la sicurezza dei loro utenti.

Cosa leggere

Patch di Qualcomm per una vulnerabilità zero-day

Qualcomm ha recentemente rilasciato una patch per correggere una grave vulnerabilità zero-day (CVE-2024-43047) scoperta nei Digital Signal Processor (DSP) di molti dei suoi chipset. La vulnerabilità è stata individuata da Google Project Zero e dall’Amnesty International Security Lab, che hanno confermato che il bug è stato attivamente sfruttato in attacchi mirati. La falla, causata da un errore di gestione della memoria, consente a malintenzionati di basso livello di accedere ai sistemi compromessi e corrompere i dati tramite DMA (Direct Memory Access).

Questa vulnerabilità ha preoccupato particolarmente i ricercatori di sicurezza poiché è stata usata in attacchi contro individui ad alto rischio, tra cui giornalisti e dissidenti politici. Qualcomm ha prontamente distribuito la patch ai produttori di dispositivi, raccomandando l’aggiornamento immediato per prevenire ulteriori attacchi. Questa correzione segue una serie di problemi di sicurezza legati ai chip DSP di Qualcomm, compresi i rischi di accesso a file multimediali e dati personali. Nonostante il fix, l’azienda invita gli utenti a verificare lo stato del loro dispositivo per assicurarsi che sia aggiornato alle ultime versioni.

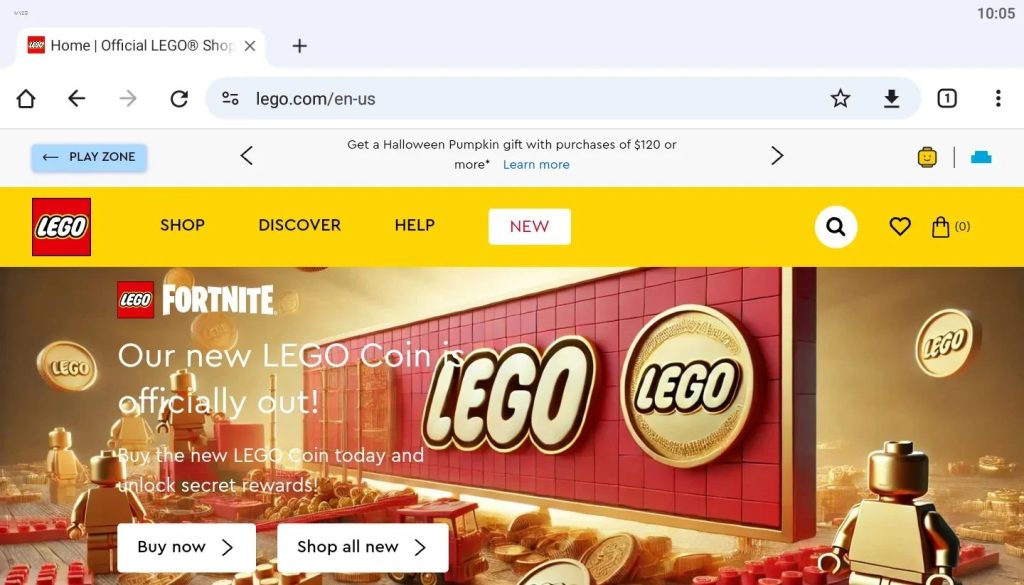

LEGO e la truffa in criptovaluta

Nel frattempo, il sito ufficiale di LEGO è stato violato per promuovere una falsa criptovaluta chiamata LEGO Coin. Durante l’attacco, avvenuto nella notte del 5 ottobre 2024, i criminali hanno sostituito il banner principale del sito con un’immagine che promuoveva la vendita della moneta fittizia, richiedendo agli utenti di acquistare il token tramite la piattaforma Uniswap utilizzando Ethereum.

Fortunatamente, la truffa è stata interrotta dopo circa 75 minuti, e il danno è stato limitato a pochi acquisti per un valore di poche centinaia di euro. LEGO ha confermato che nessun account utente è stato compromesso e ha implementato misure di sicurezza per prevenire ulteriori incidenti. Tuttavia, l’attacco evidenzia il rischio sempre crescente di truffe legate alle criptovalute, soprattutto su siti di grandi marchi come LEGO, che possono essere utilizzati per ingannare inconsapevoli utenti.

Arc Browser lancia un programma di bug bounty dopo una vulnerabilità RCE

Il browser Arc ha recentemente affrontato una vulnerabilità critica di esecuzione di codice remoto (CVE-2024-45489) che avrebbe potuto consentire ad attaccanti di sfruttare la funzionalità Boosts per iniettare codice JavaScript malevolo nei browser degli utenti. La vulnerabilità, scoperta da un ricercatore di sicurezza, permetteva agli aggressori di modificare l’ID di un Boost per far eseguire codice arbitrario ad altri utenti quando visitavano determinati siti.

La falla è stata corretta rapidamente, con il team di Arc che ha disabilitato la sincronizzazione automatica dei Boosts con JavaScript e ha aggiunto un’opzione per disattivarli completamente nella versione Arc 1.61.2. In risposta a questo incidente, Arc ha lanciato un programma di bug bounty per incentivare i ricercatori di sicurezza a segnalare eventuali vulnerabilità in cambio di ricompense che vanno dai 500 ai 20.000 euro, a seconda della gravità del bug. Il browser, noto per la sua interfaccia innovativa e le opzioni di personalizzazione, si impegna ora a migliorare ulteriormente i suoi processi di sicurezza con un audit esterno.

Sia Qualcomm, LEGO che Arc Browser hanno dovuto affrontare minacce significative alla loro sicurezza, adottando misure per proteggere i loro utenti da attacchi e vulnerabilità. Qualcomm ha risolto una vulnerabilità zero-day che colpiva i chip DSP, mentre LEGO ha arginato rapidamente una truffa in criptovalute sul proprio sito. Nel frattempo, Arc Browser ha risposto prontamente a una vulnerabilità di esecuzione di codice remoto, lanciando anche un programma di bug bounty per garantire che tali falle siano prontamente individuate in futuro.