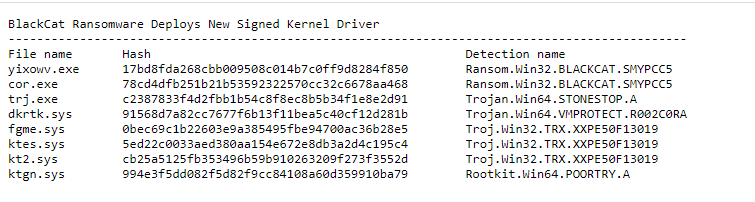

I ricercatori di sicurezza di Trend Micro hanno osservato, dal mese di febbraio 2023, una campagna di distribuzione del ransomware BlackCat che sfrutta nuove tecniche di elusione dei meccanismi di sicurezza tramite l’utilizzo di driver per sistemi operativi Windows opportunamente allestiti.

La catena d’attacco

“La nostra analisi fa luce su questa nuova capacità, che implica l’uso di un driver del kernel firmato per l’evasione“, si legge nel rapporto.

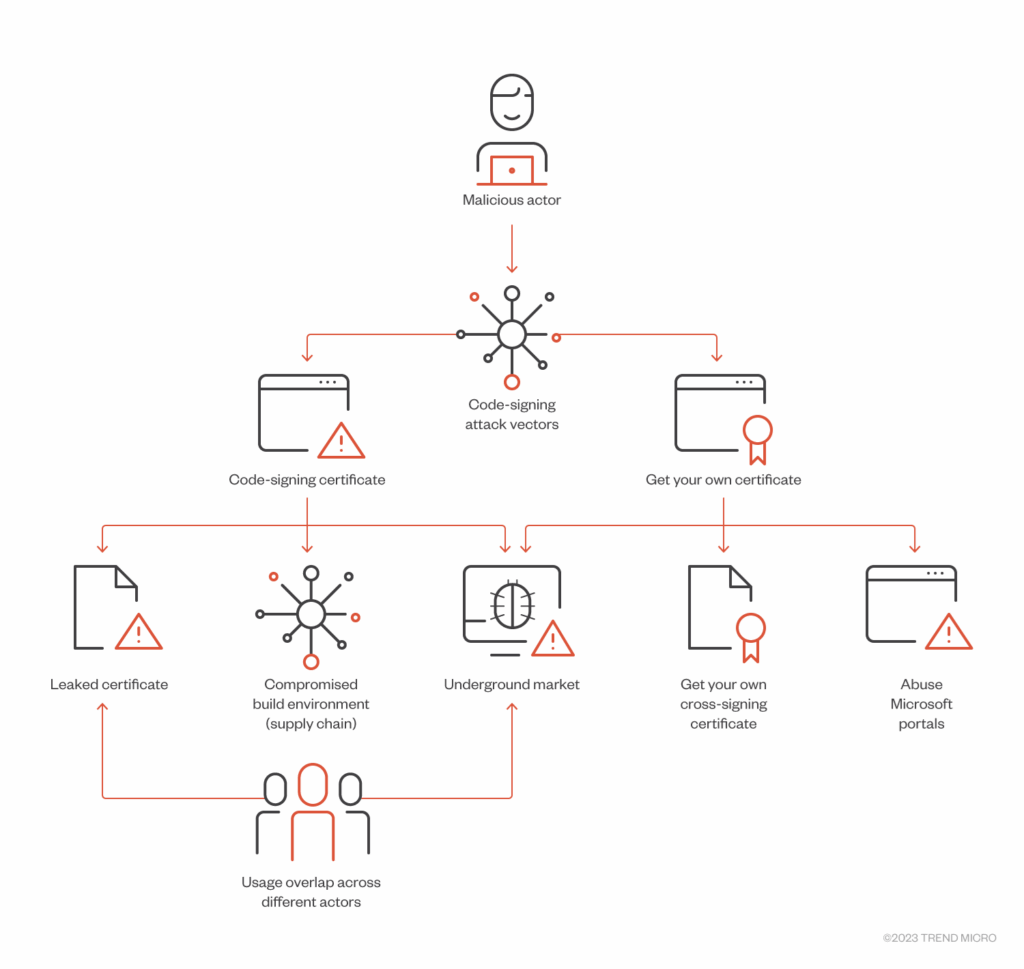

Secondo i ricercatori gli operatori ransomware solitamente prima di rilasciare il payload finale, come attività preliminari che comportano la compromissione del rilevamento, utilizzerebbero approcci diversi per firmare driver del kernel malevolmente predisposti, abusando di portali di firma Microsoft, utilizzando certificati rubati o ricorrendo a servizi clandestini.

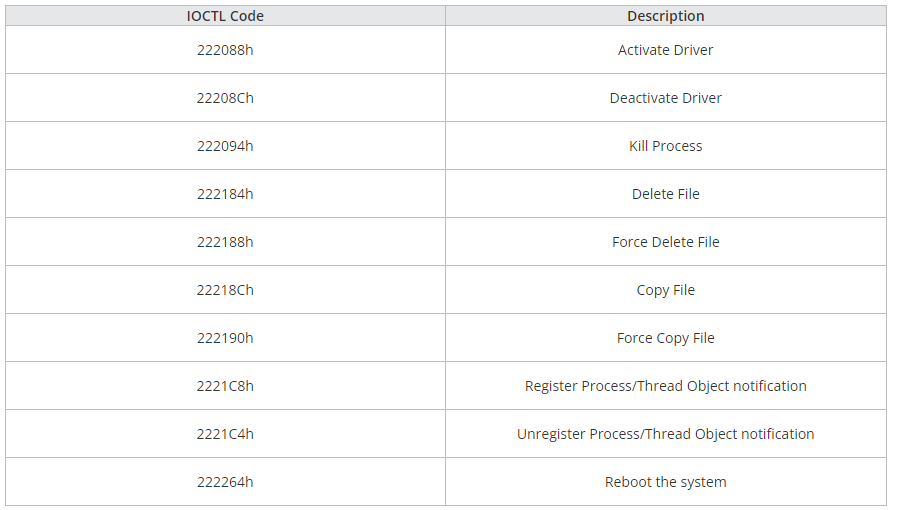

In particolare la kill chain prevista BlackCat prevederebbe la distribuzione di un agent malevolo sui dispositivi target al fine di rilasciare e caricare un driver opportunamente predisposto per il kernel di Windows all’interno di una cartella temporanea di sistema. Tale driver, nonostante risulti firmato con una firma digitale revocata, verrebbe correttamente caricato dal sistema operativo Windows permettendo di utilizzare alcune chiamate di sistema tramite l’esposizione di interfacce IOCTL (Device Input and Output Control). Ciò consentirebbe all’agent l’esecuzione di 10 funzioni codificate, ognuna delle quali implementa per una attività specifica. Nella fattispecie l’impiego di questo driver per kernel di Windows (anche offuscato tramite il tool “Safengine Protector v2.4.0.0” per prevenire eventuali analisi statiche del codice), eseguito con i massimi privilegi, consentirebbe l’interruzione di qualsiasi processo in esecuzione, compresi quelli di sicurezza.

Raccomandazioni

Gli esperti ritengono che questi tipi di minacce “non scompariranno presto dai toolkit degli attori delle minacce” soprattutto perché sapere agire a basso livello Kernel permette di eludere i sistemi protezione EPP (Endpoint Protection Platform) e EDR (Endpoint Detection and Response), consentendo di compromettere le difese prima che i payload effettivi vengano lanciati negli ambienti target. Pertanto per la protezione generale dagli attacchi ransomware, raccomandano alle organizzazioni di stabilire una solida strategia di difesa secondo le consuete linee guida:

- aggiornare periodicamente sistemi e applicazioni, mantenere un solido piano di gestione delle patch;

- utilizzare l’autenticazione a più fattori per gli account amministrativi critici, rendendo più difficile per gli aggressori abusare di credenziali compromesse per ottenere l’accesso al sistema;

- disattivare gli account amministrativi convenzionali e limitare gli accessi remoti, qualora non protetti tramite autenticazione a più fattori;

- segmentare la rete tenendo separati e isolati i sistemi critici;

- custodire adeguatamente le copie di sicurezza, adottando strategie di backup e ripristino;

- integrare nella cultura aziendale la consapevolezza della sicurezza e delle buone regole di condotta, verificandone l’attuazione con audit periodici.

Lo CSIRT dal canto suo raccomanda inoltre di valutare l’implementazione sugli apparati di sicurezza degli IoC resi disponibili da Trend Micro.