Sommario

Il gruppo ransomware TargetCompany ha introdotto una nuova variante Linux che prende di mira specificamente gli ambienti VMware ESXi. Questa nuova tecnica di distribuzione e esecuzione del payload rappresenta un’evoluzione significativa rispetto alle varianti precedenti. Questa analisi, condotta dai ricercatori di Trend Micro, offre una panoramica dettagliata delle nuove metodologie adottate dal ransomware TargetCompany e delle misure di sicurezza da implementare per mitigare tali minacce.

Nuove Tecniche di Distribuzione

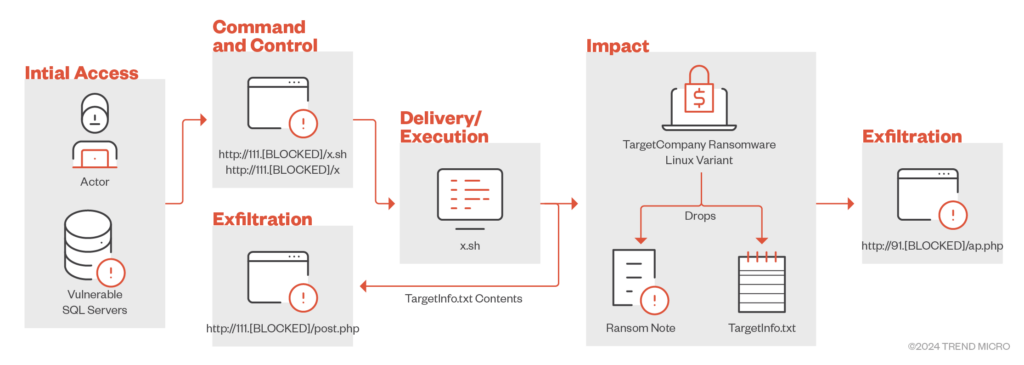

La variante Linux del ransomware TargetCompany utilizza un shell script personalizzato per la distribuzione e l’esecuzione del payload. Questo approccio non era stato osservato nelle varianti precedenti, indicando un’evoluzione delle tecniche del gruppo ransomware per eludere le difese di sicurezza. Il shell script non solo distribuisce il payload, ma esfiltra anche le informazioni della vittima a due diversi server, garantendo un backup delle informazioni esfiltrate.

Targeting degli Ambienti ESXi

La variante Linux del ransomware TargetCompany è progettata per individuare se la macchina della vittima è in esecuzione in un ambiente VMware ESXi. Questo è un passo strategico per i cyber criminali, poiché gli ambienti ESXi sono spesso utilizzati per ospitare infrastrutture virtualizzate critiche. Il ransomware esegue un controllo eseguendo il comando “uname” per determinare se la macchina è un hypervisor VMware ESXi. Se rilevato, il ransomware entra in modalità “VM mode” e inizia a criptare i file con specifiche estensioni relative alle macchine virtuali.

Procedura di Infezione

La procedura di infezione del ransomware TargetCompany inizia con il controllo dei diritti amministrativi del programma eseguibile. Se eseguito con diritti amministrativi, il ransomware procede con la sua routine malevola. Dopo l’esecuzione, viene creato un file di testo chiamato TargetInfo.txt contenente le informazioni della vittima, che viene inviato a un server di comando e controllo (C&C).

Successivamente, il ransomware verifica la presenza del file TargetInfo.txt e, se trovato, il processo si interrompe. Questo script tenta di scaricare il payload del ransomware da un URL designato utilizzando “wget” o “curl” e lo esegue in background. Dopo aver eseguito la routine malevola, lo script elimina il payload del ransomware utilizzando il comando “rm -f x”.

Esfiltrazione delle Informazioni

La variante esfiltra le informazioni della vittima a due diversi server, un approccio che potrebbe far parte della strategia dei criminali per garantire la ridondanza e avere un backup in caso di compromissione di un server. Questa metodologia aumenta la complessità delle indagini per i difensori, poiché limita gli artefatti disponibili per le analisi forensi.

Misure di Sicurezza

Per mitigare il rischio di cadere vittima di ransomware come TargetCompany, le organizzazioni possono adottare le seguenti misure:

- Autenticazione Multifattore (MFA): Abilitare l’MFA per prevenire i movimenti laterali degli attaccanti all’interno della rete.

- Regola del Backup 3-2-1: Creare tre copie di backup su due formati di file differenti, con una copia conservata in una posizione separata.

- Patch e Aggiornamenti: Mantenere i sistemi operativi e le applicazioni aggiornati, implementando protocolli di gestione delle patch per evitare lo sfruttamento delle vulnerabilità software.

Gli attori malevoli stanno continuamente affinando i loro attacchi, come dimostrato dalla nuova variante Linux del ransomware TargetCompany che prende di mira gli ambienti ESXi ben argomentata nell’analisi di Trend Micro. Rimane fondamentale per i difensori restare vigili contro le varianti emergenti di ransomware e adottare misure di sicurezza collaudate per proteggere l’integrità dei dati delle organizzazioni.