Sommario

L’attività delle APT dalla Cina sta aumentando significativamente, con operazioni che colpiscono le comunicazioni di funzionari governativi negli Stati Uniti, la vulnerabilità zero-day di Windows usata contro l’Ucraina, utilizzata dalla Russia, e la ricostruzione del botnet “KV-Botnet” da parte del gruppo Volt Typhoon. Queste minacce evidenziano le crescenti capacità e la determinazione degli attori statali cinesi nel compromettere infrastrutture critiche e sistemi governativi.

Comunicazioni governative USA compromesse dagli hacker cinesi

Gli hacker cinesi, associati al gruppo Salt Typhoon, hanno recentemente compromesso le comunicazioni private di alcuni funzionari governativi statunitensi, dopo aver violato le reti di diversi provider di telecomunicazioni tra cui AT&T, Verizon e Lumen Technologies. Le indagini confermano che questi attaccanti hanno mantenuto l’accesso per mesi, con l’obiettivo di sottrarre dati di traffico internet e informazioni sensibili, tra cui le richieste di intercettazione emesse dalle forze dell’ordine. Salt Typhoon, operativo dal 2019, mira principalmente a compromissioni in ambito governativo e delle telecomunicazioni, e questa nuova intrusione segna una preoccupante escalation, mettendo in pericolo la sicurezza dei dati di milioni di utenti americani.

Queste operazioni hanno anche interessato il governo canadese, con minacce rivolte a enti governativi, infrastrutture critiche e organizzazioni democratiche, come riportato dal governo del Canada. Le misure di sicurezza adottate finora includono l’invito agli utenti di disconnettere o isolare i dispositivi compromessi, e si raccomanda ai provider di rafforzare le difese informatiche per mitigare il rischio di compromissioni future.

Exploit di vulnerabilità Windows zero-day in attacchi contro l’Ucraina

Un’altra importante minaccia è costituita da un exploit zero-day su Windows, tracciato come CVE-2024-43451, che è stato recentemente sfruttato da presunti hacker russi in attacchi mirati contro organizzazioni ucraine. Questa vulnerabilità permette di ottenere l’hash NTLMv2 dell’utente loggato, consentendo all’attaccante di impersonarlo sui sistemi compromessi. Gli hacker hanno distribuito e-mail di phishing contenenti link a file infetti, sfruttando un server compromesso appartenente al Consiglio di Kamianets-Podilskyi in Ucraina. Questo attacco mira a scaricare malware, come SparkRAT, che consente il controllo remoto dei sistemi colpiti.

Microsoft ha rilasciato una patch per CVE-2024-43451 e ha confermato che la vulnerabilità richiede un’interazione minima dell’utente, come il semplice clic o l’analisi del file infetto. La vulnerabilità interessa tutte le versioni di Windows supportate, e CISA ha incluso il difetto nel suo catalogo delle vulnerabilità note e sfruttate, invitando le organizzazioni a implementare gli aggiornamenti entro il 3 dicembre. Il rischio di attacchi pass-the-hash sottolinea l’urgenza di mantenere aggiornati i sistemi Windows per proteggere le informazioni sensibili.

Volt Typhoon: ricostruzione del botnet dopo l’intervento dell’FBI

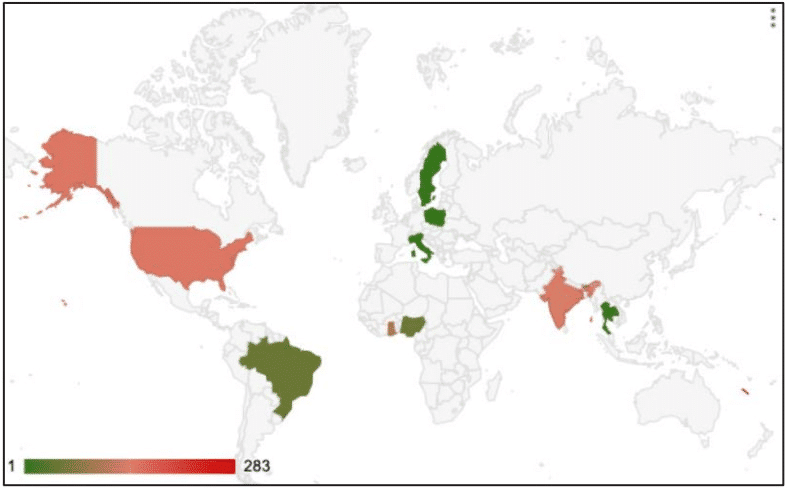

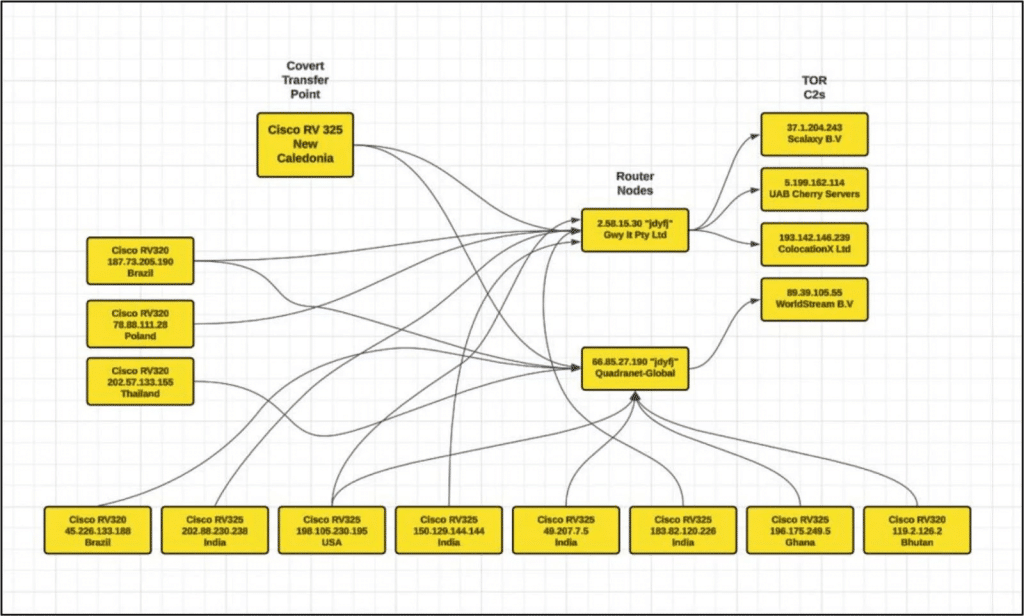

Volt Typhoon, un gruppo di cyber-spionaggio sostenuto dallo stato cinese, ha iniziato a ricostruire il proprio botnet noto come “KV-Botnet” o “JDYFJ Botnet” dopo l’intervento dell’FBI a gennaio, che aveva temporaneamente interrotto le sue operazioni. Il gruppo ha compromesso una nuova rete di dispositivi, principalmente in Asia, utilizzando router Cisco RV320 e Netgear ProSafe, attraverso malware su base MIPS e webshells che comunicano su porte non standard, rendendo la rilevazione più difficile.

Volt Typhoon utilizza dispositivi compromessi in New Caledonia per facilitare il traffico tra Asia-Pacifico e America, stabilendo connessioni proxy per eludere i controlli di sicurezza e aumentare la resilienza della propria rete. SecurityScorecard segnala che circa il 30% dei router Cisco esposti sono stati compromessi in soli 37 giorni. Gli utenti sono invitati a sostituire i dispositivi più vecchi o a posizionarli dietro firewall e limitare l’accesso remoto agli account amministrativi.

L’intensificazione degli attacchi da parte di hacker cinesi e russi, che compromettono sia dispositivi governativi che critici, evidenzia l’urgenza di adottare misure di sicurezza preventive e aggiornamenti costanti. La vulnerabilità zero-day di Windows e la rinascita del botnet Volt Typhoon rappresentano un serio rischio per la sicurezza globale e richiedono una risposta coordinata da parte delle organizzazioni e dei governi.