Sommario

In un recente sviluppo internazionale, autorità del Regno Unito, Stati Uniti e Australia hanno rivelato la seconda fase dell’Operazione Cronos contro LockBit, una delle operazioni di ransomware più pervasive al mondo con sanzioni. Il russo identificato come amministratore e sviluppatore di LockBit è ora soggetto a congelamenti di beni e divieti di viaggio imposti dal Foreign, Commonwealth and Development Office del Regno Unito, dall’Office of Foreign Assets Control (OFAC) del Dipartimento del Tesoro degli USA e dal Dipartimento degli Affari Esteri e del Commercio dell’Australia.

Dettagli dell’accusa

Negli Stati Uniti, è in corso un’accusa contro l’amministratore di LockBit, che include l’accusa di aver creato, sviluppato e gestito il ransomware LockBit. Le indagini hanno rivelato che LockBit ha condotto oltre 7,000 attacchi tra giugno 2022 e febbraio 2024, con i maggiori impatti registrati negli Stati Uniti, Regno Unito, Francia, Germania e Cina. Questi attacchi hanno utilizzato i servizi offerti da LockBit, dimostrando l’ampio raggio di azione del gruppo nel cyber crimine.

Supporto alle vittime e strumenti di decrittazione

Le forze dell’ordine hanno ora in possesso oltre 2,500 chiavi di decrittazione e stanno continuando a contattare le vittime di LockBit per offrire supporto. Inoltre, Europol ha distribuito circa 3,500 pacchetti di intelligenza alle vittime in 33 paesi. Strumenti di decrittazione sono stati sviluppati e resi disponibili gratuitamente sul portale No More Ransom, disponibile in 37 lingue.

Sito di perdite controllato dalla NCA

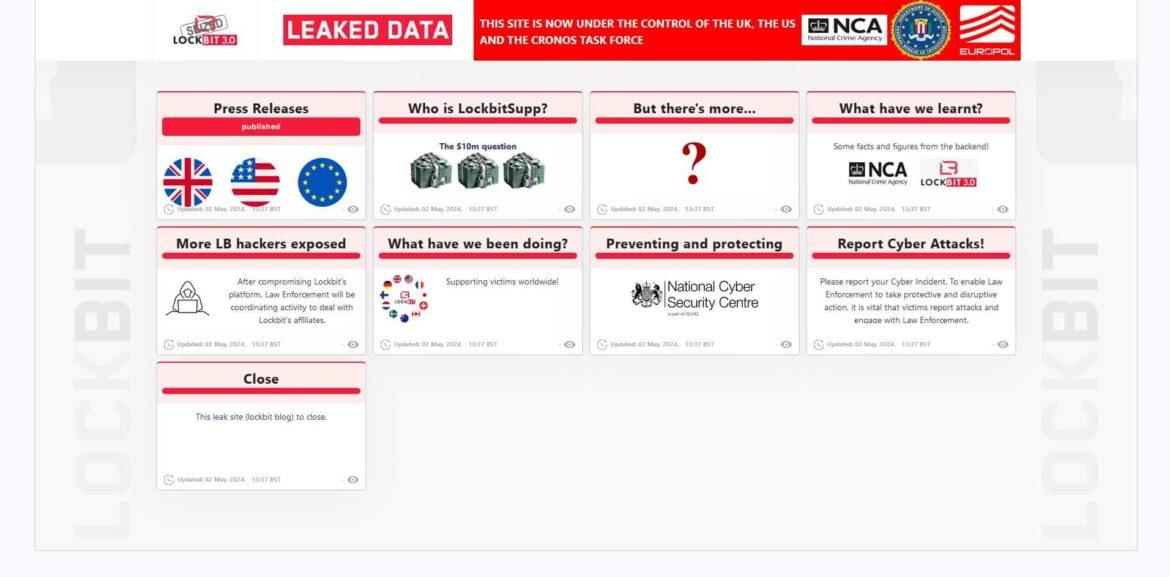

Dopo aver preso il controllo nel febbraio, il sito di perdite del gruppo ransomware sul dark web è stato riprogettato dalle forze dell’ordine per ospitare una serie di articoli che espongono le diverse azioni intraprese contro LockBit. Il sito controllato dalla NCA è nuovamente utilizzato per ospitare una gamma di informazioni che espongono il gruppo criminale.

Operazione Taskforce Cronos

L’operazione internazionale Cronos Taskforce continua a mirare e a interrompere il ransomware LockBit, con il coinvolgimento di numerose autorità internazionali, tra cui la National Crime Agency (NCA) del Regno Unito, l’FBI e la polizia nazionale di diversi paesi europei e non solo.

Le azioni intraprese rappresentano un importante passo avanti nella lotta globale contro il cyber crimine, dimostrando un impegno internazionale nella lotta al ransomware e alle sue ramificazioni. Queste misure mirano a indebolire significativamente la capacità e la credibilità del gruppo ransomware LockBit, segnando un progresso significativo nella sicurezza cybernetica globale.