Sommario

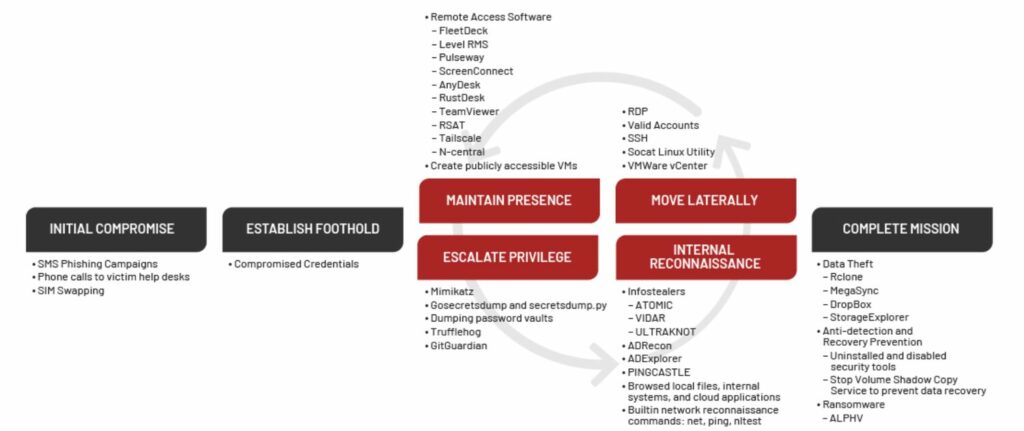

Il gruppo di minacce UNC3944, noto come scattered spider, è stato osservato sfruttare tecniche di ingegneria sociale contro i centri di assistenza aziendali per ottenere accesso iniziale a account privilegiati. Questo attacco sofisticato coinvolge l’uso di informazioni personali già in possesso del gruppo per superare le verifiche dell’identità degli utenti. Utilizzando informazioni come le ultime quattro cifre del numero di sicurezza sociale, date di nascita e nomi di manager, UNC3944 ha ottenuto con successo l’accesso a diversi account di alto livello.

Tattiche di ingegneria sociale e accesso a Dati Sensibili

UNC3944 ha impiegato tattiche di ingegneria sociale coerenti, spesso chiamando i centri di assistenza per richiedere la reimpostazione dell’autenticazione a più fattori (MFA) con la scusa di ricevere un nuovo telefono. Dopo aver ottenuto l’accesso iniziale, il gruppo ha condotto ricognizioni interne su applicazioni Microsoft come SharePoint per identificare i requisiti di connessione remota, spesso prendendo di mira guide interne e documentazione per VPN, infrastrutture desktop virtuali (VDI) e utilità di telelavoro remoto.

Abuso delle autorizzazioni Okta

UNC3944 ha anche sfruttato tecniche di abuso delle autorizzazioni Okta, auto-assegnando un account compromesso a tutte le applicazioni in un’istanza Okta per espandere il raggio di intrusione alle applicazioni Cloud e SaaS. Questo ha permesso al gruppo di condurre ricognizioni interne attraverso il portale web Okta, osservando visivamente quali applicazioni erano disponibili dopo queste assegnazioni di ruoli.

Compromissione delle Macchine Virtuali

Un aspetto di queste intrusioni include la creazione di nuove macchine virtuali come metodo di persistenza. Mandiant ha osservato UNC3944 accedere a vSphere e Azure utilizzando applicazioni di single sign-on per creare nuove macchine virtuali da cui condurre tutte le attività successive. L’utilizzo di strumenti pubblicamente disponibili come MAS_AIO e privacy-script.bat ha permesso al gruppo di riconfigurare le nuove macchine virtuali per disattivare varie politiche, compresa la protezione predefinita di Microsoft Defender.

Attacchi alle Applicazioni SaaS

Oltre all’attività on-premises tradizionale, UNC3944 ha effettuato attacchi a applicazioni SaaS utilizzando credenziali rubate per accedere a applicazioni protette da provider di single sign-on. Sono stati osservati accessi non autorizzati a applicazioni come vCenter, CyberArk, SalesForce, Azure, CrowdStrike, AWS e Google Cloud Platform (GCP). L’attività è stata mirata principalmente alla scoperta di infrastrutture chiave e potenziali obiettivi di esfiltrazione, come database e contenuti web.

L’attività di UNC3944 evidenzia l’importanza della sicurezza delle applicazioni SaaS e delle infrastrutture cloud. Le tecniche avanzate di ingegneria sociale e l’abilità nel bypassare le misure di sicurezza tradizionali richiedono un’attenzione continua e misure di sicurezza avanzate per proteggere le risorse aziendali. Mandiant raccomanda alle organizzazioni di rivedere e rafforzare le proprie strategie di sicurezza, in particolare quelle relative alle autenticazioni e alle autorizzazioni delle applicazioni cloud e SaaS.