Sommario

Dopo quasi dieci anni, il Dipartimento di Giustizia degli Stati Uniti (DOJ) ha annunciato il sequestro, approvato dal tribunale, di un dominio web chiamato LolekHosted.net. Questo dominio era presuntamente collegato a una vasta gamma di attività di crimeware-as-a-service.

Dettagli sul sequestro e accuse

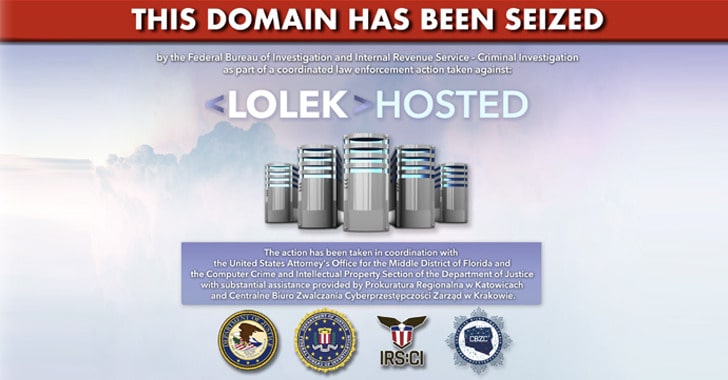

Il DOJ ha inoltre accusato un uomo polacco di 36 anni, Artur Karol Grabowski, di gestire il servizio. Tuttavia, la sua attuale posizione è sconosciuta e, secondo le parole del DOJ, “Grabowski rimane un fuggitivo”. Il sito sequestrato è ancora tecnicamente online, ma ora mostra un avviso di avvertimento ai visitatori.

Hosting a prova di proiettile

I siti come LolekHosted.net sono noti come host “bulletproof”, i cui operatori affermano di resistere agli sforzi di chiusura e di proteggere l’identità dei loro “clienti” anche in caso di sequestro dei loro asset. Il DOJ sostiene che Grabowski abbia facilitato le attività criminali dei clienti di LolekHosted attraverso varie pratiche, tra cui la registrazione di account con informazioni false e l’ignoranza delle denunce di abuso.

Attività di cybercriminalità

Le attività di cybercriminalità presumibilmente facilitate da LolekHosted includono attacchi ransomware, tentativi di penetrazione del sistema tramite attacchi “brute force” e phishing. I criminali del ransomware spesso utilizzano host darkweb anonimi per contattare le vittime durante le “negoziazioni” dei riscatti. Tuttavia, prima e durante un attacco, spesso necessitano di URL regolari. Secondo il DOJ, i clienti di Grabowski includevano numerosi affiliati del noto gang ransomware NetWalker.

Conseguenze e prossimi passi

Se arrestato e condannato, il DOJ cerca di recuperare ben $21,500,000 da Grabowski, una somma che corrisponde ai proventi delle attività criminali con cui è stato accusato. Anche se non è chiaro cosa succederebbe se Grabowski venisse arrestato e non potesse pagare, il DOJ ha sottolineato che la pena massima di reclusione che potrebbe affrontare, se condannato per tutte le accuse, ammonta a 45 anni.