Sommario

La società di sicurezza russa Doctor Web ha scoperto una vasta campagna di attacco in corso dal 2024, in cui numerosi smartphone Android a basso costo distribuiti in Asia sono risultati precompromessi con un malware denominato Shibai, progettato per rubare criptovalute tramite clipper, esfiltrare dati e modificare le applicazioni installate, in particolare WhatsApp. Il malware, nascosto nel firmware, utilizza la tecnica del supply chain compromise e colpisce utenti ignari che acquistano telefoni contraffatti o non certificati.

Clipping, spoofing e falsificazione: la truffa perfetta nascosta in uno smartphone “nuovo”

A partire da giugno 2024, Doctor Web ha ricevuto segnalazioni da clienti che, dopo aver installato Dr.Web Security Space su dispositivi nuovi, hanno scoperto la presenza di un’applicazione WhatsApp trojanizzata nella partizione di sistema. L’indagine ha rivelato una catena di attacco completa inserita direttamente nel sistema operativo Android preinstallato nei dispositivi.

La funzione chiave del malware è il clipping, cioè l’intercettazione dei contenuti della clipboard (area di appunti del sistema). Il trojan cerca stringhe che corrispondono ad indirizzi di wallet per criptovalute, in particolare Ethereum (42 caratteri, inizia con “0x”) e Tron (34 caratteri, inizia con “T”). Una volta intercettati, li sostituisce silenziosamente con gli indirizzi dei cybercriminali, senza che l’utente se ne accorga.

In modo ancor più subdolo, nei messaggi in uscita e in entrata, la sostituzione degli indirizzi avviene solo lato ricevente: l’utente vede sempre il proprio indirizzo corretto, ma il destinatario (o il mittente) vede quello dell’attaccante. L’utente, quindi, crede di aver inviato o ricevuto l’indirizzo giusto, mentre in realtà la transazione avviene su un altro wallet.

Dispositivi falsi, firmware modificato e spoofing delle specifiche

I dispositivi infetti sono per lo più modelli low-cost con nomi simili a marche note, come S23 Ultra, Note 13 Pro o P70 Ultra, ma con caratteristiche hardware false. I produttori hanno integrato applicazioni che falsificano le informazioni hardware visibili sia nelle impostazioni del sistema che in tool diagnostici noti come CPU-Z o AIDA64. In realtà, tutti i dispositivi eseguono una versione modificata di Android 12, sebbene mostrino di avere Android 14.

Un terzo dei modelli segnalati è prodotto sotto il marchio SHOWJI, mentre per gli altri non è stato possibile risalire al produttore. Le descrizioni dei prodotti sono ridicole, con diciture come “Fast Tastydragon CPU” e “50 million cameras”, testimonianza di una produzione fraudolenta su larga scala.

WhatsApp trojanizzato e aggiornamenti dirottati tramite LSPatch

Il malware Shibai utilizza LSPatch, un tool basato su LSPosed che permette di modificare il comportamento di un’app Android senza alterarne il codice originale. Gli attaccanti hanno sfruttato questa tecnica per integrare un payload malevolo in WhatsApp, conservando intatta l’interfaccia ufficiale. In particolare, hanno dirottato il sistema di aggiornamento dell’app, che invece di connettersi a whatsapp.com, accede a server malevoli come apk-download.pro.

La modifica è gestita attraverso la libreria com.whatsHook.apk, nascosta nella cartella “assets”. Oltre al clipping, questa contiene routine per l’intercettazione e l’invio dei messaggi WhatsApp al server degli attaccanti, e per la scansione dei file immagine .jpg, .png e .jpeg alla ricerca di mnemonic phrase, ovvero le frasi segrete usate per ripristinare wallet crypto. Gli utenti, spesso, salvano queste frasi tramite screenshot: una pratica pericolosa, che permette all’attaccante di prelevare istantaneamente tutti i fondi dal portafoglio crypto una volta in possesso del seed.

Falsi aggiornamenti, estrazione immagini e raccolta massiva di dati personali

Il trojan include funzionalità avanzate che raccolgono informazioni sul dispositivo – marca, modello, impostazioni di lingua, applicazioni installate – e caricano il tutto verso una rete di oltre 60 server C2 controllati dagli aggressori. Oltre a WhatsApp, sono state trovate oltre 40 app modificate, inclusi client Telegram, wallet crypto come MathWallet e Trust Wallet, e persino lettori di QR code.

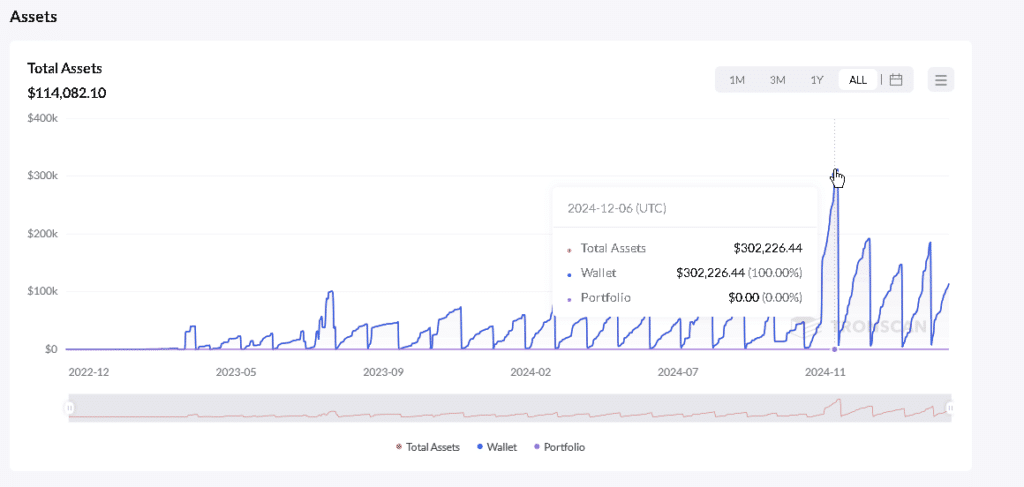

Tutti questi dati vengono aggregati e utilizzati per personalizzare le attività malevole, sfruttando backup di wallet (seed phrase), messaggi intercettati e contatti salvati. In alcuni casi, i wallet digitali compromessi hanno mostrato transazioni per oltre un milione di dollari, con altri portafogli che detengono cifre comprese tra 100.000 e 500.000 euro equivalenti.

Malware Shibai rappresenta il volto oscuro del mercato smartphone a basso costo

Il caso Shibai evidenzia un nuovo fronte di rischio informatico, dove l’utente viene colpito ancor prima di installare qualsiasi app, acquistando un dispositivo già infetto all’origine. Le tecniche impiegate – falsificazione firmware, spoofing dei dati hardware, hijacking degli aggiornamenti e intercettazione crypto – mostrano un livello di sofisticazione tipico di operazioni criminali sostenute da reti internazionali.

Per proteggersi, Doctor Web consiglia di:

- evitare smartphone economici dalle specifiche troppo promettenti rispetto al prezzo,

- scaricare app solo da store ufficiali (Play Store, AppGallery, RuStore),

- non salvare screenshot delle seed phrase o credenziali importanti su dispositivi mobili.